Ajouter des registres DNS : Comment SPF, DKIM, DMARC et configurer POP3 et IMAP4

Dans l’article précédent sur ce sujet, nous avons expliqué comment installer Exchange Server et comment le configurer pour exécuter un serveur de messagerie. Et dans l’article d’aujourd’hui, nous décrirons comment vous assurer que vos e-mails parviennent à leurs destinataires au lieu de finir dans le dossier Spam, et comment configurer les protocoles de messagerie POP3 et IMAP4..

- Étape 1. Comment créer un registre SPF

- Étape 2. Comment créer un registre DKIM

- Étape 3. Comment ajouter un registre DMARC

- Étape 4. Comment configurer les services de messagerie IMAP et POP3 dans Exchange Server

- Étape 5. Vérification des services POP3 et IMAP

- les erreurs

- Conclusion

- Questions et réponses

- Commentaires

You need to add SPF, DKIM and DMARC records to your DNS hosting so that your emails reach their recipients, pass all filters and are not classified as spam.

SPF, DKIM et DMARC sont des paramètres essentiels qui doivent être modifiés avant de démarrer un serveur de messagerie. Ces registres empêchent les fraudeurs d’envoyer du courrier nuisible en votre nom et, s’ils sont absents, les messages risquent de ne jamais parvenir à leurs destinataires.

How to Add DNS Records - SPF, DKIM, DMARC - and Configure POP3 and IMAP4 Mail Protocols

Étape 1. Comment créer un registre SPF

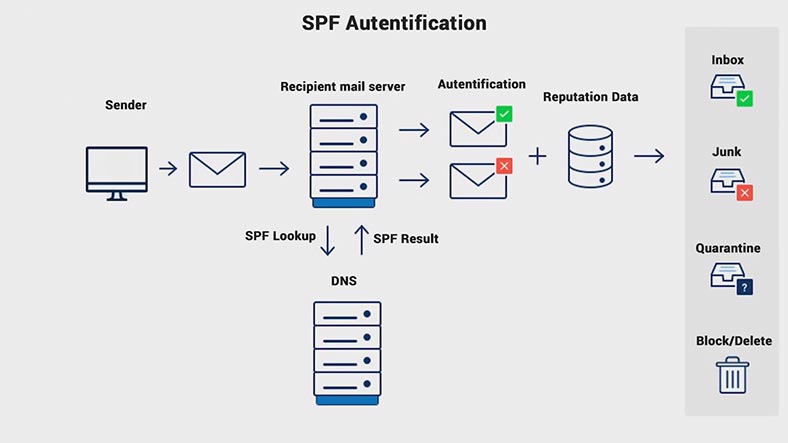

Un registre SPF (Sender Policy Framework) garantit une sorte de compréhension mutuelle entre les serveurs de messagerie de l’expéditeur et du destinataire. Il contient des informations concernant les serveurs de messagerie autorisés à envoyer du courrier en votre nom.

Lorsqu’un registre SPF est manquant, de nombreux services de messagerie peuvent simplement envoyer tous les messages reçus des boîtes aux lettres d’un certain domaine dans le dossier spam, quel que soit le contenu du courrier. Un registre SPF est publié sur les serveurs DNS qui desservent un certain domaine.

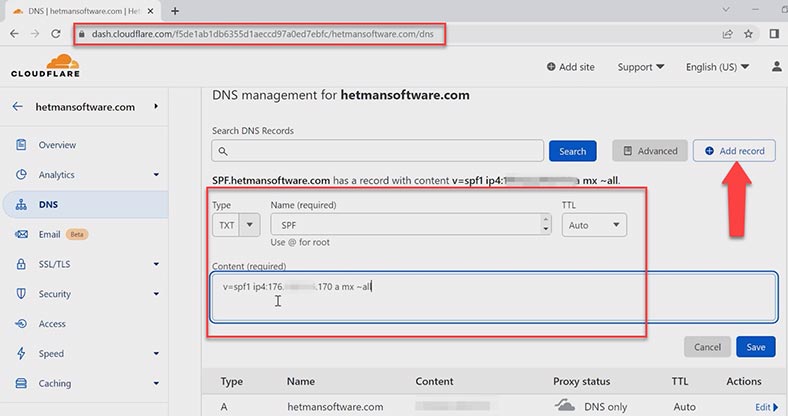

Allez dans le panneau de configuration de votre hébergement DNS, et créez le registre .txt suivant en remplissant tous ces champs. Le registre contient des clés telles que: la version SPF, l’adresse IP du domaine (v=spf1 — SPF version).

- La clé – a — définit les règles pour un domaine spécifique en comparant l’adresse IP de l’expéditeur avec l’adresse IP spécifiée dans les registres A du domaine.

- mx — contient toutes les adresses de serveur spécifiées dans les registres MX du domaine.

- Le symbole twiddle ~ est une déviation. Le courrier sera accepté mais marqué comme spam.

- all — désigne toutes les adresses qui ne sont pas précisées dans le dossier.

Vous pourrez ajouter des balises supplémentaires plus tard, mais pour l’instant, cliquez simplement sur Enregistrer.

Paramètres qui définissent le comportement de ces clés:

| Symbole | Description |

|---|---|

| + | — le paramètre pour accepter le courrier (Pass). Il est défini par défaut si d’autres sont absents. |

| – | — reject (Fail). Le courrier ne sera pas accepté. |

| ~ | — soft rejection (SoftFail). Le mail sera accepté mais marqué comme spam. |

| ? | — acceptation neutre de l’expéditeur. |

Clés pour déterminer les nœuds:

| Règle | Description |

|---|---|

| mx | Contient toutes les adresses de serveur spécifiées dans les registres MX du domaine. |

| ip4 | Donne des adresses IP spécifiques. |

| ptr | Vérifier le registre PTR pour la disponibilité du domaine spécifié. |

| exists | Tester l’opérabilité du domaine. Cette vérification peut donner des résultats positifs pour des adresses comme 127.0.0.1, ce qui rend son utilisation douteuse. |

| a | Applique des règles à un domaine spécifique en comparant l’IP de l’expéditeur avec l’IP dans les enregistrements A du domaine. |

| include | Utilisation des nœuds autorisés spécifiés dans les enregistrements SPF d’un autre domaine. |

| redirect | Indique que la politique SPF de ce domaine est définie dans un autre domaine, en ignorant les enregistrements du domaine actuel. |

| all | Désigne toutes les adresses non précisées dans l’enregistrement. |

Étape 2. Comment créer un registre DKIM

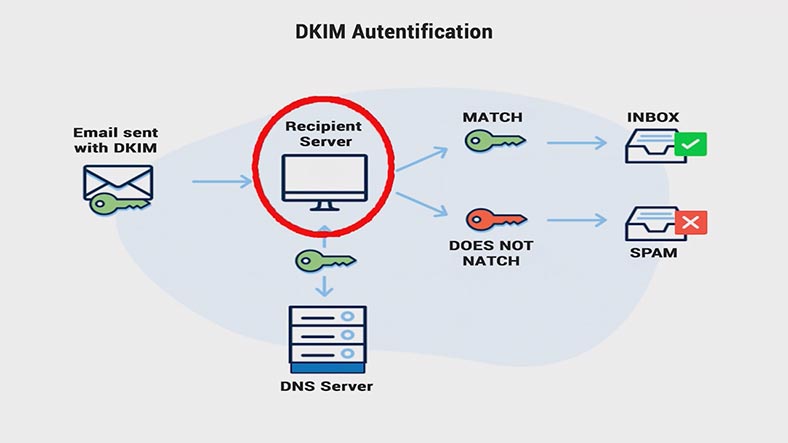

Le deuxième niveau de protection lors de la transmission de données entre serveurs de messagerie est le DKIM (DomainKeys Identified Mail). Il est utile d’ajouter une signature numérique à tous les e-mails sortants. Le destinataire utilise cette signature pour vérifier les e-mails entrants.

Le serveur de messagerie du destinataire envoie une requête DNS et reçoit une clé publique qui est placée dans le registre DNS. Cette clé est ensuite utilisée pour vérifier l’e-mail. Si les clés correspondent, l’e-mail est remis au destinataire; sinon, il est envoyé dans le dossier Spam.

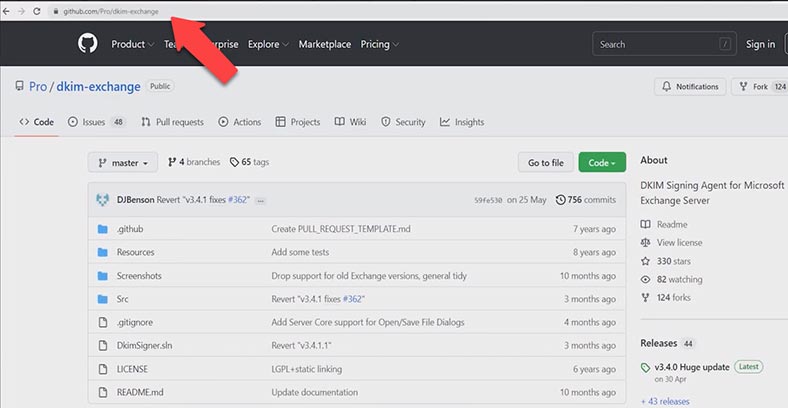

Par défaut, MS Exchange Server ne prend pas en charge DKIM. Pour le configurer, vous devez installer un agent de transport tiers sur Exchange – Échanger le signataire DKIM.

https://github.com/Pro/dkim-exchange/releases/tag/v3.4.0

https://www.collaborationpro.com/exchange-2016-2019-implementing-dkim/

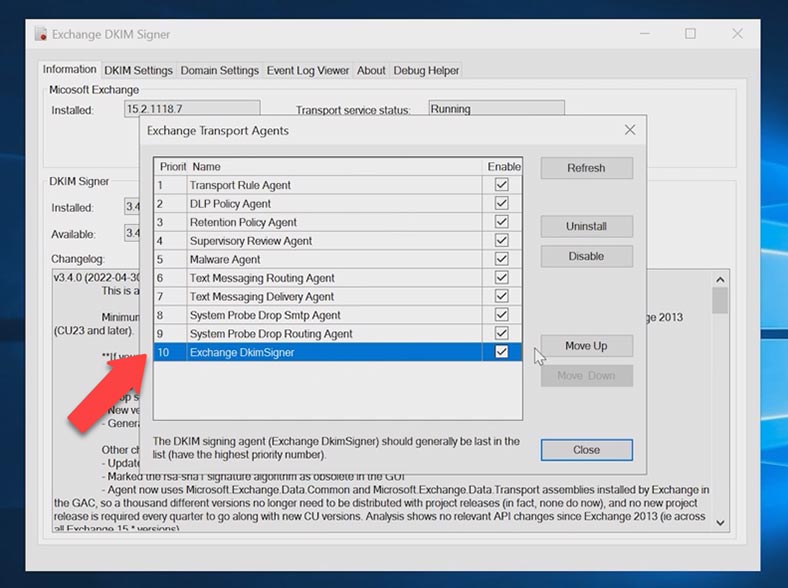

Après l’installation, il doit être configuré. Démarrez l’application et dans la fenêtre qui s’ouvre, cliquez sur Configurer, puis assurez-vous que l’agent – Exchange DKIM Signer – a la priorité la plus basse (c’est-à-dire placé au niveau en bas de la liste). Cette exigence est importante, afin que les emails soient signés en dernière étape, après toutes les modifications possibles effectuées par d’autres agents de transport.

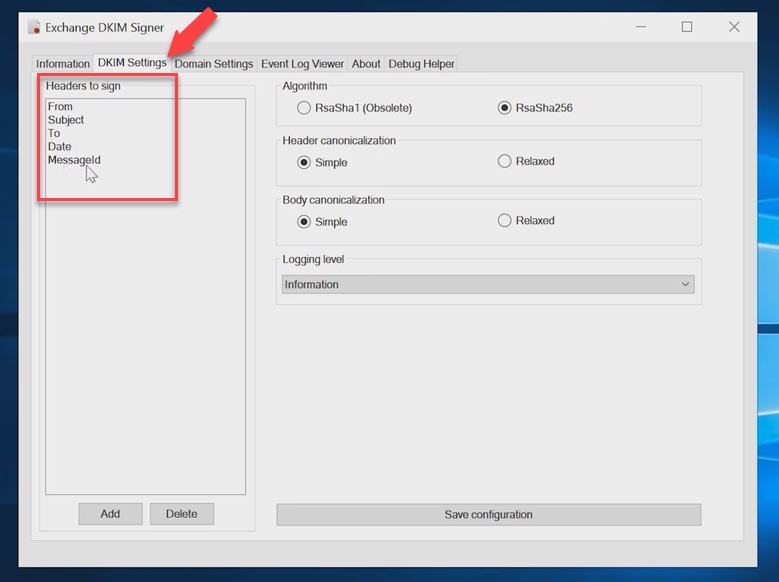

Dans l’onglet intitulé Paramètres DKIM, vous pouvez voir quels champs seront signés. Par défaut, ils incluent: De, Objet, À, Date, ID de message.

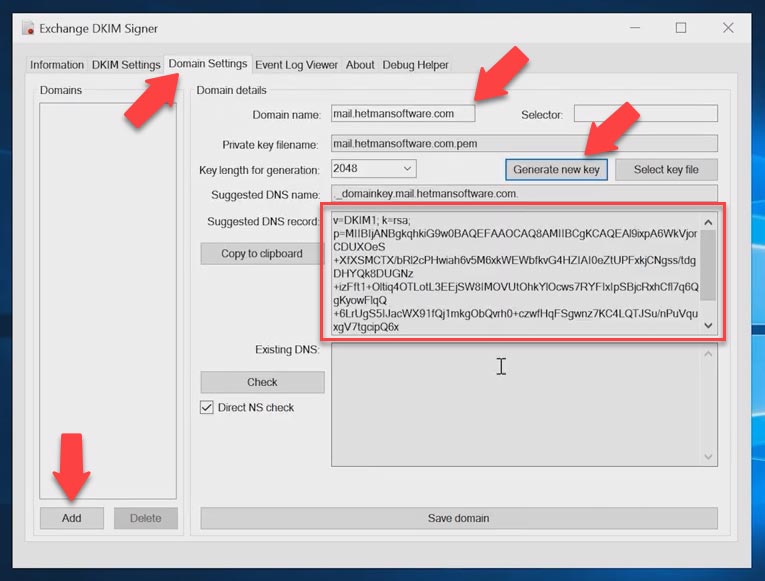

Les paramètres de domaine sont configurés dans l’onglet Paramètres du domaine. Pour ajouter un domaine, cliquez sur Ajouter, indiquez le nom de domaine et le sélecteur (c’est-à-dire le nom d’un registre DNS). C’est ici que vous pouvez soit générer une nouvelle clé, soit spécifier son emplacement. Pour créer une clé publique, cliquez sur Générer une nouvelle clé et elle apparaîtra dans cette fenêtre.

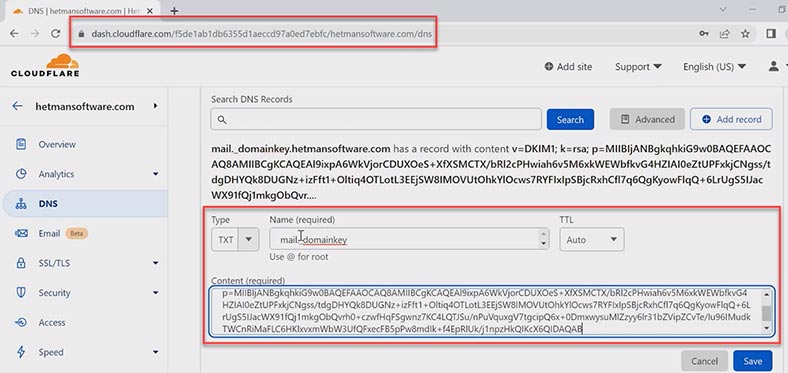

Après cela, accédez au panneau de configuration de l’hébergement du domaine, créez un registre .txt avec ce nom et collez votre clé publique dans le champ Contenu. Une fois les paramètres configurés, cliquez sur Enregistrer le domaine. Les paramètres s’appliqueront automatiquement.

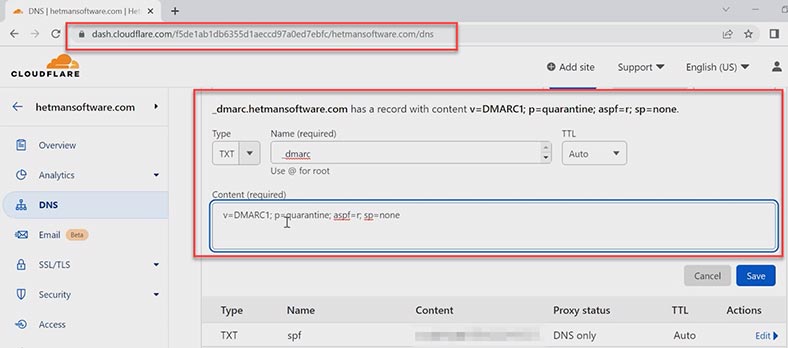

Étape 3. Comment ajouter un registre DMARC

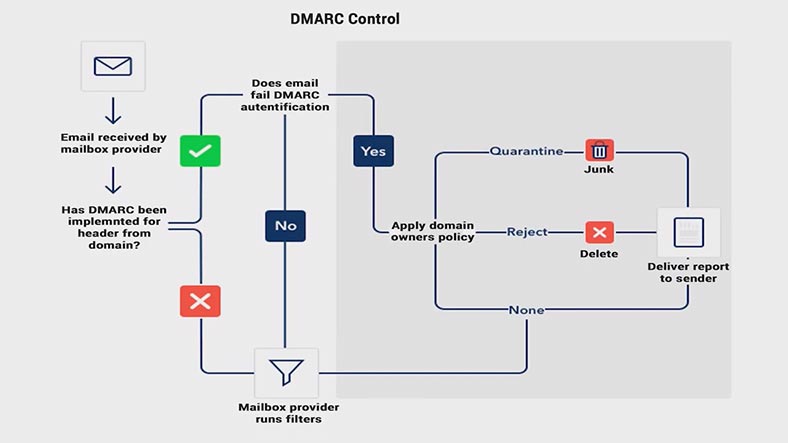

Enfin, découvrons ce qu’est le DMARC (Domain-based Message Authentication, Reporting and Conformance). C’est le niveau de protection qui vient après le SPF et le DKIM. Cet registre détermine comment gérer les e-mails dont la vérification avec SPF et DKIM a échoué. C’est également la règle qui est définie pour les e-mails envoyés en votre nom.

Avant d’ajouter DMARC, il est important de s’assurer que SPF et DKIM sont configurés correctement, sinon cela pourrait entraîner le filtrage de vos propres e-mails sortants. Pour configurer DMARC, allez dans le panneau de contrôle de votre hébergement DNS et créez un registre .txt comme celui-ci – _dmarc.

Au minimum, il doit inclure la version du mécanisme et la politique. Lors de la configuration initiale, il est recommandé de définir la stratégie sur aucune (cela signifie «ne rien faire, envoyer simplement un rapport»).

Plus tard, vous pourrez renforcer votre sécurité en modifiant le registre et en ajoutant plus de balises.

| Terme | Description |

|---|---|

| v | — Version DMARC. |

| p |

— la règle pour le domaine. Elle peut avoir l’une des valeurs suivantes:

|

| sp | — la règle pour les sous-domaines. Il peut prendre les mêmes valeurs que p. |

| aspf et adkim |

— permettre de vérifier la conformité avec SPF et DKIM. Ils peuvent avoir l’une des valeurs suivantes:

|

| pct | — le nombre d’emails à filtrer, en pourcentage. |

| ruf | — il détermine l’adresse e-mail à laquelle les rapports sur les e-mails ayant échoué au test DMARC doivent être envoyés. |

| fo |

— il détermine les conditions de génération du rapport. Il peut avoir l’une des valeurs suivantes:

|

Maintenant que nous avons terminé la configuration de la messagerie, vous pouvez vérifier son fonctionnement en envoyant un e-mail test depuis votre boîte aux lettres.

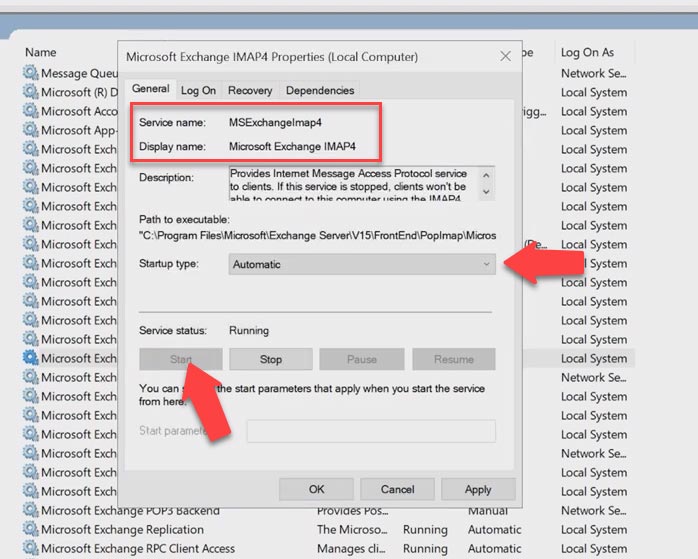

Étape 4. Comment configurer les services de messagerie IMAP et POP3 dans Exchange Server

Passons maintenant à la configuration des services de messagerie POP3 et IMAP4. Par défaut, les services de messagerie POP3 et IMAP4 sont désactivés pour Exchange Server. Pour configurer les connexions clients par IMAP et POP3, vous devez les démarrer et activer le démarrage automatique.

Ouvrez Services, recherchez le service portant le nom Microsoft Exchange IMAP4, définissez son type de démarrage sur Automatique et démarrez le service, puis cliquez sur Appliquer et OK.

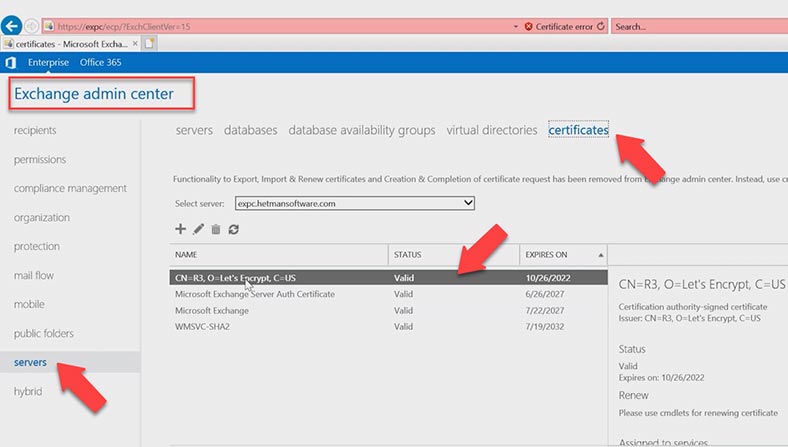

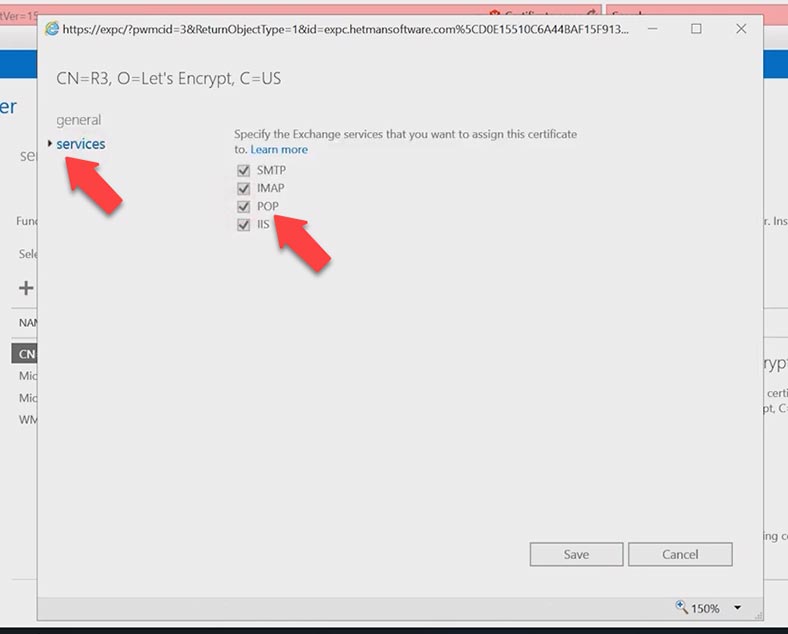

Après cela, effectuez les mêmes actions pour les services suivants: Microsoft Exchange IMAP4 Backend, Microsoft Exchange POP3 et Microsoft Exchange POP3 Backend. Une fois les services démarrés, vous devez configurer le certificat. Ouvrez le Centre d’administration Exchange et accédez à Serveurs – Certificats.

Ouvrez le certificat SSL en double-cliquant dessus, accédez à l’onglet Services et cochez les cases à côté de IMAP et POP, puis cliquez sur Enregistrer.

Vous devez maintenant connecter le domaine aux services POP3 et IMAP.

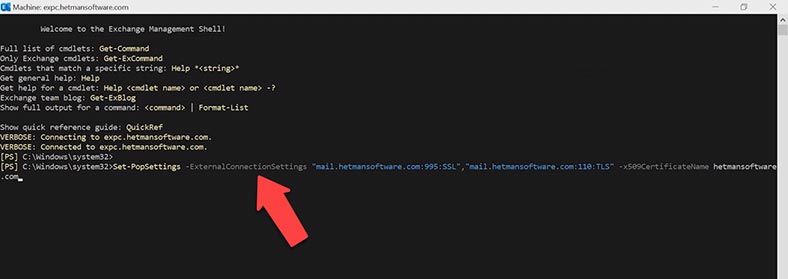

Ouvrez Démarrer – Microsoft Exchange IMAP4, Exchange Management Shell et exécutez cette commande:

Tapez la première commande pour le service POP3, et n’oubliez pas de spécifier le domaine externe: le port 995 et SSL, puis le domaine avec le port 110 et le nom du certificat à la fin. Ouvrez le certificat dans l’Admin Center et copiez son nom.

Set-PopSettings -ExternalConnectionSettings “mail.hetmansoftware.com:995:SSL”,“mail.hetmansoftware.com:110:TLS” -x509CertificateName hetmansoftware.com

Après avoir exécuté la commande, redémarrez le service POP3: dans la fenêtre du service, cliquez avec le bouton droit sur le service et choisissez Redémarrer. Faites ensuite de même avec l'autre service, backend POP3.

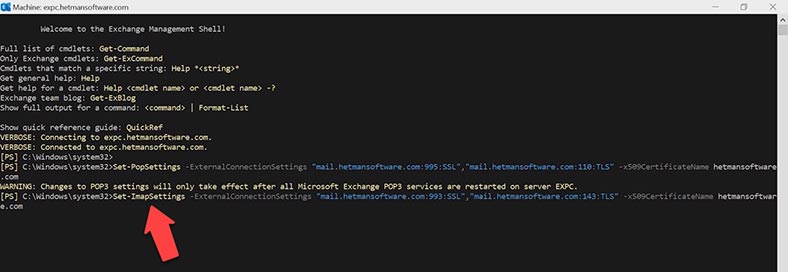

Après cela, exécutez une commande supplémentaire pour connecter le service IMAP.

Set-ImapSettings -ExternalConnectionSettings “mail.hetmansoftware.com:993:SSL”,“mail.hetmansoftware.com:143:TLS” -x509CertificateName hetmansoftware.com

Redémarrez ensuite les services, IMAP et backend IMAP.

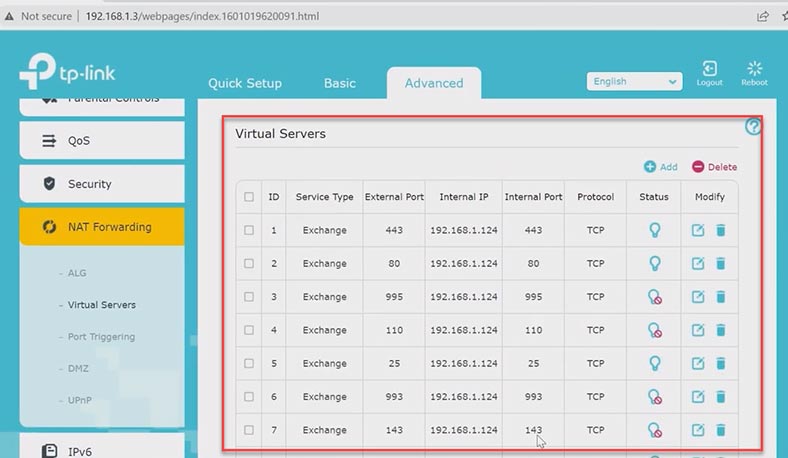

A l'étape suivante, vous devez vérifier si les ports suivants sont ouverts pour ces services sur votre réseau, et les ouvrir si nécessaire: 995, 993, 110 et 143. Accédez aux paramètres réseau et ouvrez ces ports pour Exchange Server.

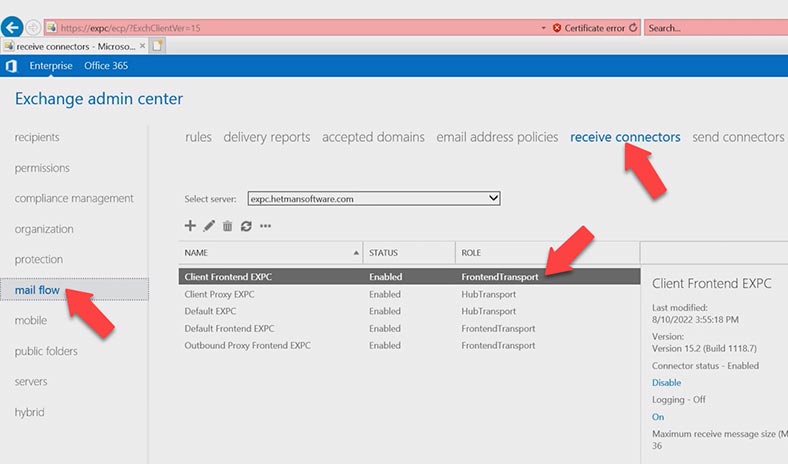

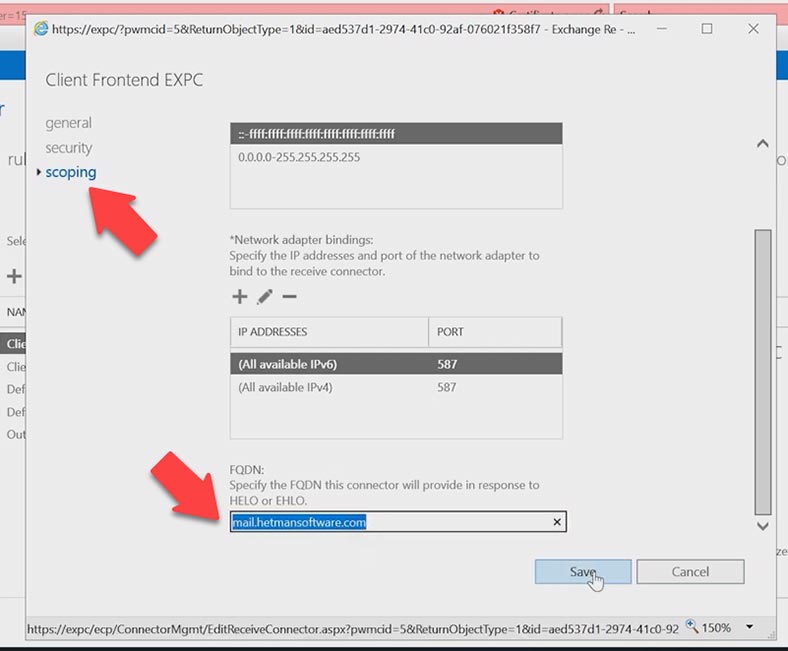

La prochaine chose à faire est de modifier les options du connecteur de réception. Dans le panneau d'administration, accédez à Flux de messagerie – recevoir des connecteurs – Échange client frontend.

Ouvrez l'onglet Portée, FQDN – changez le domaine d'interne à externe – mail.hetmansoftware.com. et cliquez sur Enregistrer.

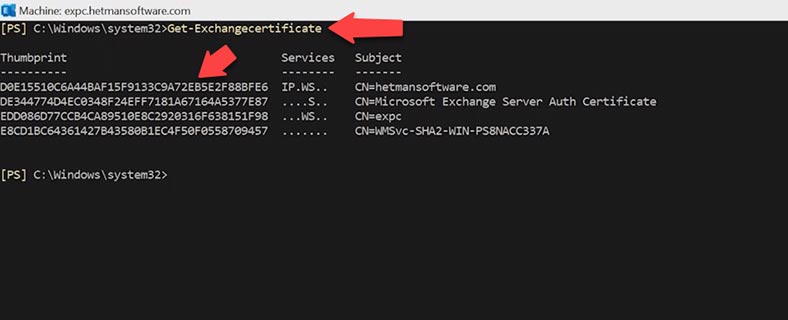

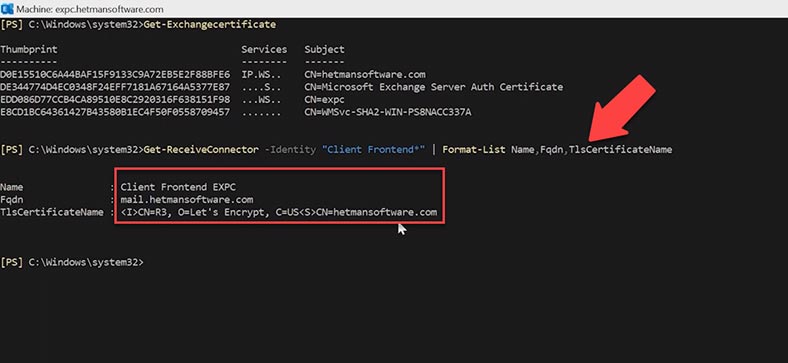

Après cela, vous devez spécifier le certificat qui sera utilisé pour crypter les connexions SMTP. Tout d’abord, vous devez connaître l’ID du certificat que vous souhaitez lier aux services.

Ouvrez Exchange Shell et exécutez cette commande:

Get-exchangecertificate

Copiez la valeur du certificat – Empreinte digitale.

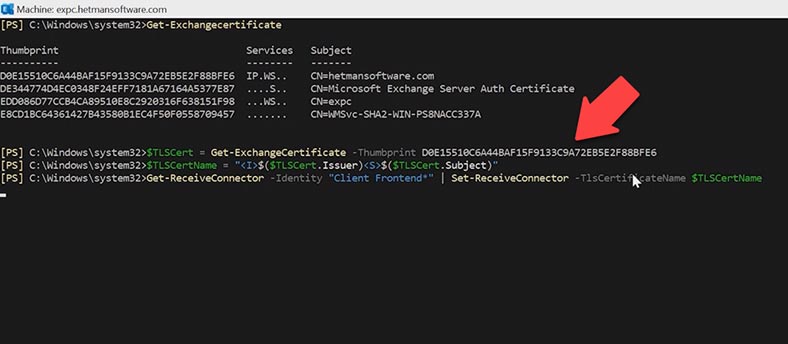

Spécifiez ensuite le certificat utilisé pour chiffrer les connexions client authentifiées par SMTP. Cela nécessite l'utilisation de trois commandes.

Exécutez la première commande:

$TLSCert = Get-ExchangeCertificate -Thumbprint <ThumbprintValue>

et ajoutez la valeur du certificat à la fin.

Ensuite, la deuxième commande:

$TLSCertName = "<I>$($TLSCert.Issuer)<S>$($TLSCert.Subject)"

Et la troisième commande:

Get-ReceiveConnector -Identity "Client Frontend*" | Set-ReceiveConnector -TlsCertificateName $TLSCertName

Pour vous assurer que vous avez fourni le certificat utilisé pour chiffrer les connexions client authentifiées par SMTP, exécutez une autre commande:

Get-ReceiveConnector -Identity "Client Frontend*" | Format-List Name,Fqdn,TlsCertificateName

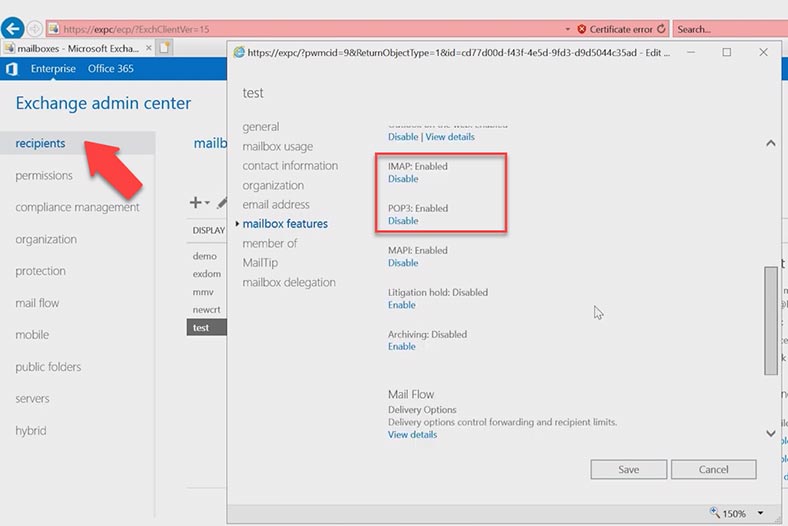

En conséquence, vous obtiendrez le nom du certificat; il devrait y avoir le nom du certificat que vous avez donné. À l'étape suivante, vous devez vérifier si ces protocoles sont activés au niveau de la boîte aux lettres; s'ils sont désactivés, les utilisateurs ne peuvent pas configurer leurs profils dans Outlook pour utiliser POP3 et IMAP4. Cependant, ils devraient être activés par défaut.

Pour le vérifier, ouvrez le Centre d'administration Exchange, accédez à Destinataires – Boîtes aux lettres, ouvrez un compte spécifique (c'est-à-dire , une boîte aux lettres) – et accédez aux Fonctionnalités de la boîte aux lettres, puis vérifiez si la valeur Activer est définie pour ces services.

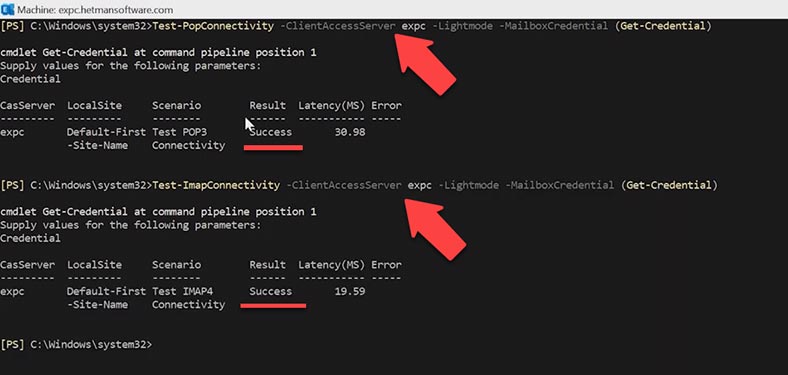

Pour voir comment fonctionnent les services, utilisez la commande:

-Test

Test-PopConnectivity -ClientAccessServer expc -Lightmode -MailboxCredential (Get-Credential)

Entrer le mot de passe. Le résultat est réussi.

Après cela, exécutez une commande similaire pour IMAP:

Test-ImapConnectivity -ClientAccessServer expc -Lightmode -MailboxCredential (Get-Credential)

Tapez le mot de passe de votre compte. Cette configuration fonctionne également.

Étape 5. Vérification des services POP3 et IMAP

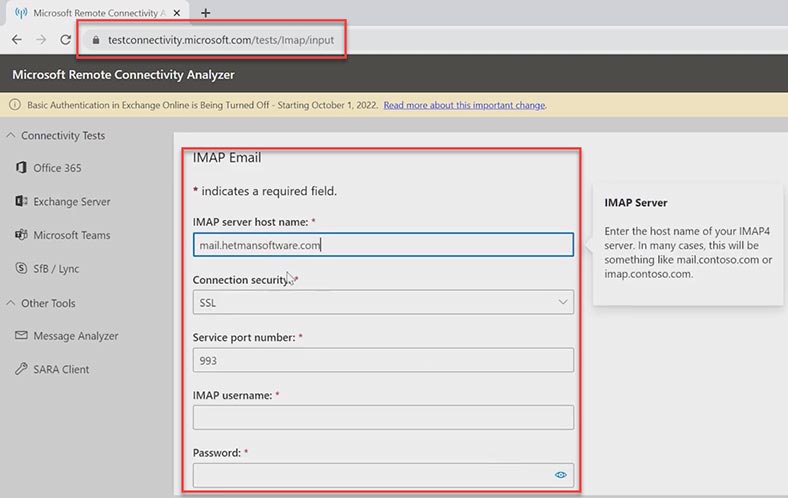

Pour vous assurer que vous avez activé et configuré IMAP4 sur le serveur Exchange, procédez comme suit:

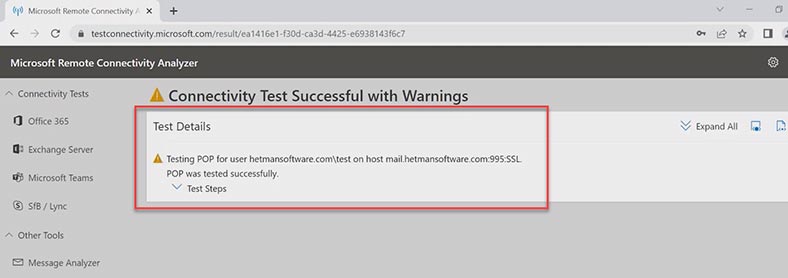

Visitez le site Web de Microsoft pour utiliser un service spécial qui vérifie les protocoles POP3 et IMAP. https://testconnectivity.microsoft.com/tests/Imap/input

Remplissez tous les champs obligatoires et cliquez sur Effectuer le test. Comme vous pouvez le constater, le test est réussi mais avec un avertissement. Le problème est que Microsoft ne peut pas vérifier la chaîne de certificats. Cette fonctionnalité peut être désactivée ou mal configurée pour le serveur.

Quant au certificat SSL, j’en suis sûr à 100 %, je vais donc simplement ignorer cet avertissement. Le service fonctionne correctement.

Vérifions maintenant le protocole POP3. https://testconnectivity.microsoft.com/tests/pop/input

Suivez les mêmes étapes, remplissez les champs et cliquez sur Effectuer le test. Le test est également réussi.

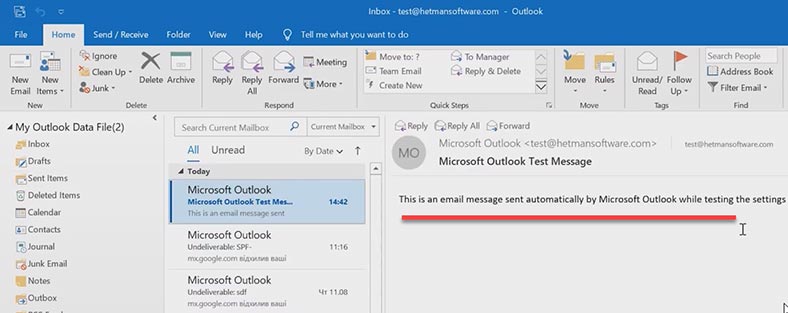

Voyons maintenant si le courrier circule comme il le devrait. Dans Outlook, je vais établir une connexion via le protocole IMAP ou POP3 et envoyer un e-mail test.

Désormais, mes e-mails ne finissent plus dans le dossier Spam, mais parviennent au destinataire sans aucune erreur.

les erreurs

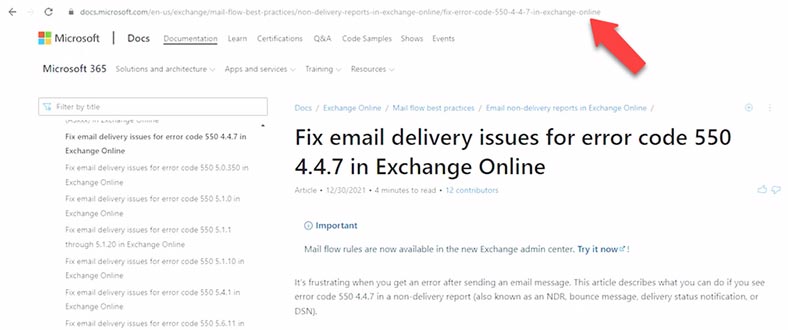

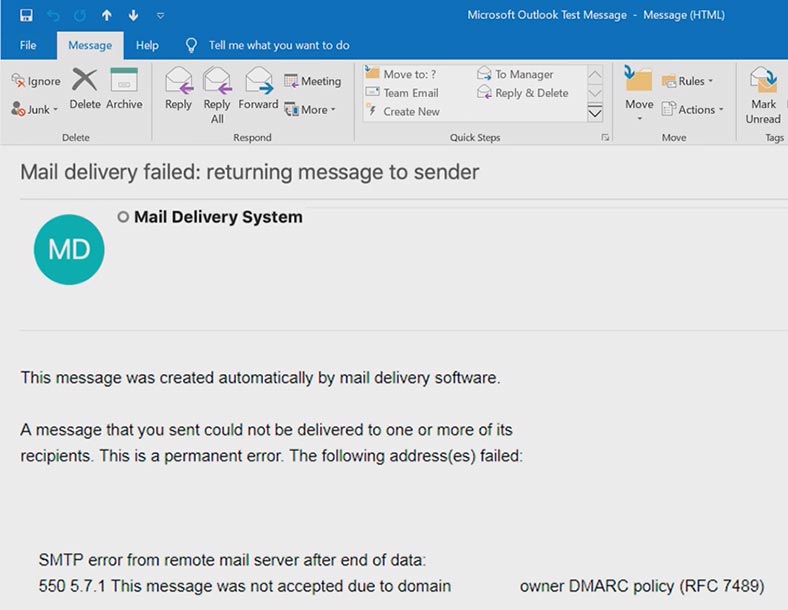

Analysons maintenant quelques erreurs que vous pourriez rencontrer en cas de configuration incorrecte ou lorsque des registres DNS sont manquants - SPF, DKIM ou DMARC.

| Erreur | Description |

|---|---|

| 550 5.7.1 | Message rejeté en raison d'un échec de la vérification SPF. Cela peut indiquer que l'adresse IP de l'expéditeur n'est pas incluse dans l'enregistrement SPF pour le domaine de l'expéditeur. |

| Message Failed DMARC Compliance | Le message n'a pas passé la vérification DMARC. Cela peut être dû à un échec de la vérification SPF et/ou DKIM, ou à un écart par rapport à la politique DMARC définie pour le domaine. |

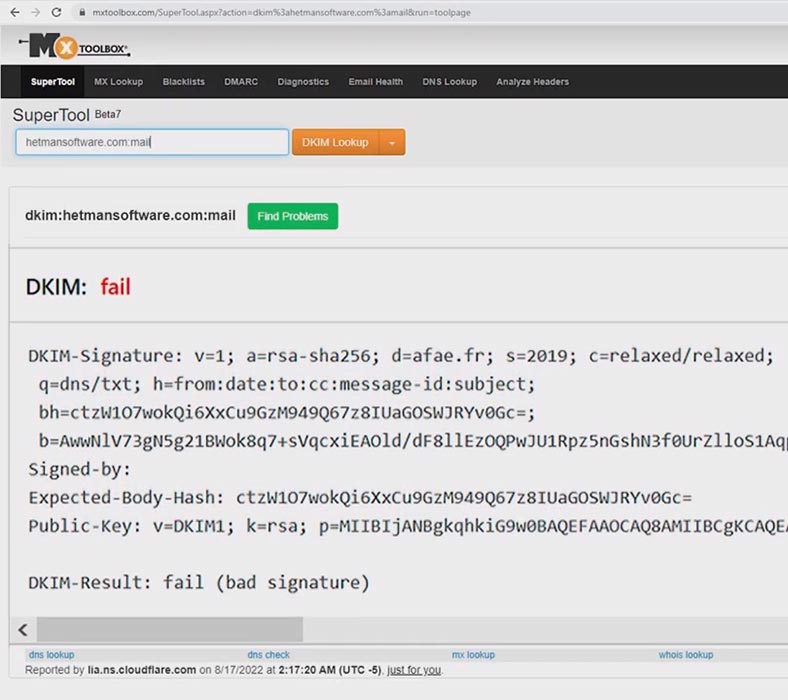

| DKIM-Result: fail (bad signature) | La vérification DKIM a échoué en raison d'une mauvaise signature. Cela peut indiquer que la signature DKIM dans le message est incorrecte ou a été modifiée pendant la transmission. |

Error 550 - SPF Check Failed. L'erreur peut ressembler à ceci si un outil antispam est installé sur le serveur Microsoft Exchange:

SMTP; 550 5.7.1 550 Message rejected because SPF check failed.

Cette erreur signifie que le domaine de l'expéditeur a un registre SPF incorrect ou que l'expéditeur utilise une fausse adresse e-mail.

Si le registre DNS SPF est manquant, mal configuré ou désactivé lors de l'envoi d'un e-mail à une adresse e-mail externe, vous pouvez recevoir un message contenant cette erreur: mx.google.com a rejeté vos messages aux adresses e-mail suivantes.

Pour éliminer l'erreur, ajoutez un registre SPF à votre hébergement DNS.

Lors de la vérification d'un registre DMARC, cette erreur peut être observée:

Message Failed DMARC Compliance

Message Failed Verification Tests & is not DMARC Compliant

Cela signifie que l’e-mail n’a pas réussi la vérification et ne répond pas aux exigences DMARC. Une erreur de conformité DMARC signifie que cet e-mail a échoué aux tests de vérification SPF et DKIM. De telles erreurs peuvent avoir des effets négatifs sur la livraison de vos e-mails, car d'autres boîtes aux lettres ne peuvent pas vérifier votre adresse e-mail.

Voici à quoi ressemble une erreur liée à DKIM:

"DKIM-Result: fail (bad signature)"

Cela se produit généralement lors de la configuration initiale de DKIM, après la mise à jour de l'application ou après la migration du serveur.

Cela est souvent dû à des erreurs d’orthographe des balises ou de configuration de la clé publique. Si le registre DKIM est manquant ou mal configuré, vous recevrez un e-mail avec un avertissement, et cela s'appliquera au registre DMARC. Si l'e-mail ressemble à ceci, modifiez les paramètres de registre correspondant.

Conclusion

En résumé, dans l'article d'aujourd'hui, nous avons exploré l'ensemble d'outils intégrés de base simples et faciles à utiliser disponibles pour tout administrateur qui vous permet d'améliorer la sécurité des serveurs de messagerie Microsoft. Lorsqu'ils sont correctement configurés, les registres DKIM, SPF et DMARC vous permettent de réduire au minimum le flux de spam, de newsletters et d'e-mails malveillants. Cependant, nous n'avons décrit que la configuration de base et les principes de fonctionnement: pour obtenir une protection complète, certains réglages plus précis sont nécessaires.