كيفية إضافة سجلات DNS SPF و DKIM و DMARC وتهيئة بروتوكولات البريد POP3 و IMAP4

في المقال السابق، نظرنا في كيفية تثبيت Exchange Server وكيفية تهيئته لتشغيل خادم بريد. في نفس الموضوع، سنستمر في الحديث عن ما عليك القيام فيه حتى تصل رسائلك إلى المرسل إليه ولا يتم في البريد الغير مرغوب به، وسنتحدث أيضًا عن ضبط إعدادات بريد POP3 و IMAP4 البروتوكولات.

- الخطوة 1. كيفية إنشاء سجل نظام التعرف على هوية المرسل (SPF)

- الخطوة 2. كيفية إنشاء إدخال DKIM

- الخطوة 3. كيفية إضافة إدخال DMARC

- الخطوة 4. كيفية ضبط إعدادات خدمات بريد IMAP و POP3 في Exchange Server

- الخطوة 5. التحقق من خدمات POP3 و IMAP

- الأخطاء

- الخاتمة

- أسئلة وأجوبة

- التعليقات

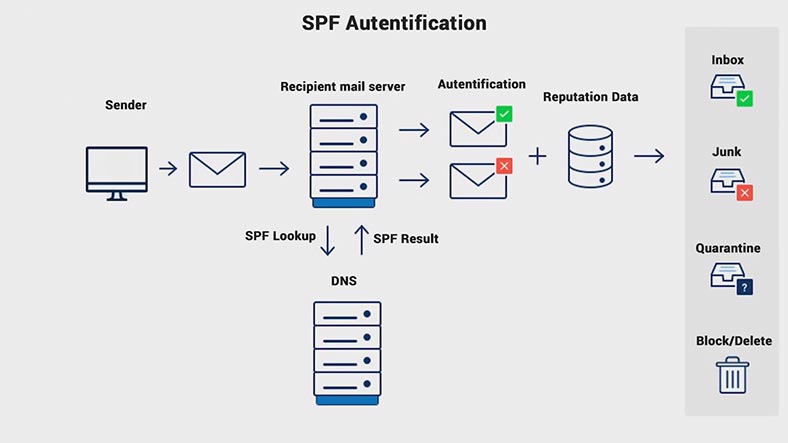

لكي تتمكن رسائل البريد الإلكتروني الخاصة بك في الطريق إلى المستلم من إجتياز الفحص وعدم الدخول في البريد الغير مرغوب فيه، تحتاج إلى إضافة سجلات نظام التعرف على هوية المرسل (SPF) و DKIM و DMARC إلى إستضافة DNS الخاصة بك.

SPF و DKIM و DMARC إعدادات أساسية يجب إجراؤها قبل بدء خادم البريد. تمنع هذه السجلات المحتالين من إرسال رسائل بريد إلكتروني ضارة نيابة عنك، وإذا لم تكن متوفرة، فقد لا تصل الرسالة إلى المرسل إليه على الإطلاق.

How to Add DNS Records - SPF, DKIM, DMARC - and Configure POP3 and IMAP4 Mail Protocols

الخطوة 1. كيفية إنشاء سجل نظام التعرف على هوية المرسل (SPF)

سجل نظام التعرف على هوية المرسل (SPF) (إطار عمل سياسة المرسل) – يوفر التفاهم المتبادل بين خوادم بريد المرسل والمستلم. يحتوي على معلومات حول خوادم البريد المسموح لها بإرسال البريد نيابة عنك.

بدون سجل نظام التعرف على هوية المرسل (SPF)، يمكن للعديد من خدمات البريد إرسال كل البريد المرسل من صندوق بريد النطاق إلى البريد الغير مرغوب فيه، بغض النظر عن محتواها. يتم نشر سجل نظام التعرف على هوية المرسل (SPF) على خوادم DNS التي تخدم النطاق.

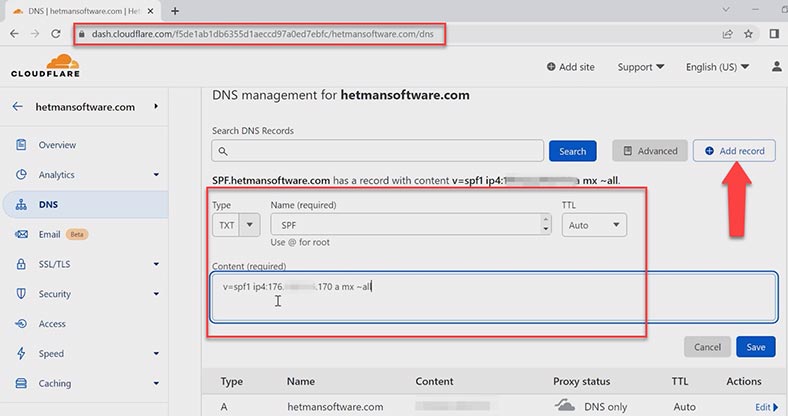

إنتقل إلى لوحة تحكم إستضافة DNS الخاصة بك. وقم بإنشاء سجل txt عن طريق ملء جميع هذه الحقول. يحتوي الإدخال على المفاتيح التالية: إصدار spf، وعنوان IP للنطاق، و v = spf1 – إصدار SPF.

- يعيّن المفتاح – a – القواعد الخاصة بنطاق معين من خلال مقارنة عنوان IP الخاص بالمرسل بعنوان IP المحدد في سجلات A للنطاق.

- mx – يشمل جميع عناوين الخادم المحددة في سجلات MX للنطاق.

- رمز تيلدا ~ — هذا إنحراف. سيتم قبول البريد الإلكتروني ولكن سيتم تمييزه على أنه بريد عشوائي.

- all – جميع العناوين غير محددة في الإدخال.

يمكن تثبيت علامات إضافية لاحقًا، ولكن الآن انقر فوق – الحفظ.

الإعدادات التي تحدد سلوك المفاتيح المحددة:

| الرمز | الوصف |

|---|---|

| + | إعداد يشير إلى قبول الحروف (Pass). التعيين بشكل قياسي إذا لم يكن هناك آخرون. |

| – | رفض (Fail). لن يتم قبول الرسالة. |

| ~ | إنحراف “ناعم” (SoftFail). سيتم قبول البريد الإلكتروني ولكن سيتم تمييزه على أنه بريد غير مرغوب فيه. |

| ? | تصور محايد للمرسل. |

مفاتيح لتحديد العقد:

| القاعدة | الوصف |

|---|---|

| mx | يشمل جميع عناوين الخادم المحددة في سجلات MX للنطاق. |

| ip4 | تحديد عناوين IP محددة. |

| ptr | التحقق من سجل PTR لوجود النطاق المحدد. |

| exists | التحقق من صحة النطاق. هذا الفحص سيعطي إجابة إيجابية إذا تم استخدام عناوين مثل 127.0.0.1، مما يجعله مشكوكًا فيه. |

| a | تطبيق القواعد على نطاق معين من خلال مقارنة عنوان IP الخاص بالمرسل بعنوان IP في سجلات A للنطاق. |

| include | استخدام العقد المسموح بها والمحددة في سجلات SPF لنطاق آخر. |

| redirect | تشير إلى أن سياسة SPF المستخدمة لهذا النطاق محددة في نطاق آخر، متجاهلة سجلات النطاق الحالي. |

| all | جميع العناوين غير المحددة في السجل. |

الخطوة 2. كيفية إنشاء إدخال DKIM

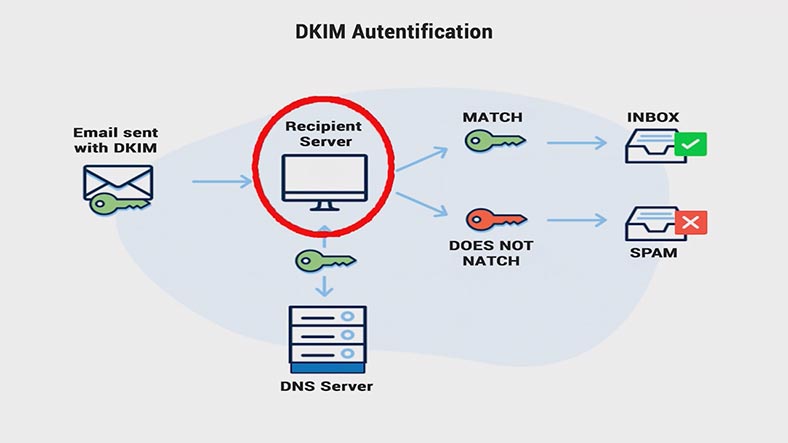

المستوى الثاني من الحماية أثناء النقل بين خوادم البريد هو DKIM (البريد المعرف بمفاتيح النطاق). يضيف توقيعًا رقميًا إلى رسائل البريد الإلكتروني الأصلية. يستخدم المستلم هذا التوقيع للمصادقة على رسائل البريد الإلكتروني.

يرسل خادم المستلم إستعلام DNS ويتلقى مفتاحًا عامًا، يتم وضعه في سجل DNS. إنه يستخدم هذا المفتاح للتحقق من الرسالة. في حالة تطابق المفاتيح، تصل الرسالة إلى المرسل إليه، وإلا سينتهي به الأمر في البريد الغير مرغوب فيه.

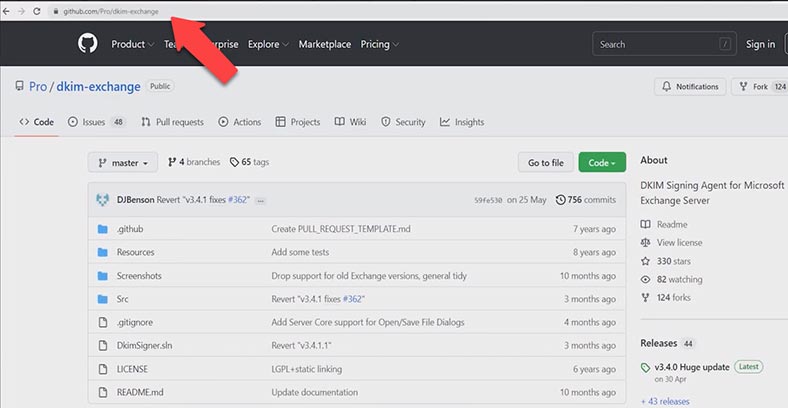

بشكل قياسي، لا يدعم MS Exchange Server DKIM. لضبطه على Exchange، تحتاج إلى تثبيت وكيل نقل تابع لجهة خارجية – Exchange DKIM Signer.

https://github.com/Pro/dkim-exchange/releases/tag/v3.4.0

https://www.collaborationpro.com/exchange-2016-2019-implementing-dkim/

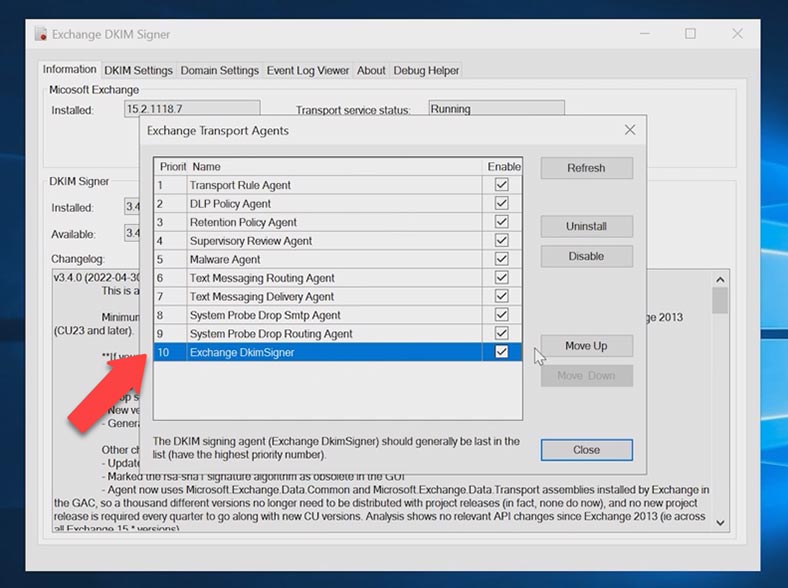

بعد عملية التثبيت، تحتاج إلى ضبط إعداداته. قم بتشغيل التطبيق، في النافذة التي ستفتح، انقر فوق – Configure، هنا تأكد من أن الوكيل – – Exchange DKIM Signer له الأولوية الأدنى (إنه الأخير في قائمة). يعد ذلك ضروريًا حتى يتم توقيع الخطابات في المرحلة الأخيرة، بعد كل التعديلات الممكنة التي سيجريها وكلاء النقل الآخرون.

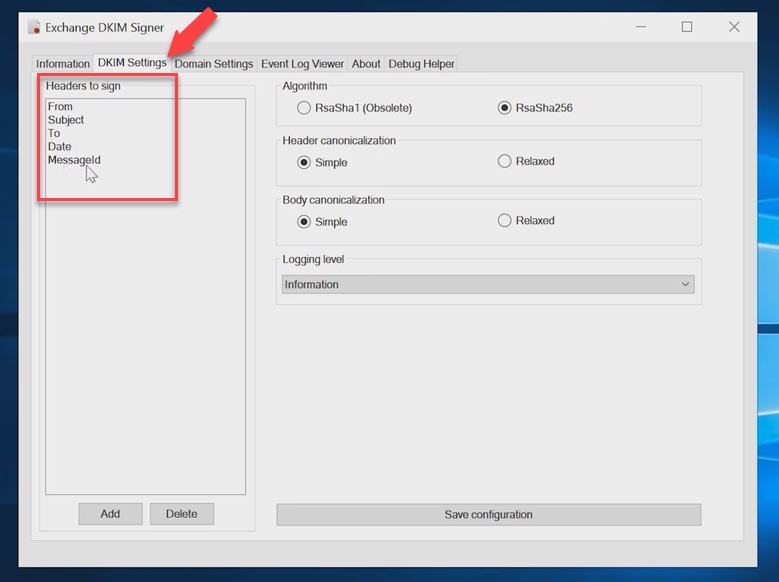

تشير علامة التبويب «إعدادات DKIM» إلى الحقول التي سيتم تسميتها. بشكل قياسي، هذه هي:From, Subject, To, Date, Message-ID.

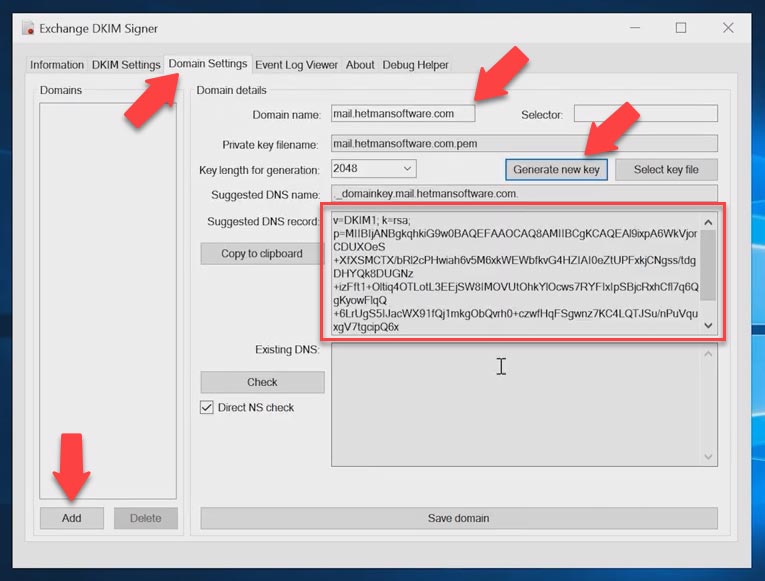

يتم ضبط إعدادات النطاق في علامة التبويب Domain Settings. انقر فوق إضافة، وقم بتحديد إسم النطاق، محدد (إسم سجل DNS). هنا يمكنك إما إنشاء مفتاح أو تحديد موقعه. لإنشاء مفتاح عمومي، انقر فوق – Generate new key، وبعد ذلك سيظهر في هذه النافذة.

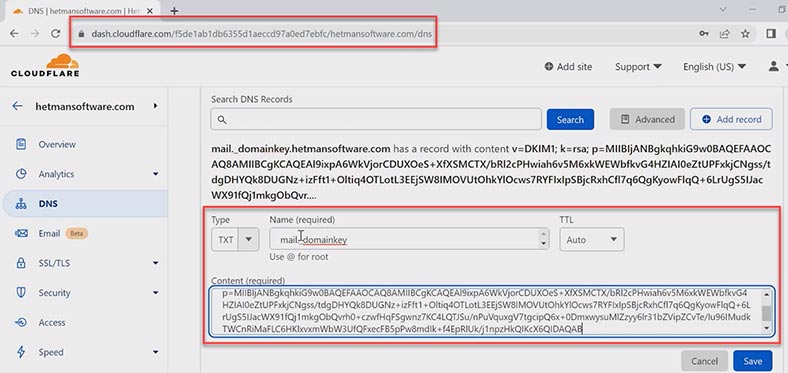

ثم إنتقل إلى لوحة تحكم إستضافة النطاق، وأنشئ سجل txt، وأطلق عليه إسم mail._domainkey، وفي الحقل المعنى، ألصق مفتاحك العام. بعد إجراء الإعدادات ، في البرنامج ، انقر فوق الزر «Save domain». يتم تطبيق الإعدادات تلقائيًا.

الخطوة 3. كيفية إضافة إدخال DMARC

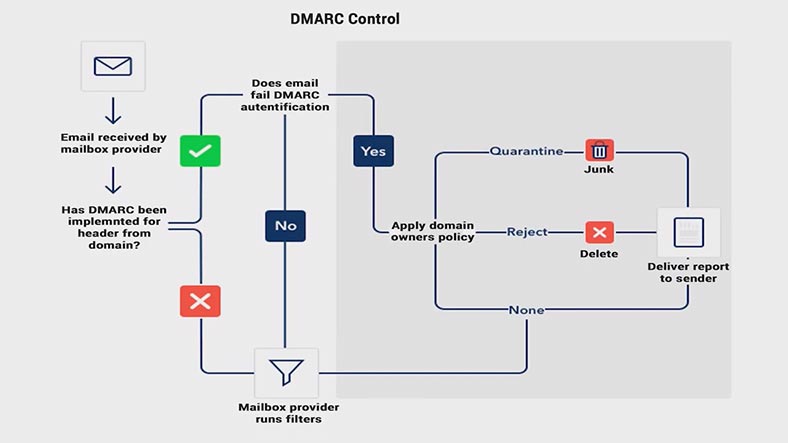

وأخيرًا، دعنا نلقي نظرة على DMARC (مصادقة الرسائل المستندة إلى النطاق وإعداد التقارير والمطابقة). هذه هي الخطوة التالية في الحماية بعد SPF و DKIM. يحدد هذا الإدخال ما يجب فعله مع الرسائل إذا لم تتم المصادقة عليها بإستخدام نظام التعرف على هوية المرسل (SPF) و DKIM. هذه قاعدة تم تعيينها لرسائل البريد الإلكتروني المرسلة نيابة عنك.

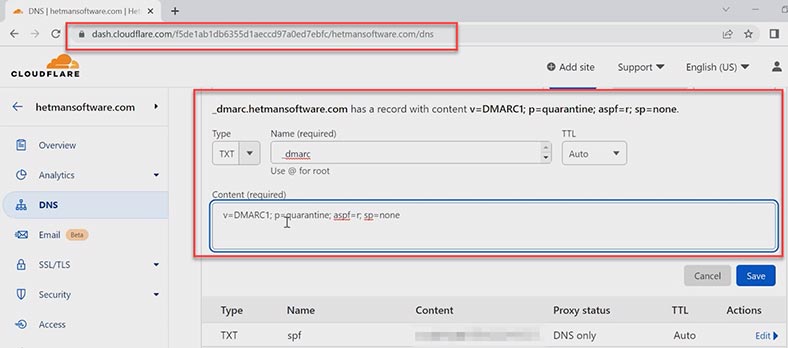

قبل تثبيت DMARC، من المهم التأكد من كتابة SPF و DKIM بشكل صحيح، وإلا فقد يؤدي ذلك إلى تصفية رسائل البريد الإلكتروني منك. لإعداد DMARC، في لوحة التحكم الخاصة بإستضافة DNS، أنشئ سجل txt _dmarc.

حيث تحتاج إلى تحديد إصدار المحرك والسياسة على الأقل. عند إعدادها لأول مرة، يوصى بتحديد – none كسياسة (لا تفعل شيئًا سوى إرسال التقارير).

في المستقبل، سيكون من الممكن تغيير الإدخال عن طريق تشديده عن طريق إضافة العلامات الضرورية.

| المصطلح | الوصف |

|---|---|

| v | نسخة DMARC. |

| p |

قاعدة النطاق. يمكن أن تأخذ إحدى القيم التالية:

|

| sp | قاعدة للنطاقات الفرعية. يمكن أن تأخذ نفس قيم p. |

| aspf و adkim |

يسمح لك بالتحقق من الإمتثال لسجلات نظام التعرف على هوية المرسل (SPF) و DKIM. يمكن أن تأخذ القيم:

|

| pct | عدد الرسائل المراد تصفيتها، بالنسبة المئوية. |

| ruf | يحدد البريد الذي يجب إرسال التقارير المتعلقة بالخطابات التي لم تجتاز فحص DMARC إليه. |

| fo |

يحدد شروط إصدار التقارير. يمكن أن تأخذ القيمة:

|

هكذا تكمل عملية ضبط إعدادات البريد الإلكتروني، والآن أرسل بريدًا إلكترونيًا تجريبيًا من صندوق البريد الإلكتروني للتحقق منه.

الخطوة 4. كيفية ضبط إعدادات خدمات بريد IMAP و POP3 في Exchange Server

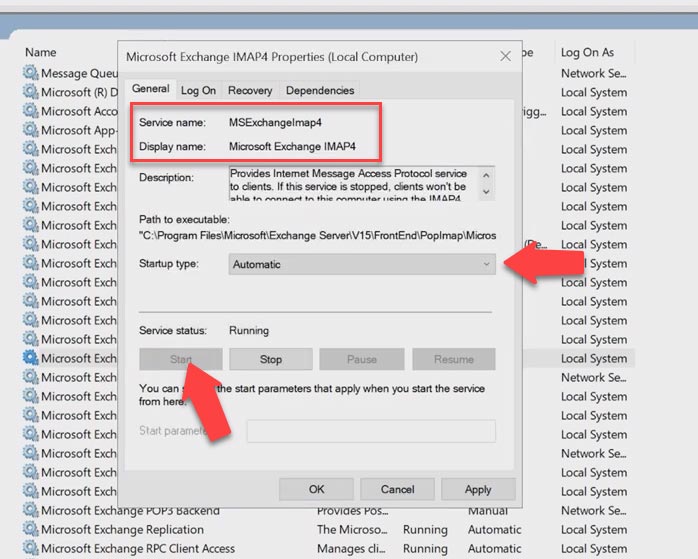

الآن دعنا ننتقل إلى ضبط إعدادات خدمات بريد POP3 و IMAP4. بشكل قياسي، يتم تعطيل خدمات POP3 و IMAP4 في Exchange. لتكوين إتصالات العميل عبر IMAP و POP3 تحتاج إلى بدء تشغيلها وإعداد التشغيل التلقائي.

إفتح – Services، إبحث عن الخدمة – Microsoft Exchange IMAP4، إضبط نوع بدء التشغيل علىتلقائي و إبدأ الخدمة، ثم Apply و Ok.

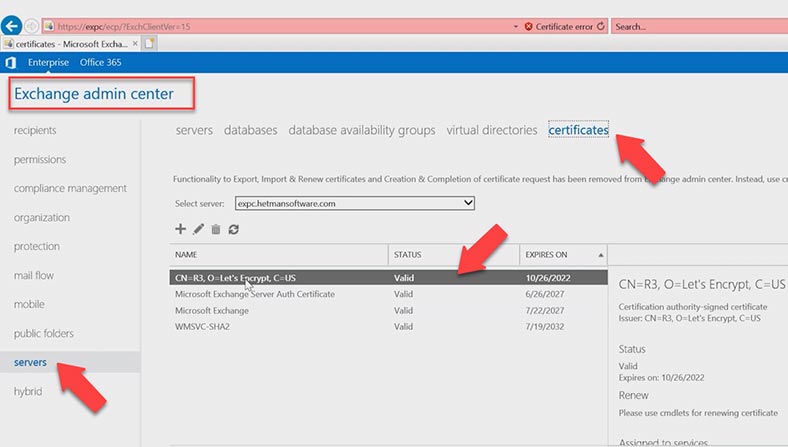

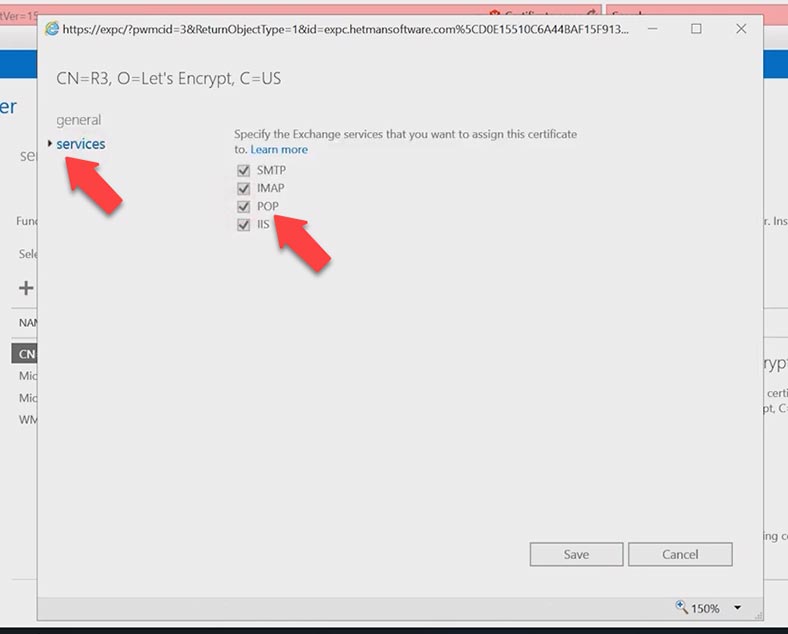

بعد ذلك، نقوم بإجراء نفس عمليات الإعداد مع الخدمة – Microsoft Exchange IMAP4 Backend و Microsoft Exchange POP3 و Microsoft Exchange POP3 Backend. بعد بدء الخدمات، تحتاج إلى تكوين الشهادة. إفتح لوحة تحكم Exchange، وإنتقل إلى القسم – Servers – Certificates.

إفتح شهادة SSL بالنقر المزدوج عليها بزر الفأرة الأيسر، وإنتقل إلى علامة التبويب – Services وقم بتحديد المربعات المقابلة – IMAP و POP، ثم Save.

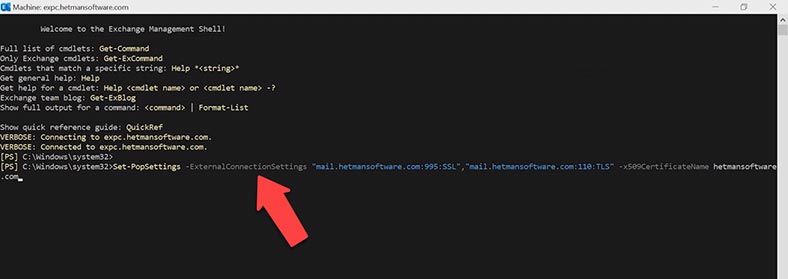

بعد ذلك، تحتاج إلى ربط النطاق بخدمات pop3 و imap. إفتح – الإنطلاق، Microsoft Exchange Server – Exchange Management Shell وقم بتشغيل الأمر:

نقوم بإدخال الأمر الأول لخدمة POP3، هنا تحتاج إلى تحديد النطاق الخارجي: المنفذ 995 و SSL، ثم مرة أخرى النطاق مع المنفذ 110، وفي النهاية نحدد إسم الشهادة. إفتح الشهادة في لوحة التحكم وإنسخ الإسم.

Set-PopSettings -ExternalConnectionSettings “mail.hetmansoftware.com:995:SSL”,“mail.hetmansoftware.com:110:TLS” -x509CertificateName hetmansoftware.com

بعد تنفيذ الأمر، تحتاج إلى إعادة تشغيل خدمة POP3، في نافذة الخدمات، انقر بزر الماوس الأيمن على الخدمة - Restart. والثانية خدمة POP3 backend.

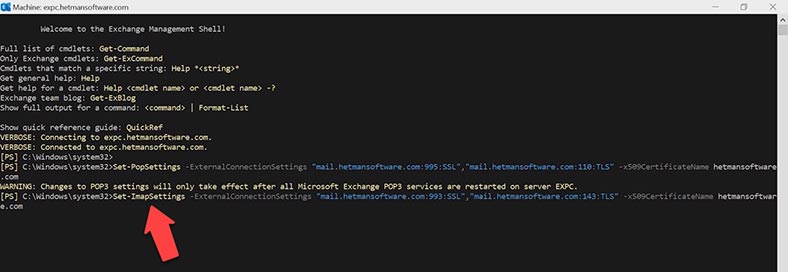

بعد ذلك، قم بتشغيل الأمر لربط الخدمة - IMAP.

Set-ImapSettings -ExternalConnectionSettings “mail.hetmansoftware.com:993:SSL”,“mail.hetmansoftware.com:143:TLS” -x509CertificateName hetmansoftware.com

ثم أعد تشغيل الخدمة. IMAP و IMAP backend.

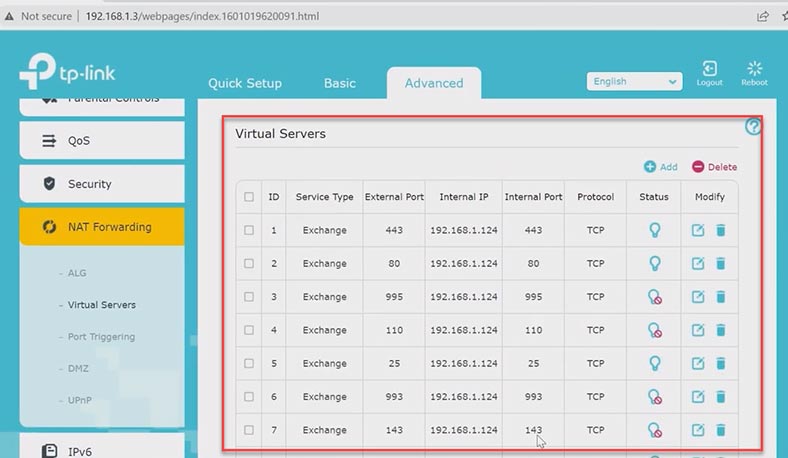

في الخطوة التالية، تحتاج إلى التحقق مما إذا كنت بحاجة إلى فتح منافذ لهذه الخدمات على شبكتك: 995 و 993 و 110 و 143. إفتح إعدادات الشبكة وإفتح المنافذ لخادم Exchange.

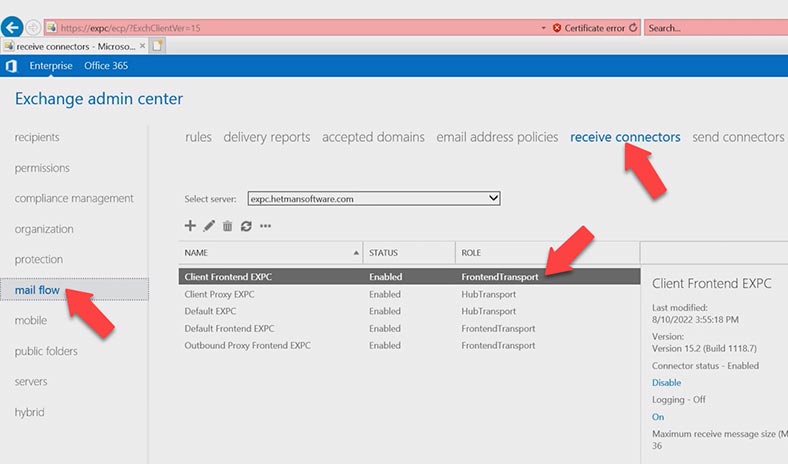

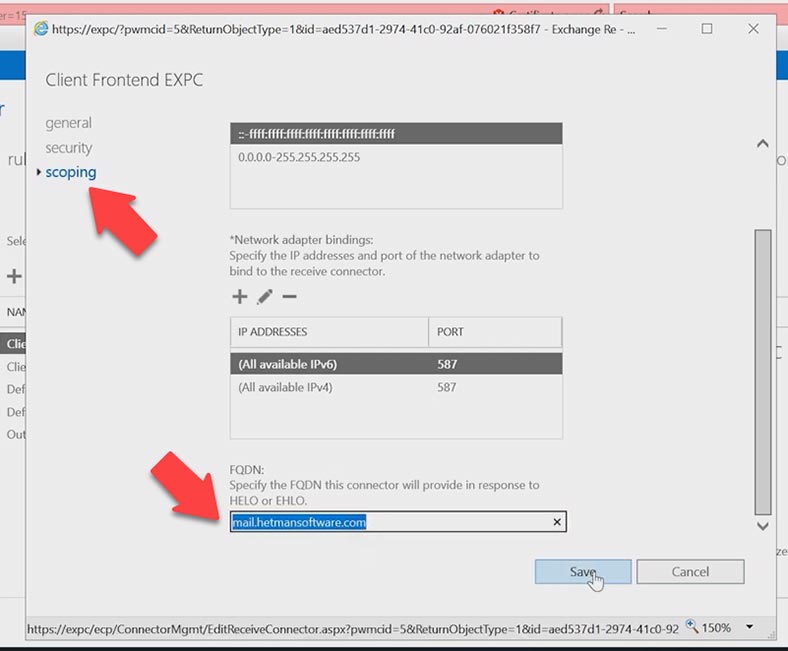

الشيء التالي الذي يجب فعله هو تغيير إعدادات موصل الإستلام. في لوحة التحكم، إنتقل إلى القسم - Mail flow – receive connectors – Client Frontend exchange.

إفتح علامة التبويب - scoping, FQDN - تغيير النطاق من داخلي إلى خارجي - mail.hetmansoftware.com. وانقر فوق Save.

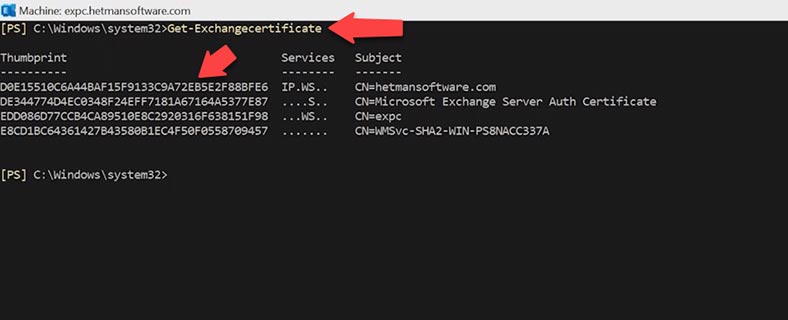

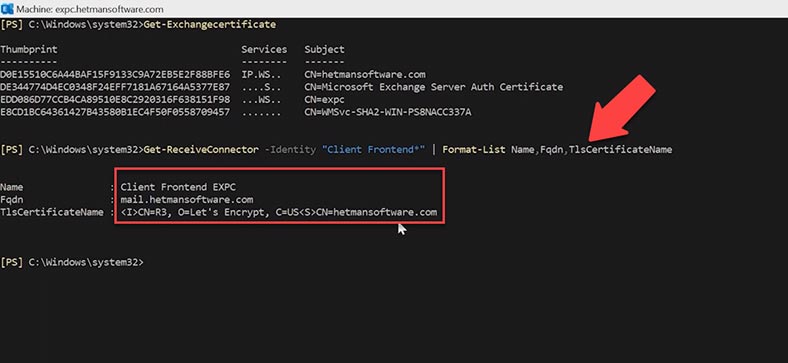

بعد ذلك، تحتاج إلى تحديد الشهادة التي سيتم إستخدامها لتشفير إتصالات SMTP. تحتاج أولاً إلى معرفة معرف الشهادة التي نريد ربطها بالخدمات.

إفتح Exchange Shell وقم بتشغيل الأمر التالي:

Get-exchangecertificate

إنسخ محتوى الشهادة - Thumbprint.

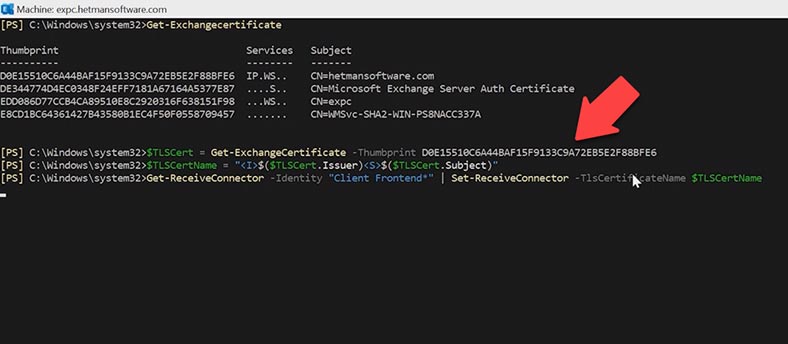

ثم قم بتحديد الشهادة المستخدمة لتشفير إتصالات عميل SMTP المصادق عليها. للقيام بذلك، تحتاج إلى تنفيذ ثلاثة أوامر.

قم بتشغيل الأمر الأول:

$TLSCert = Get-ExchangeCertificate -Thumbprint <ThumbprintValue>

، أضف قيمة هذه الشهادة في النهاية.

بعد ذلك الأمر الثاني:

$TLSCertName = "<I>$($TLSCert.Issuer)<S>$($TLSCert.Subject)"

ثم الأمر الثالث:

Get-ReceiveConnector -Identity "Client Frontend*" | Set-ReceiveConnector -TlsCertificateName $TLSCertName

للتحقق من أنك حددت الشهادة المستخدمة لتشفير إتصالات عميل SMTP المصادق عليها، قم بتشغيل الأمر التالي:

Get-ReceiveConnector -Identity "Client Frontend*" | Format-List Name,Fqdn,TlsCertificateName

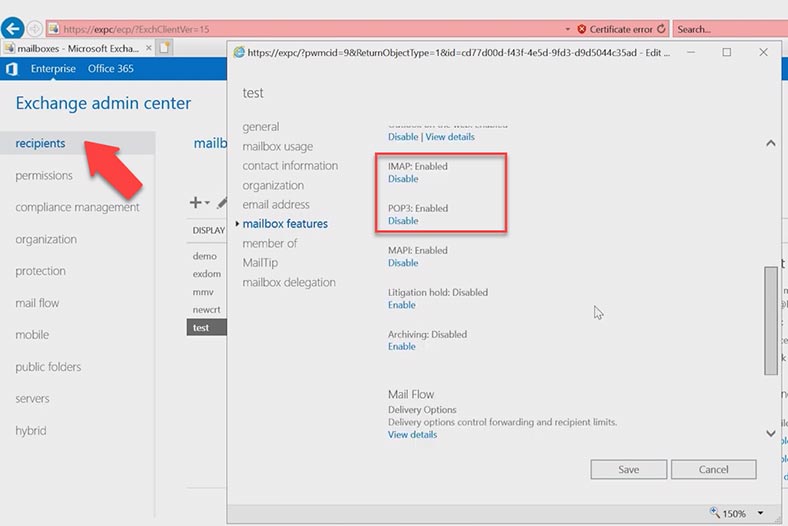

نتيجة لذلك، ستحصل على إسم الشهادة، ويجب أن يكون هذا هو إسم الشهادة التي حددتها. تتمثل الخطوة التالية في التحقق مما إذا تم تمكين هذه البروتوكولات على مستوى صندوق البريد، وإذا تم تعطيلها في صندوق البريد، فلن يتمكن المستخدمون من تكوين ملفات التعريف الخاصة بهم في Outlook لإستخدام POP3 و IMAP4. يجب تمكينها بشكل قياسي..

للتحقق، إفتح لوحة تحكم Exchange، إنتقل إلى القسم - recepients – mailboxes، إفتح الحساب المطلوب (صندوق البريد) - وإنتقل إلى القسم - mailbox features، تحقق هنا من تعيين القيمة - Enableلهذه الخدمات.

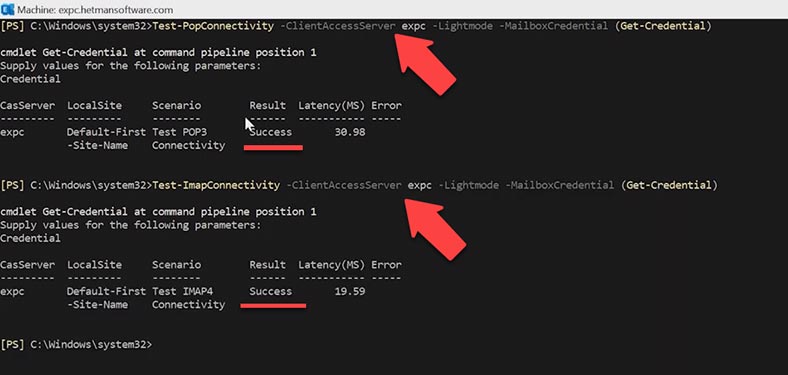

وللتحقق من تشغيل الخدمات، قم بتشغيل الأمر:

-Test

Test-PopConnectivity -ClientAccessServer expc -Lightmode -MailboxCredential (Get-Credential)

ندخل كلمة المرور. وها هي النتيجة الناجحة

بعد ذلك، قم بتشغيل نفس الأمر لـ IMAP

Test-ImapConnectivity -ClientAccessServer expc -Lightmode -MailboxCredential (Get-Credential)

كلمة مرور الحساب. يعمل هذا التكوين أيضًا.

الخطوة 5. التحقق من خدمات POP3 و IMAP

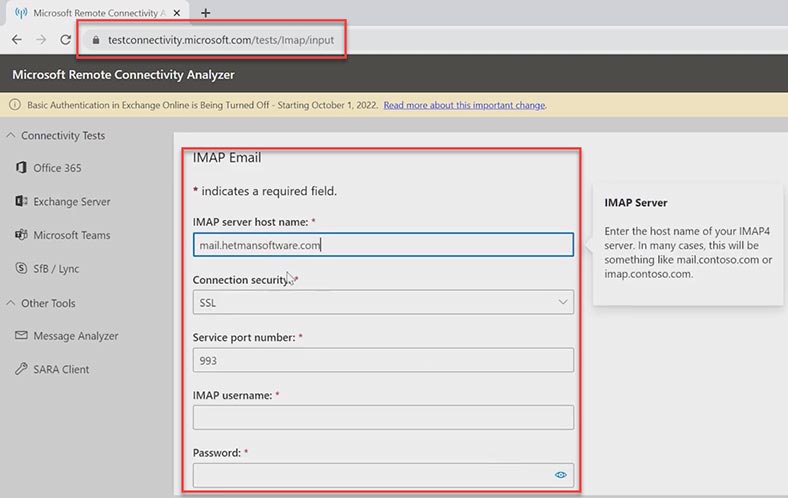

للتأكد من أنك قمت بتمكين وتهيئة IMAP4 على خادم Exchange، إتبع هذه الإجراءات:

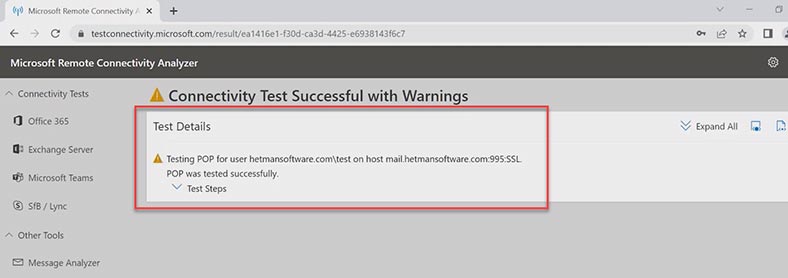

على موقع Microsoft على الويب، يمكنك إستخدام خدمة خاصة تتحقق من بروتوكولات POP3 و IMAP. https://testconnectivity.microsoft.com/tests/Imap/input

إملأ جميع الحقول المطلوبة وإنقر فوق - إجراء الفحص. كانت عملية الفحص ناجحة، لكن مع تحذير. الشيء هو أن Microsoft لا يمكنها التحقق من سلسلة الشهادات. قد يتم تعطيل هذه الميزة أو تكوينها بشكل غير صحيح على الخادم.

بالنسبة لشهادة SSL، فأنا متأكد منها بنسبة 100٪، لذا يمكنك تجاهل هذا التحذير. الخدمة تعمل بشكل جيد.

بعد ذلك، تحقق من بروتوكول POP3. https://testconnectivity.microsoft.com/tests/pop/input

نفعل كل شيء وفقًا لنفس المبدأ، وقم بملء الحقول وإنقر فوق - إجراء الفحص. كانت عملية الفحص ناجحة.

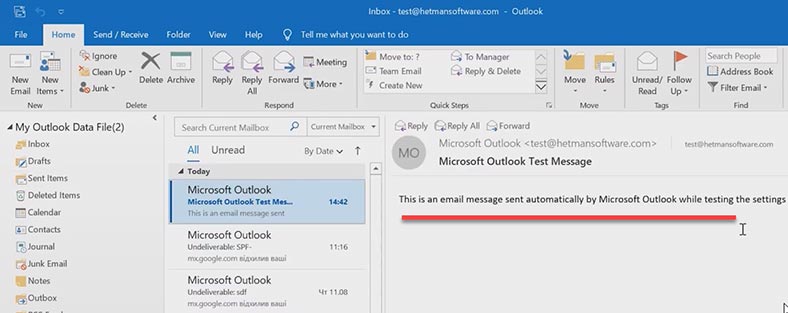

الآن دعنا نتحقق من كيفية سير البريد. في برنامج Outlook، سنقوم بإعداد إتصال عبر بروتوكول IMAP أو POP3. وإرسال بريد إلكتروني تجريبي.

الآن لا تقع الرسالة في البريد الغير مرغوب فيه ويصل إلى المرسل إليه دون أي أخطاء.

الأخطاء

والآن دعونا نلقي نظرة على بعض الأخطاء التي يمكن أن تحدث عندما يتم تكوين سجلات DNS بشكل غير صحيح أو فقدانها.

| الخطأ | الوصف |

|---|---|

| 550 5.7.1 | تم رفض الرسالة بسبب فشل التحقق من SPF. قد يشير هذا إلى أن عنوان IP للمرسل غير مدرج في سجل SPF لنطاق المرسل. |

| Message Failed DMARC Compliance | لم تمر الرسالة بالتحقق من DMARC. قد يكون هذا بسبب فشل التحقق من SPF و/أو DKIM، أو عدم تطابق مع سياسة DMARC المحددة للنطاق. |

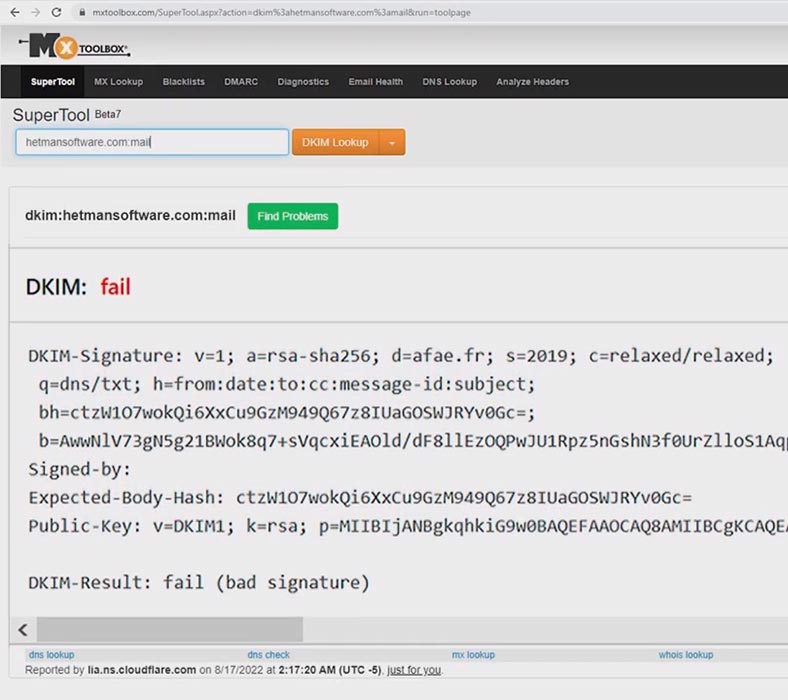

| DKIM-Result: fail (bad signature) | فشل التحقق من DKIM بسبب توقيع سيء. قد يشير ذلك إلى أن توقيع DKIM في الرسالة غير صحيح أو تم تغييره أثناء النقل. |

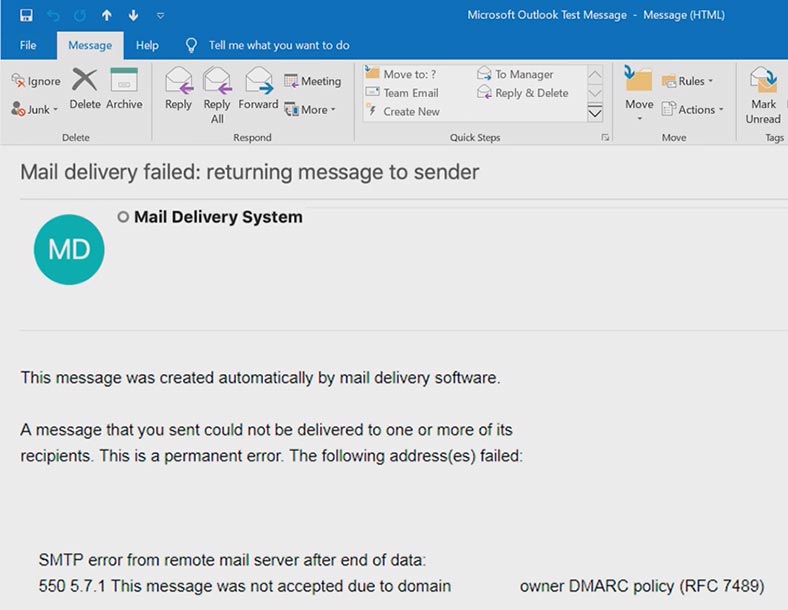

خطأ 550 SPF Check Failed. أو إذا تم تثبيت تطبيق مكافحة البريد الغير مرغوب فيه على خادم Microsoft Exchange، فقد يظهر الخطأ التالي:

SMTP; 550 5.7.1 550 Message rejected because SPF check failed.

يعني هذا الخطأ أن نطاق المرسل يحتوي على سجل نظام التعرف على هوية المرسل (SPF) غير صالح، أو أن المرسل يستخدم عنوان بريد إلكتروني مزيفًا.

في حالة فقدان سجل DNS - SPF أو تم تكوينه بشكل غير صحيح أو تعطيله عند إرسال بريد إلكتروني إلى عنوان بريد إلكتروني خارجي، فقد تتلقى رسالة بالخطأ التالي: mx.google.com رفض رسائلك إلى عناوين البريد الإلكتروني التالية.

لإصلاح هذا الخطأ، أضف سجل نظام التعرف على هوية المرسل (SPF) إلى إستضافة DNS الخاصة بك.

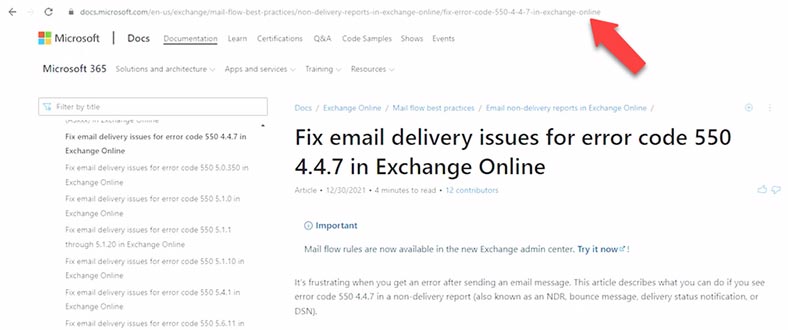

عند التحقق من إدخال DMARC، قد يحدث الخطأ التالي:

Message Failed DMARC Compliance

Message Failed Verification Tests & is not DMARC Compliant

يشير هذا الخطأ إلى أن الرسالة لم تتم المصادقة عليها ولا تتوافق مع متطلبات DMARC. يعني خطأ إمتثال DMARC أن إختبارات التحقق من صحة نظام التعرف على هوية المرسل (SPF) و DKIM فشلت. يمكن أن تؤثر هذه الإخفاقات سلبًا على تسليم البريد الإلكتروني لأن صندوق البريد لا يمكنه المصادقة على بريدك الإلكتروني.

هكذا يبدو الخطأ المرتبط بإدخال DKIM:

"DKIM-Result: fail (bad signature)"

يظهر هذا الخطأ عادةً أثناء الإعداد الأولي لـ DKIM، بعد تحديث التطبيق، أو بعد تحويل الخادم.

غالبًا ما تكون المشكلة ناتجة عن أخطاء في كتابة العلامات أو عند تعيين المفتاح العام. إذا لم يكن هناك إدخال DKIM أو تمت تهيئته بشكل غير صحيح، فسترى تحذيرًا في الرسالة المستلمة، وينطبق الشيء نفسه على إدخال DMARC. إذا كان الحرف يبدو هكذا، فقم بتغيير إعدادات الإدخال المقابلة.

الخاتمة

لذلك، فقد درسنا مجموعة بسيطة وخالية من المشاكل من الأدوات القياسية المتاحة لكل مسؤول للمساعدة في تعزيز أمان خوادم بريد Microsoft. تسمح لك سجلات DKIM- و SPF- و DMARC المهيأة بشكل صحيح بتقليل تدفق البريد الغير مرغوب فيه والقوائم البريدية والعديد من رسائل البريد الإلكتروني الضارة. لقد أظهرت فقط الإعدادات الأساسية ومبدأ التشغيل، هناك حاجة إلى إعدادات أكثر دقة للحماية الكاملة.

SPF (Sender Policy Framework) هو نظام لضمان أن البريد الإلكتروني الذي يصل إلى حسابات البريد الإلكتروني الخاصة بك يرسل بواسطة مزود خدمة البريد الإلكتروني المعتمد. SPF يسمح لأصحاب النطاقات بتعريف تكوين DNS لتحديد المزودين المسموح لهم بإرسال البريد الإلكتروني من النطاق.

لإضافة SPF لتكوينات DNS، يتعين على المستخدم إنشاء مستند TXT يتضمن تعريف SPF. بعد ذلك، يتعين على المستخدم إضافة مستند TXT إلى مجال DNS له.