Komplettanleitung zum Hinzufügen von SPF, DKIM und DMARC DNS-Einträgen

Im vorherigen Artikel haben wir uns angesehen, wie Exchange Server installiert und für die Ausführung eines Mailservers konfiguriert wird. Gleichzeitig werden wir weiter darüber sprechen, was Sie tun müssen, damit Ihre Briefe den Adressaten erreichen und nicht im Spam landen, und sprechen auch über die Einrichtung der E-Mail-Protokolle POP3 und IMAP4.

- Schritt 1. Wie kann ich einen SPF-Eintrag erstellen?

- Schritt 2. Wie kann ich einen DKIM-Eintrag erstellen?

- Schritt 3. Wie kann ich einen DMARC-Eintrag hinzufügen?

- Schritt 4. Wie richte ich IMAP- und POP3-Maildienste in Exchange Server ein?

- Schritt 5. POP3- und IMAP-Dienste überprüfen

- Fehler

- Schlussfolgerung

- Fragen und Antworten

- Bemerkungen

Damit Ihre E-Mails auf dem Weg zum Empfänger die Prüfung bestehen und nicht in Spam geraten, müssen Sie Ihrem DNS-Hosting SPF-, DKIM- und DMARC-Einträge hinzufügen.

SPF, DKIM und DMARC sind grundlegende Einstellungen, die vor dem Start des Mailservers vorgenommen werden müssen. Diese Aufzeichnungen verhindern, dass Betrüger böswillige E-Mails in Ihrem Namen senden, und wenn sie nicht vorhanden sind, erreicht die Nachricht den Empfänger möglicherweise überhaupt nicht.

Hinzufügen von SPF-, DKIM- und DMARC-DNS-Einträgen | Konfigurieren der E-Mail-Protokolle POP3/IMAP4

Schritt 1. Wie kann ich einen SPF-Eintrag erstellen?

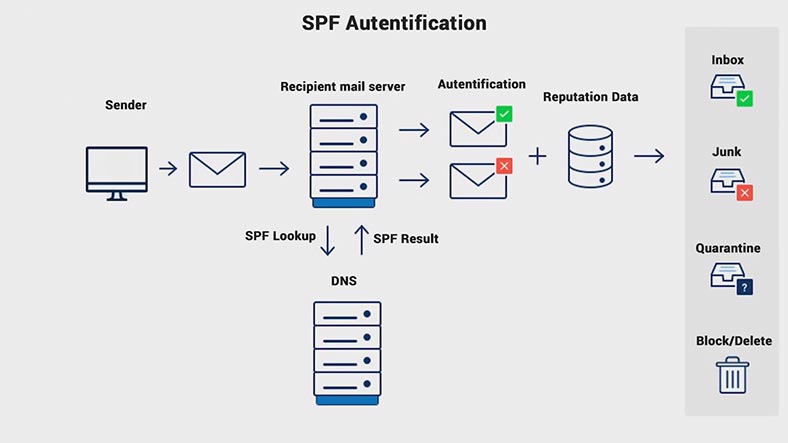

Der SPF-Datensatz (Sender Policy Framework) bildet eine Brücke zwischen Absender- und Empfänger-Mailservern. Er enthält Informationen darüber, welche Mailserver in Ihrem Namen Mails versenden dürfen.

Ohne das Vorhandensein eines SPF-Eintrags können viele E-Mail-Dienste alle von Domain-Postfächern gesendeten E-Mails ungeachtet ihres Inhalts an Spam senden. Der SPF-Eintrag wird auf den DNS-Servern veröffentlicht, die die Domain bedienen.

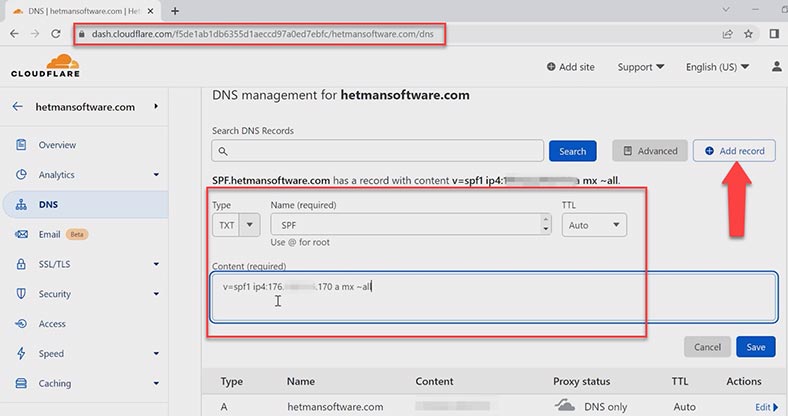

Gehen Sie zu Ihrem DNS-Hosting-Kontrollfeld. Und erstellen Sie einen TXT-Datensatz, indem Sie alle diese Felder ausfüllen. Der Eintrag enthält die folgenden Schlüssel: spf-Version, Domänen-IP-Adresse, v=spf1 – SPF-Version.

- Schlüssel – a – legt Regeln für eine bestimmte Domain fest und vergleicht die IP-Adresse des Absenders mit der IP-Adresse, die in den A-Einträgen der Domain angegeben ist.

- mx – enthält alle Serveradressen, die in den MX-Einträgen der Domain angegeben sind.

- Das Tilde-Zeichen ~ ist eine Abweichung. Die E-Mail wird akzeptiert, aber als Spam markiert.

- all — alle Adressen, die nicht im Eintrag angegeben sind.

Zusätzliche Tags können später installiert werden, aber klicken Sie vorerst auf – Speichern.

Parameter, die das Verhalten für die angegebenen Schlüssel definieren:

| Parameter | Beschreibung |

|---|---|

| + | Ist ein Parameter, der die Annahme von Briefen (Pass) anzeigt. Standardmäßig eingestellt, wenn keine anderen. |

| – | Ablehnen (Fail). Der Brief wird nicht angenommen. |

| ~ | “Weiche” Abweichung (SoftFail). Die E-Mail wird akzeptiert, aber als Spam markiert. |

| ? | Neutrale Wahrnehmung des Absenders. |

Schlüssel zum Definieren von Knoten:

| Regel | Beschreibung |

|---|---|

| mx | Enthält alle Serveradressen, die in den MX-Einträgen der Domain angegeben sind. |

| ip4 | Angabe bestimmter IPs. |

| ptr | Überprüft den PTR-Eintrag auf das Vorhandensein der angegebenen Domain. |

| exists | Domain-Zustandsprüfung. Diese Prüfung liefert auch ein positives Ergebnis, wenn Adressen wie 127.0.0.1 verwendet werden, was die Verwendung zweifelhaft macht. |

| a | Wendet Regeln auf eine bestimmte Domain an, indem die IP-Adresse des Absenders mit der in den A-Einträgen angegebenen Adresse verglichen wird. |

| include | Verwendung erlaubter Knoten, die in den SPF-Einträgen einer anderen Domain angegeben sind. |

| redirect | Die Regel gibt an, dass die SPF-Richtlinie für diese Domain in einer anderen Domain angegeben ist. Vergleichbar mit “include”, aber ignoriert Einträge der aktuellen Domain. |

| all | Bezieht sich auf alle Adressen, die nicht im Eintrag angegeben sind. |

Schritt 2. Wie kann ich einen DKIM-Eintrag erstellen?

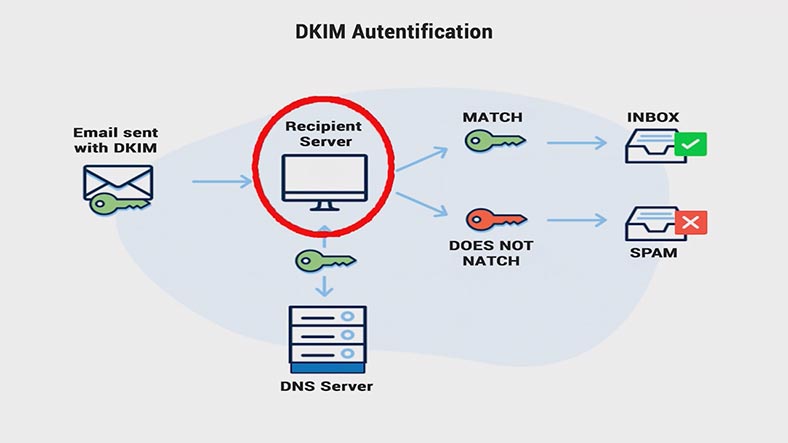

Die zweite Sicherheitsebene zwischen Mailservern ist DKIM (DomainKeys Identified Mail). Damit wird der ursprünglichen E-Mail-Nachricht eine digitale Signatur hinzugefügt. Der Empfänger verwendet diese Signatur, um die E-Mails zu authentifizieren.

Der Server des Empfängers sendet eine DNS-Anfrage und erhält einen öffentlichen Schlüssel, der in einem DNS-Eintrag abgelegt wird. Mit diesem Schlüssel überprüft er den Brief. Stimmen die Schlüssel überein, erreicht der Brief den Adressaten, ansonsten landet er im Spam.

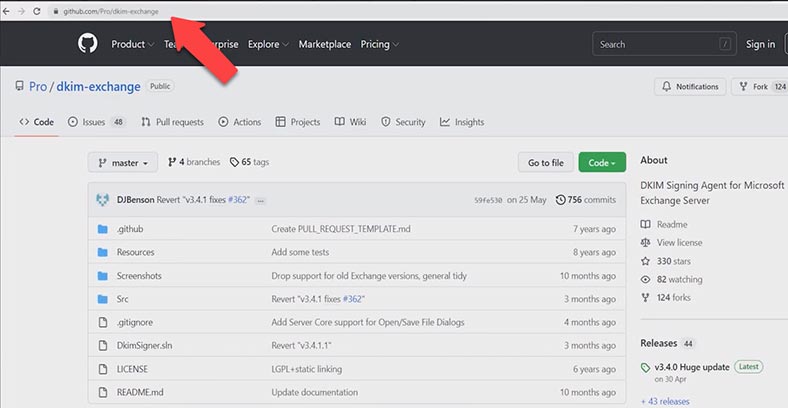

Standardmäßig unterstützt MS Exchange Server DKIM nicht. Um es auf Exchange zu konfigurieren, müssen Sie einen Transportagenten eines Drittanbieters installieren – Exchange DKIM Signer.

https://github.com/Pro/dkim-exchange/releases/tag/v3.4.0

https://www.collaborationpro.com/exchange-2016-2019-implementing-dkim/

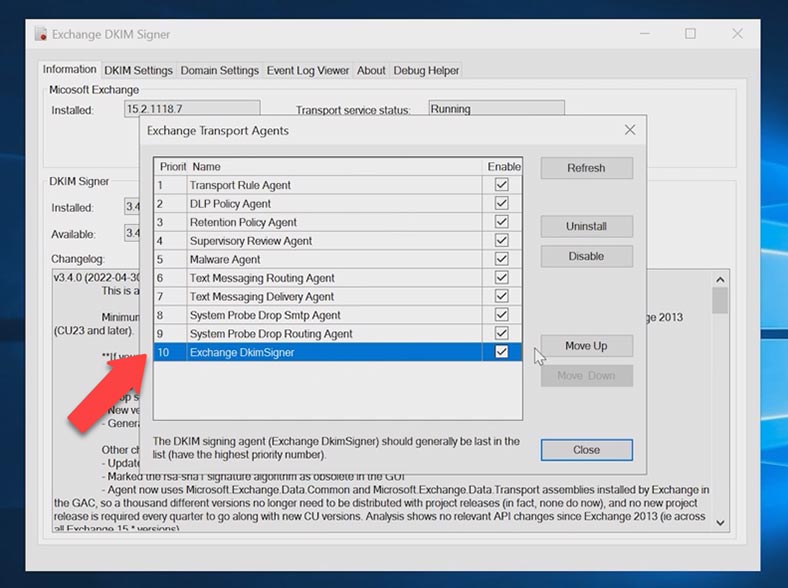

Nach der Installation müssen Sie es konfigurieren. Führen Sie die Anwendung aus, klicken Sie im sich öffnenden Fenster auf – Konfigurieren, stellen Sie hier sicher, dass der Agent – Exchange DKIM Signer die niedrigste Priorität hat (es ist der letzte in der Liste). Dies ist notwendig, damit Briefe in der allerletzten Phase unterzeichnet werden, nach allen möglichen Änderungen, die andere Spediteure vornehmen werden.

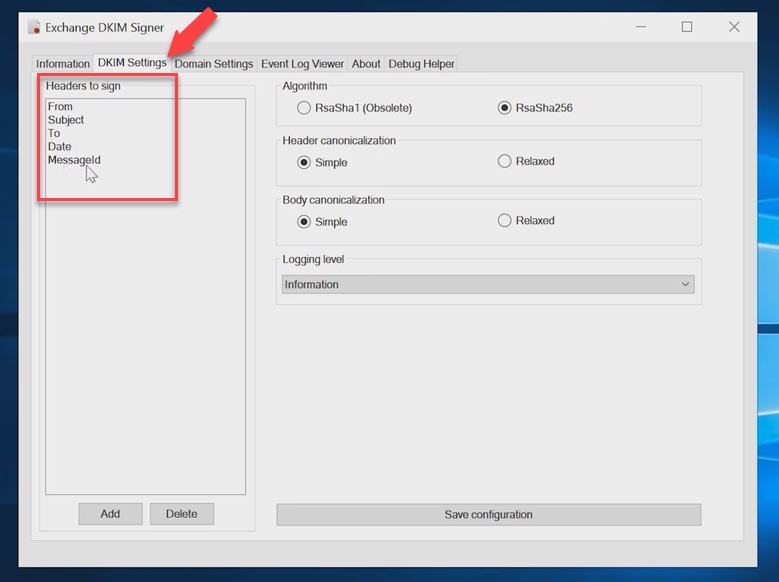

Die Registerkarte DKIM-Einstellungen gibt an, welche Felder signiert werden. Standardmäßig sind dies: From, Subject, To, Date, Message-ID.

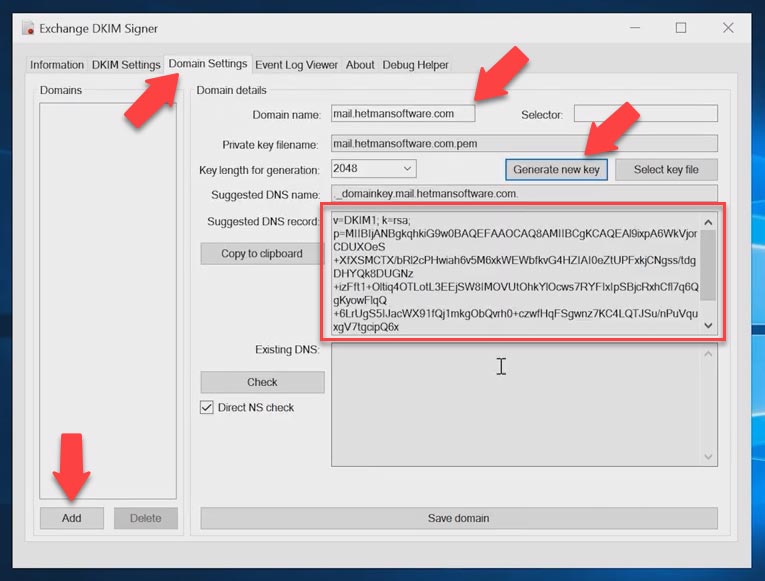

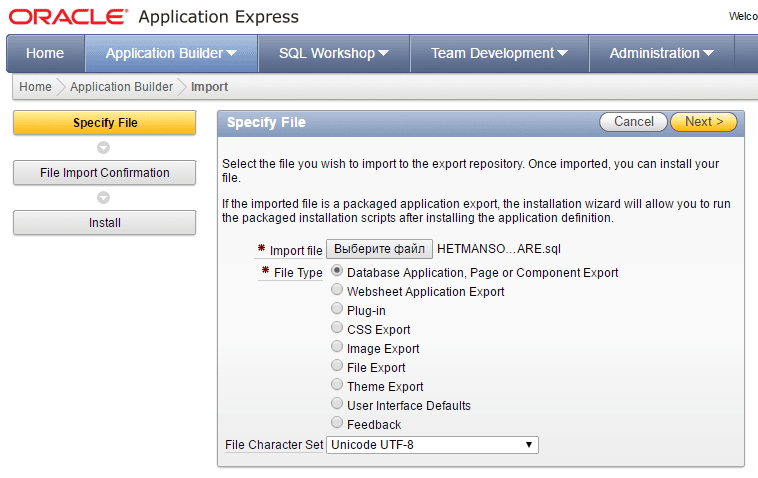

Domain-Einstellungen werden auf der Registerkarte Domain-Einstellungen konfiguriert. Klicken Sie auf Hinzufügen, geben Sie den Domänennamen und den Selektor (Name des DNS-Eintrags) an. Hier können Sie entweder einen Schlüssel generieren oder seinen Speicherort angeben. Um einen öffentlichen Schlüssel zu erstellen, klicken Sie auf – Neuen Schlüssel generieren, woraufhin er in diesem Fenster erscheint.

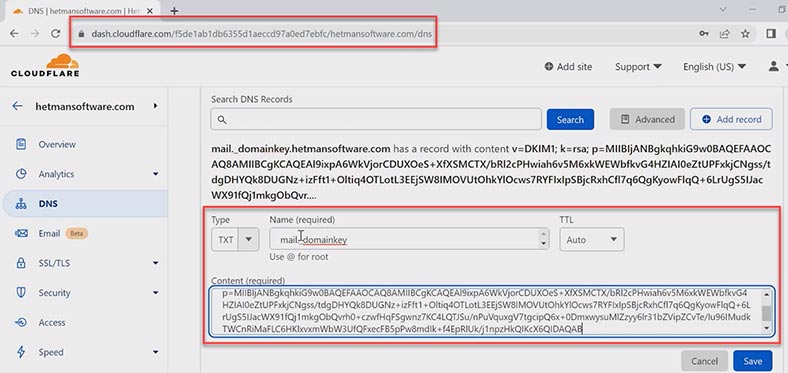

Gehen Sie dann zum Domain-Hosting-Kontrollfeld und erstellen Sie einen txt-Eintrag, geben Sie ihm den Namen mail._domainkey und fügen Sie im Feld Wert Ihren öffentlichen Schlüssel ein. Nachdem die Einstellungen vorgenommen wurden, klicken Sie im Programm auf die Schaltfläche “Domain speichern”. Die Einstellungen werden automatisch übernommen.

Schritt 3. Wie kann ich einen DMARC-Eintrag hinzufügen?

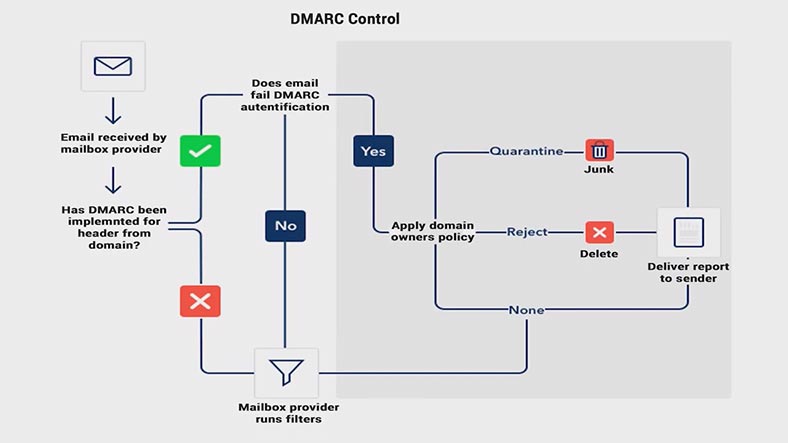

Und schließlich wollen wir uns ansehen, was DMARC (Domain-based Message Authentication, ReportingandConformance) ist. Dies ist die nächste Sicherheitsphase nach SPF und DKIM. Dieser Datensatz legt fest, was mit Nachrichten geschieht, die nicht mit SPF und DKIM authentifiziert werden können. Dies ist die Regel, die für in Ihrem Namen versandte E-Mails festgelegt wird.

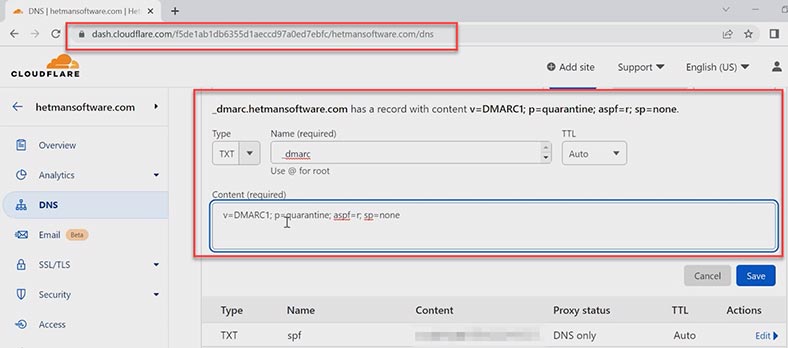

Bevor Sie DMARC installieren, müssen Sie sicherstellen, dass SPF und DKIM richtig geschrieben sind, da sonst Ihre Mails gefiltert werden können. Um DMARC einzurichten, erstellen Sie in der Systemsteuerung Ihres DNS-Hostings einen _dmarc txt-Eintrag.

Hier müssen Sie mindestens die Engine-Version und die Richtlinie angeben. Wenn Sie es zum ersten Mal als Richtlinie konfigurieren, wird empfohlen, Folgendes anzugeben: – none (nichts tun, außer Berichte senden).

In Zukunft wird es möglich sein, den Eintrag zu ändern, indem Sie ihn verschärfen, indem Sie die erforderlichen Tags hinzufügen.

| Tag | Beschreibung |

|---|---|

| v | Ist die DMARC-Version. |

| p |

Ist eine Regel für eine Domain. Kann einen der folgenden Werte annehmen:

|

| sp | Ist eine Regel für Subdomains. Kann die gleichen Werte annehmen wie p. |

| aspf und adkim |

Ermöglichen Ihnen, mit SPF- und DKIM-Einträgen zu vergleichen. Kann Werte annehmen:

|

| pct | Anzahl der zu filternden E-Mails in Prozent. |

| ruf | Definiert die Mail, an die Berichte über Briefe, die den DMARC-Check nicht bestehen, gesendet werden sollen. |

| fo |

Definiert die Bedingungen zum Generieren von Berichten. Kann Werte annehmen:

|

Damit ist die E-Mail-Einrichtung abgeschlossen. Senden Sie jetzt eine Test-E-Mail aus Ihrem E-Mail-Posteingang, um sie zu überprüfen.

Schritt 4. Wie richte ich IMAP- und POP3-Maildienste in Exchange Server ein?

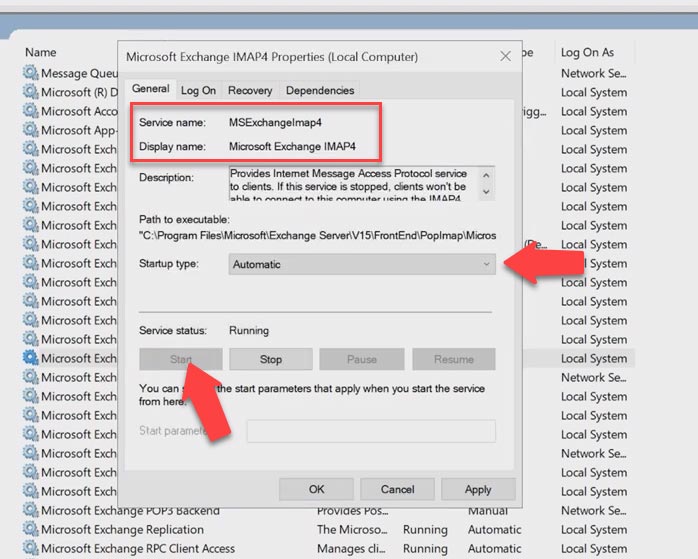

Lassen Sie uns nun mit der Konfiguration der POP3- und IMAP4-Mail-Dienste fortfahren. Standardmäßig sind POP3- und IMAP4-Dienste in Exchange deaktiviert. Um Client-Verbindungen über IMAP und POP3 zu konfigurieren, müssen Sie diese starten und den automatischen Start einrichten.

Öffnen Sie – Dienste, suchen Sie den Dienst – Microsoft Exchange IMAP4, stellen Sie den Starttyp auf Automatisch und starten Sie den Dienst, dann Anwenden und Ok.

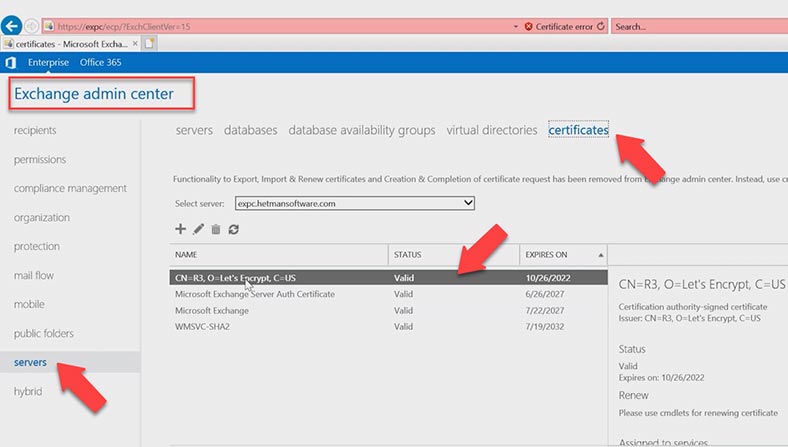

Als nächstes führen wir dieselben Manipulationen mit dem Dienst durch – Microsoft Exchange IMAP4 Backend, Microsoft Exchange POP3 und Microsoft Exchange POP3 Backend. Nach dem Start der Dienste müssen Sie das Zertifikat konfigurieren. Öffnen Sie das Exchange Control Panel, gehen Sie zu – Servers – Certificates .

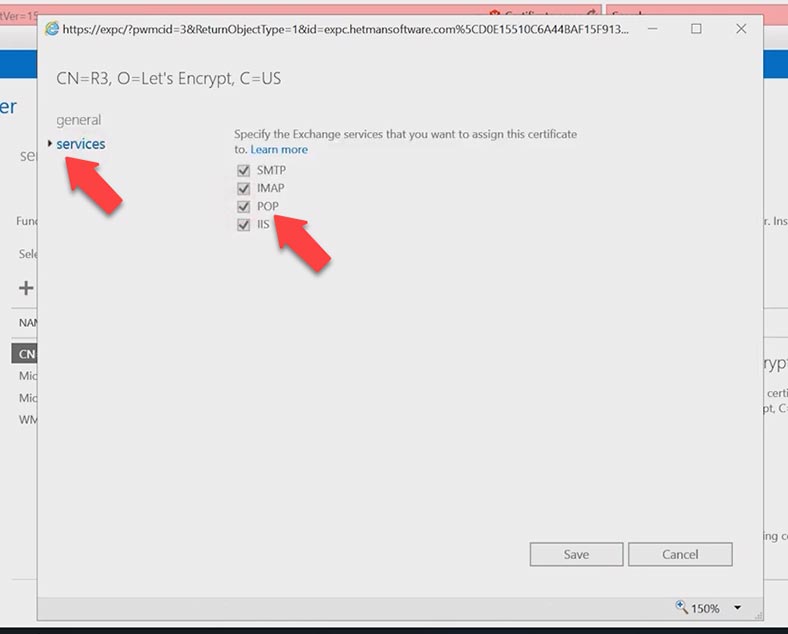

Öffnen Sie das SSL-Zertifikat, indem Sie mit der linken Maustaste darauf doppelklicken, gehen Sie zur Registerkarte – Dienste und aktivieren Sie die Kontrollkästchen nebenstehend – IMAP und POP und dann Speichern.

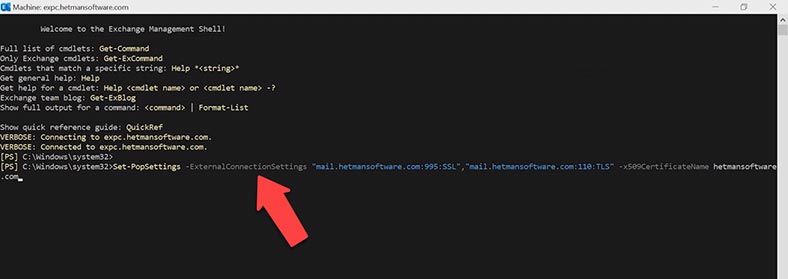

Der nächste Schritt besteht darin, die Domain mit den Diensten pop3 und imap zu verknüpfen. Öffnen Sie – Start, Microsoft Exchange Server – Exchange Management Shell und führen Sie den folgenden Befehl aus:

Geben Sie den ersten Befehl für den POP3-Dienst ein, hier müssen Sie die externe Domäne angeben: Port 995 und SSL, dann wieder die Domäne mit Port 110, und am Ende geben wir den Namen des Zertifikats an. Öffnen Sie das Zertifikat in der Systemsteuerung und kopieren Sie den Namen.

Set-PopSettings -ExternalConnectionSettings “mail.hetmansoftware.com:995:SSL”,“mail.hetmansoftware.com:110:TLS” -x509CertificateName hetmansoftware.com

Nachdem Sie den Befehl ausgeführt haben, müssen Sie den POP3-Dienst neu starten. Klicken Sie im Dienstefenster mit der rechten Maustaste auf den Dienst - Neu starten. Und der zweite POP3-Backend-Dienst.

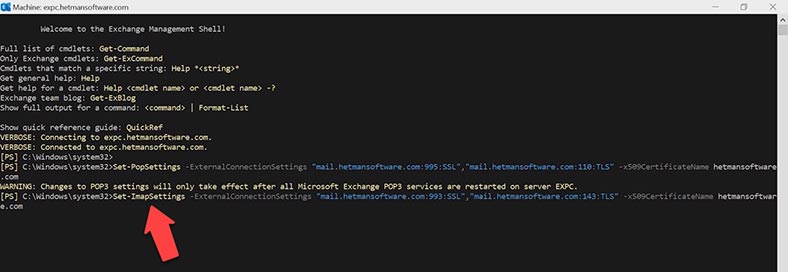

Führen Sie als Nächstes den Befehl zum Binden des Dienstes aus - IMAP.

Set-ImapSettings -ExternalConnectionSettings “mail.hetmansoftware.com:993:SSL”,“mail.hetmansoftware.com:143:TLS” -x509CertificateName hetmansoftware.com

Starten Sie den Dienst anschließend neu. IMAP und IMAP-Backend.

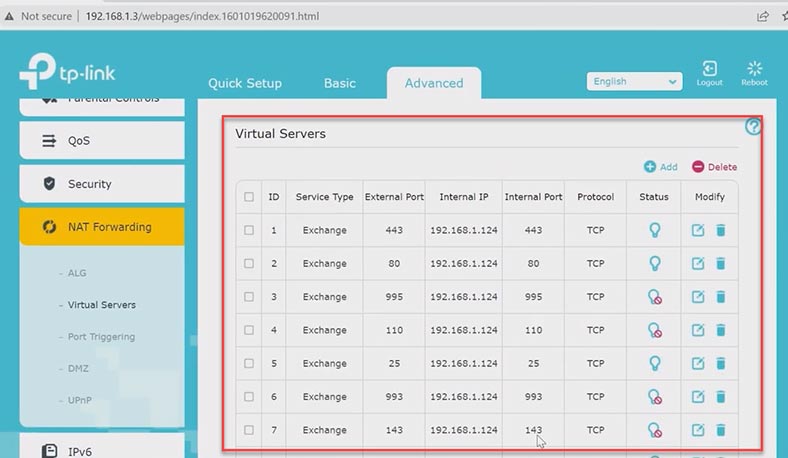

Im nächsten Schritt prüfen Sie, ob Sie Ports für diese Dienste in Ihrem Netzwerk öffnen müssen: 995, 993, 110 und 143. Öffnen Sie die Netzwerkeinstellungen und öffnen Sie Ports für den Exchange-Server.

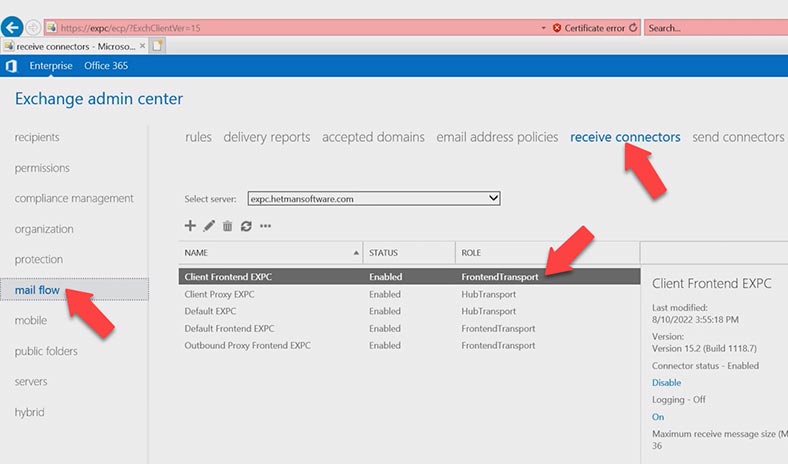

Als nächstes müssen Sie die Parameter des Empfangsconnectors ändern. Gehen Sie in der Systemsteuerung zum Abschnitt - Mail flow - receive connectors - Client-Frontend- exchange .

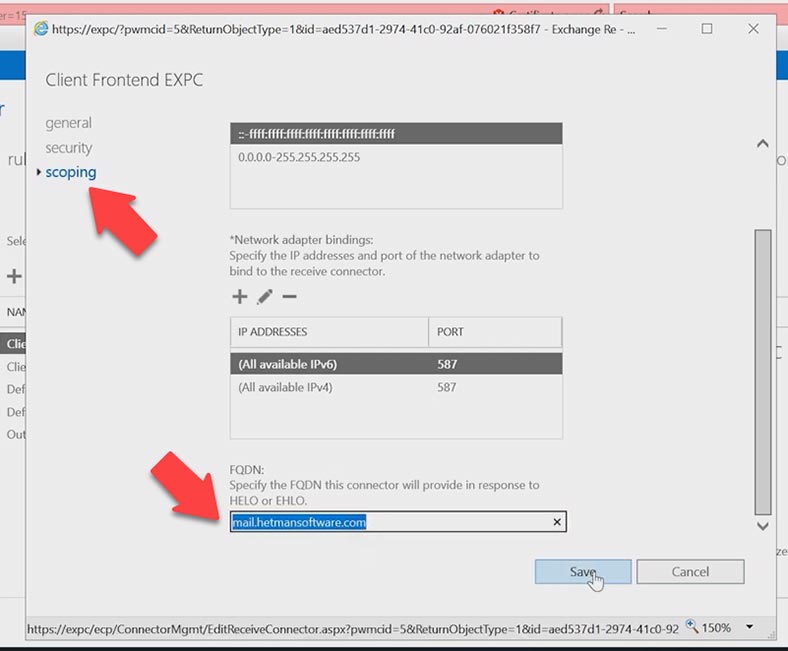

Tab öffnen - Scoping, FQDN - Domäne von intern auf extern ändern - mail.hetmansoftware.com. und auf Speichern klicken .

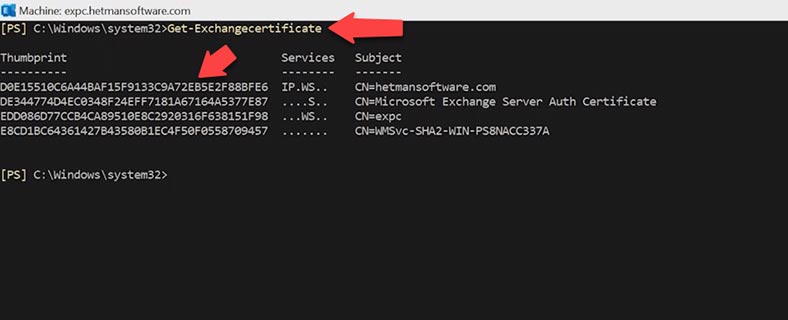

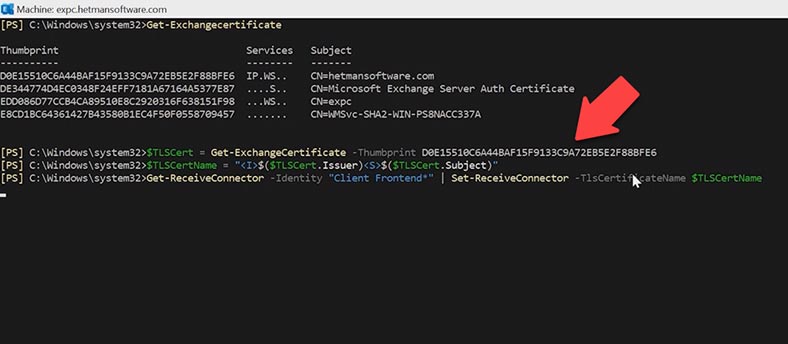

Der nächste Schritt besteht darin, das Zertifikat anzugeben, das zum Verschlüsseln von SMTP-Verbindungen verwendet wird. Zuerst müssen Sie die ID des Zertifikats herausfinden, das wir den Diensten zuordnen möchten.

Öffnen Sie Exchange Shell und führen Sie den folgenden Befehl aus:

Get-exchangecertificate

Kopieren Sie den Zertifikatswert - Thumbprint .

Als nächstes geben Sie das Zertifikat an, das verwendet wird, um authentifizierte SMTP-Client-Verbindungen zu verschlüsseln. Dazu müssen Sie drei Befehle ausführen.

Führen Sie den ersten Befehl aus:

$TLSCert = Get-ExchangeCertificate -Thumbprint <ThumbprintValue>

, fügen Sie diesen Zertifikatswert am Ende hinzu.

Nach dem zweiten Befehl:

$TLSCertName = "<I>$($TLSCert.Issuer)<S>$($TLSCert.Subject)"

Und dann der dritte Befehl:

Get-ReceiveConnector -Identity "Client Frontend*" | Set-ReceiveConnector -TlsCertificateName $TLSCertName

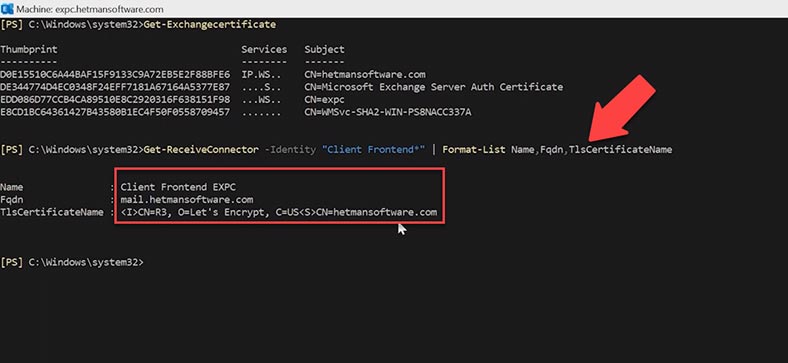

Wenn Sie sicherstellen möchten, dass Sie ein Zertifikat angegeben haben, das zur Verschlüsselung authentifizierter SMTP-Client-Verbindungen verwendet wird, führen Sie den folgenden Befehl aus:

Get-ReceiveConnector -Identity "Client Frontend*" | Format-List Name,Fqdn,TlsCertificateName

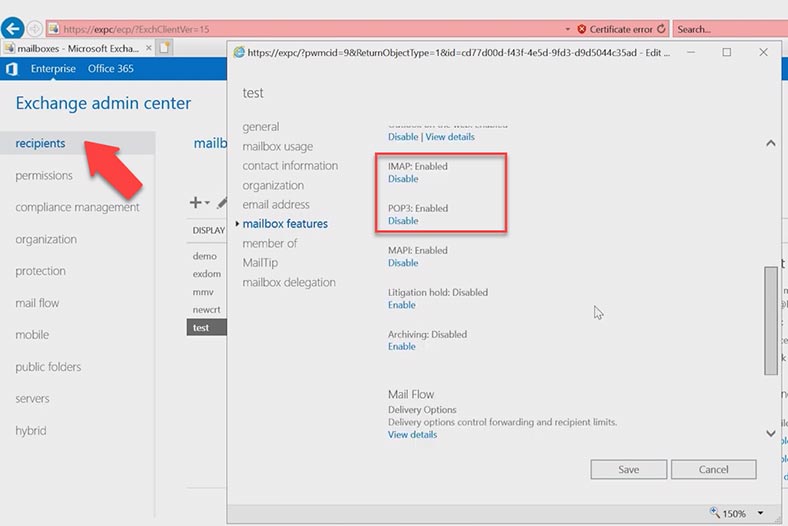

Damit wird der Name des Zertifikats angezeigt. Dies sollte der Name des von Ihnen angegebenen Zertifikats sein. Der nächste Schritt besteht darin, zu überprüfen, ob diese Protokolle auf Postfachebene aktiviert sind. Wenn sie in Postfächern deaktiviert sind, können Benutzer ihre Outlook-Profile nicht für die Verwendung von POP3 und IMAP4 konfigurieren. Standardmäßig sollten sie aktiviert sein.

Um dies zu überprüfen, öffnen Sie das Exchange-Kontrollfeld, gehen Sie zum Abschnitt - recepients - mailboxes , öffnen Sie das gewünschte Konto ( Postfach) - und gehen Sie zum Abschnitt - mailbox features , prüfen Sie hier, ob der Wert gesetzt ist - Enable , für diese Dienste.

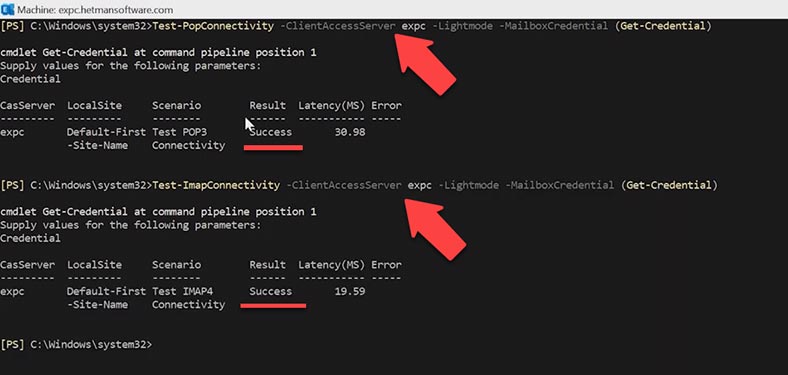

Und um zu überprüfen, ob die Dienste funktionieren, führen Sie den Befehl aus:

-Test

Test-PopConnectivity -ClientAccessServer expc -Lightmode -MailboxCredential (Get-Credential)

Geben Sie das Passwort ein. Und hier ist das erfolgreiche Ergebnis

Den gleichen Befehl für IMAP ausführen

Test-ImapConnectivity -ClientAccessServer expc -Lightmode -MailboxCredential (Get-Credential)

Passwort für das Konto. Diese Konfiguration funktioniert auch.

Schritt 5. POP3- und IMAP-Dienste überprüfen

Um sicherzustellen, dass Sie IMAP4 auf dem Exchange-Server aktiviert und konfiguriert haben, gehen Sie wie folgt vor:

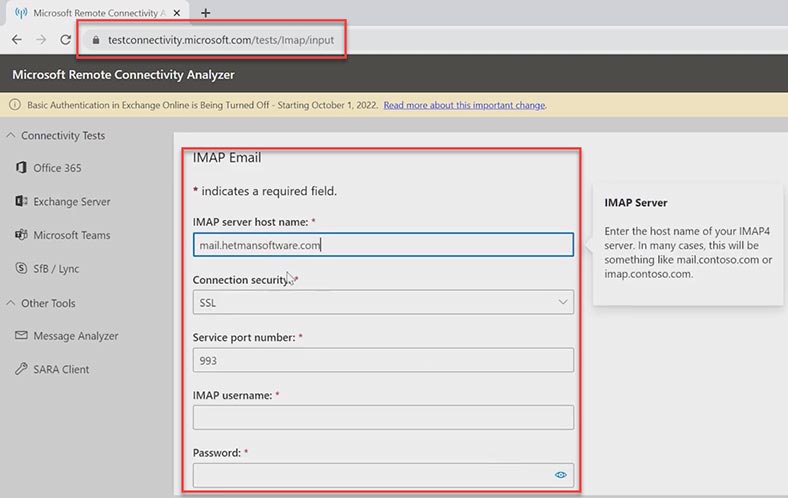

Auf der Microsoft-Website können Sie einen speziellen Dienst verwenden, der die Protokolle POP3 und IMAP überprüft. https://testconnectivity.microsoft.com/tests/Imap/input

Füllen Sie alle erforderlichen Felder aus und klicken Sie auf - Bestätigung durchführen. Die Prüfung war erfolgreich, aber mit einer Warnung. Die Sache ist, dass Microsoft die Zertifikatskette nicht überprüfen kann. Diese Funktion ist möglicherweise auf dem Server deaktiviert oder falsch konfiguriert.

Was das SSL-Zertifikat betrifft, bin ich mir zu 100 % sicher, daher können Sie diese Warnung ignorieren. Der Dienst funktioniert einwandfrei.

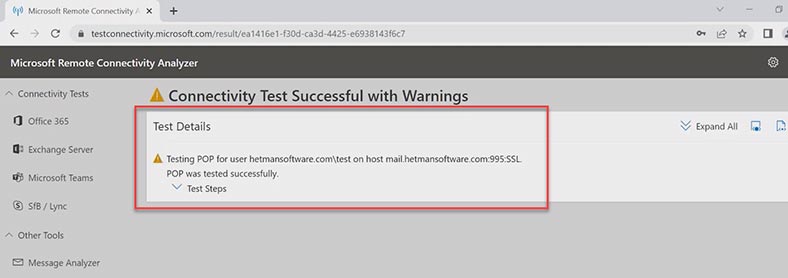

Als Nächstes prüfen wir das POP3-Protokollhttps://testconnectivity.microsoft.com/tests/pop/input

Wir machen alles nach dem gleichen Prinzip, füllen die Felder aus und klicken auf - Verifizierung durchführen. Die Überprüfung war erfolgreich.

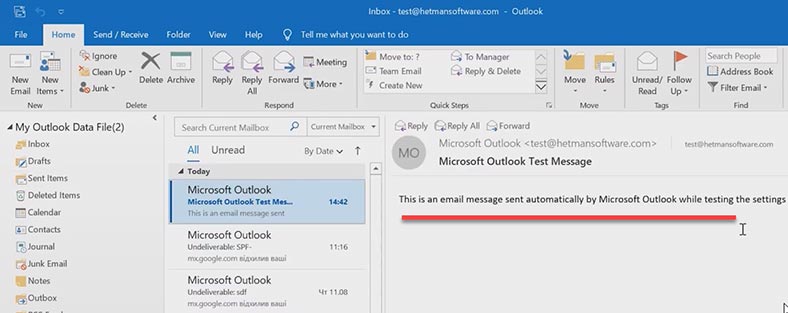

Lassen Sie uns jetzt überprüfen, wie die Post läuft. In Outlook richten wir eine Verbindung über das IMAP- oder POP3-Protokoll ein. Und senden Sie eine Test-E-Mail.

Nun landet die Mail nicht mehr im Spam und ist fehlerfrei direkt beim Empfänger angekommen.

Fehler

Sehen wir uns nun einige Fehler an, die auftreten können, wenn die DNS-Einträge falsch konfiguriert sind oder fehlen.

| Fehler | Beschreibung |

|---|---|

| 550 5.7.1 | Nachricht abgelehnt, da SPF-Überprüfung fehlgeschlagen ist. Dies kann darauf hinweisen, dass die IP-Adresse des Absenders nicht im SPF-Eintrag für die Domain des Absenders enthalten ist. |

| Message Failed DMARC Compliance | Nachricht hat die DMARC-Überprüfung nicht bestanden. Dies kann auf ein Fehlschlagen der SPF- und/oder DKIM-Überprüfung oder auf eine Diskrepanz mit der für die Domain festgelegten DMARC-Richtlinie hinweisen. |

| DKIM-Result: fail (bad signature) | DKIM-Überprüfung fehlgeschlagen aufgrund einer schlechten Signatur. Dies kann darauf hinweisen, dass die DKIM-Signatur in der Nachricht falsch ist oder während der Übertragung verändert wurde. |

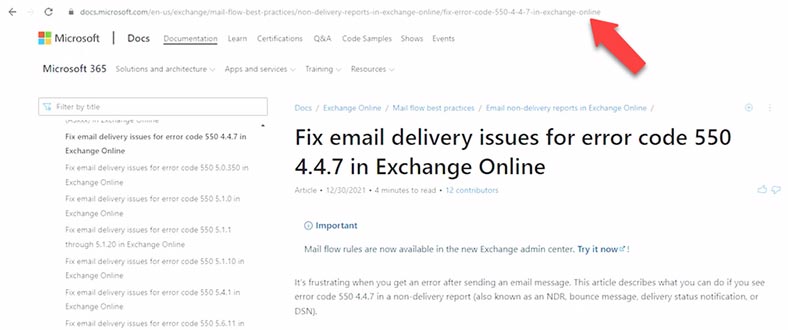

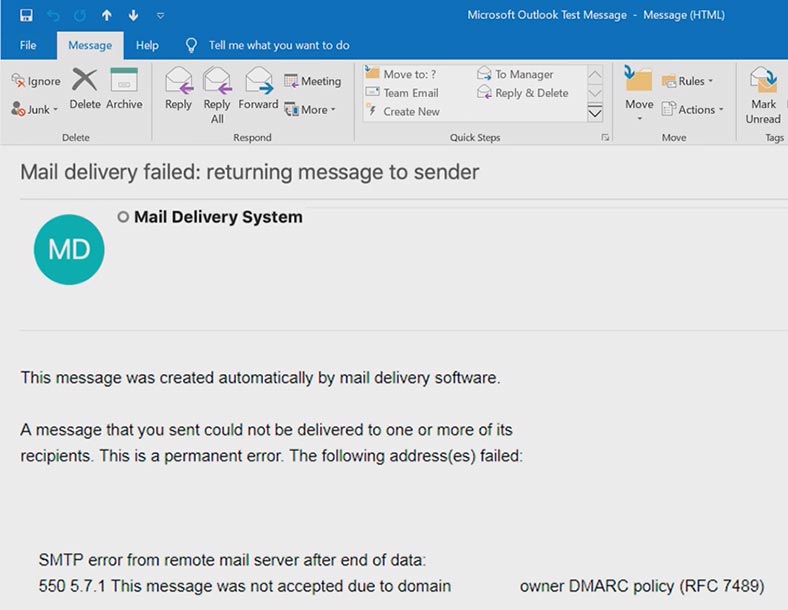

Fehler 550 SPF- Check Failed. Oder wenn eine Anti-Spam-Anwendung auf dem Microsoft Exchange-Server installiert ist, kann der Fehler so aussehen:

SMTP; 550 5.7.1 550 Message rejected because SPF check failed.

Dieser Fehler bedeutet, dass die Domain des Absenders einen ungültigen SPF-Eintrag hat oder dass der Absender eine gefälschte E-Mail-Adresse verwendet.

Falls der DNS-Eintrag - SPF fehlt, falsch konfiguriert oder deaktiviert ist, wenn Sie eine E-Mail an eine externe E-Mail-Adresse senden, erhalten Sie möglicherweise eine Nachricht mit folgendem Fehler: mx.google.com hat Ihre Nachrichten abgelehnt an die folgenden E-Mail-Adressen senden.

Um das Problem zu beheben, fügen Sie Ihrem DNS-Hosting einen SPF-Eintrag hinzu.

Der folgende Fehler kann beim Prüfen eines DMARC-Eintrags auftreten:

Message Failed DMARC Compliance

Message Failed Verification Tests & is not DMARC Compliant

Dieser Fehler weist darauf hin, dass die Nachricht nicht authentifiziert wurde und nicht den DMARC-Anforderungen entspricht. Ein DMARC-Konformitätsfehler bedeutet, dass die SPF- und DKIM-Validierungstests fehlgeschlagen sind. Diese Fehler können sich negativ auf die E-Mail-Zustellung auswirken, da Postfächer Ihre E-Mail nicht authentifizieren können.

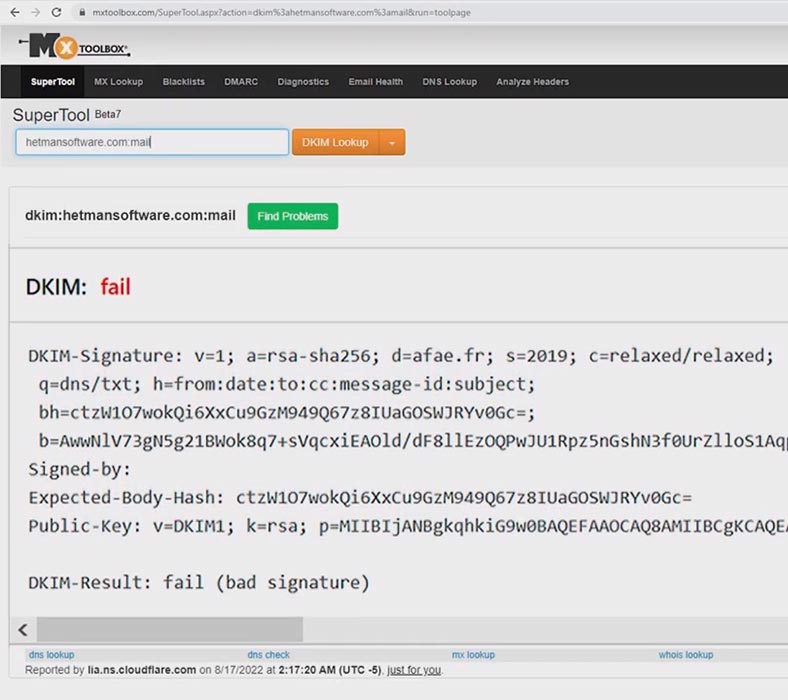

So sieht ein mit einem DKIM-Eintrag verknüpfter Fehler aus:

"DKIM-Result: fail (bad signature)"

Dieser Fehler tritt normalerweise bei der Ersteinrichtung von DKIM, nach einem Anwendungsupgrade oder nach einer Servermigration auf.

Dieses Problem wird häufig durch Fehler bei der Kennzeichnung oder der Konfiguration des öffentlichen Schlüssels verursacht. Wenn Ihr DKIM-Datensatz fehlt oder falsch konfiguriert ist, erhalten Sie eine Warnmeldung in der E-Mail, die Sie erhalten, sowie einen DMARC-Datensatz. Wenn die E-Mail so aussieht, ändern Sie die Einstellungen des entsprechenden Eintrags.

Schlussfolgerung

Wir haben einen Blick auf ein einfaches, schnörkelloses und sofort einsatzbereites Set von Tools geworfen, die jedem Administrator zur Verfügung stehen, um die Sicherheit von Microsoft-Mailservern zu erhöhen. Richtig konfigurierte DKIM-, SPF- und DMARC-Einträge helfen, Spam, Spamming und verschiedene Formen von Malware auf ein Minimum zu reduzieren. Ich habe hier nur die grundlegende Einrichtung und Funktionsweise gezeigt, für einen umfassenden Schutz sind weitere Feinabstimmungen erforderlich.

Um POP3- und IMAP4-Einstellungen in Ihrem E-Mail-Client zu konfigurieren, müssen Sie zunächst die IP-Adresse oder den Hostnamen Ihres E-Mail-Servers sowie Ihren Benutzernamen und Ihr Passwort eingeben. Anschließend können Sie die Einstellungen für POP3 und IMAP4 ändern. Die genauen Schritte variieren je nach E-Mail-Client. In der Regel finden Sie die Einstellungen unter den Optionen "Kontoeinstellungen", "Server-Einstellungen" oder "Einstellungen".

Für POP3 müssen Sie die folgenden Einstellungen konfigurieren:

Für IMAP4 müssen Sie die folgenden Einstellungen konfigurieren:

Um POP3 und IMAP4 auf Ihrem Mailserver zu aktivieren, müssen Sie zunächst Ihren E-Mail-Server konfigurieren. Dazu müssen Sie die Einstellungen für den Posteingangsserver (POP3 oder IMAP4) und den Postausgangsserver (SMTP) ändern. Diese Einstellungen finden Sie in der Konfigurationsdatei des E-Mail-Servers.

Sobald die Konfiguration abgeschlossen ist, müssen Sie sicherstellen, dass Ihr E-Mail-Server die Anfragen von POP3 und IMAP4 akzeptiert. Dazu müssen Sie die entsprechenden Ports in Ihrer Firewall freigeben. Normalerweise sind dies Port 110 für POP3 und Port 143 für IMAP4.

Schließlich müssen Sie sicherstellen, dass Ihr E-Mail-Server über ein gültiges SSL-Zertifikat verfügt, um sichere Verbindungen herzustellen. Sobald dies erledigt ist, sollten Sie in der Lage sein, POP3 und IMAP4 auf Ihrem Mailserver zu aktivieren.