Você pode fazer DNS com SPF, DKIM, DMARC e usar os protocolos POP3 e IMAP4

No artigo anterior, vimos como instalar o Exchange Server e como configurá-lo para executar um servidor de correio. No mesmo, continuaremos a falar sobre o que você precisa fazer para que suas cartas cheguem ao destinatário e não acabem em spam, e também falaremos sobre como configurar o correio POP3 e IMAP4 protocolos.

- Passo 1. Como criar um registro SPF

- Passo 2. Como criar uma entrada DKIM

- Passo 3. Como adicionar uma entrada DMARC

- Passo 4. Como configurar serviços de e-mail IMAP e POP3 no Exchange Server

- Passo 5. Verifique os serviços POP3 e IMAP

- Erros

- Conclusão

- Perguntas e respostas

- Comentários

Para que seus e-mails a caminho do destinatário passem na verificação e não entrem no spam, você precisa adicionar registros SPF, DKIM e DMARC à sua hospedagem DNS.

SPF, DKIM e DMARC são configurações básicas que devem ser feitas antes de iniciar o servidor de correio. Esses registros impedem que golpistas enviem e-mails maliciosos em seu nome e, se eles estiverem ausentes, a mensagem pode não chegar ao destinatário.

Cómo añadir registros DNS SPF, DKIM, DMARC y configurar protocolos de correo POP3 и IMAP4

Passo 1. Como criar um registro SPF

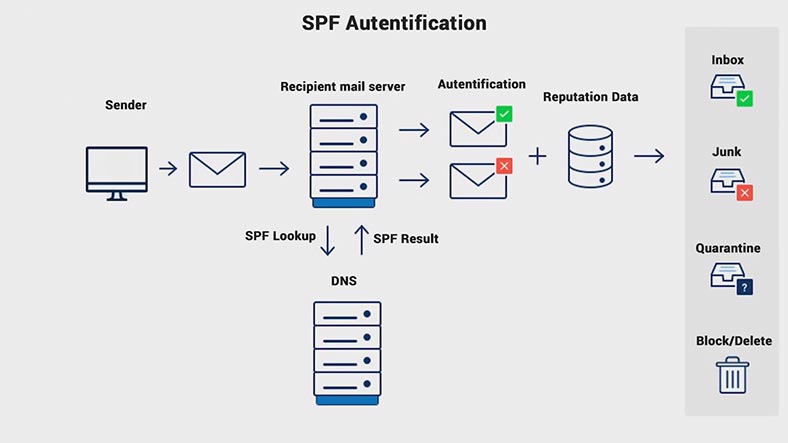

Registro SPF (Sender Policy Framework) – fornece entendimento mútuo entre os servidores de e-mail do remetente e do destinatário. Ele contém informações sobre quais servidores de e-mail têm permissão para enviar e-mails em seu nome.

Sem a presença de um registro SPF, muitos serviços de e-mail podem enviar todos os e-mails enviados de caixas de correio de domínio para spam, independentemente de seu conteúdo. O registro SPF é publicado nos servidores DNS que atendem ao domínio.

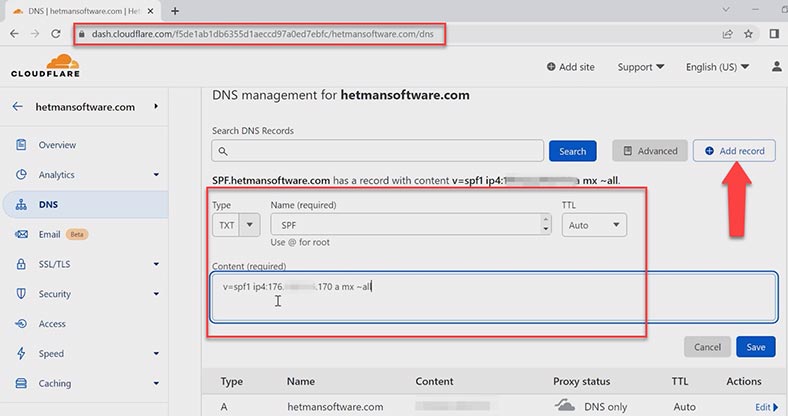

Vá para o painel de controle da sua hospedagem DNS. E crie um registro txt preenchendo todos esses campos. A entrada contém as seguintes chaves: versão spf, endereço IP do domínio, v=spf1 — versão SPF.

- Chave – a – define regras para um domínio específico, comparando o endereço IP do remetente com o endereço IP especificado nos registros A do domínio.

- mx – inclui todos os endereços de servidor especificados nos registros MX do domínio.

- O caractere til ~ é um desvio. O e-mail será aceito, mas será marcado como spam.

- all — todos os endereços não especificados na entrada.

Tags adicionais podem ser instaladas posteriormente, mas por enquanto clique em – Salvar.

Parâmetros que definem o comportamento das chaves especificadas:

| Símbolo | Descrição |

|---|---|

| + | é um parâmetro que indica a aceitação de cartas (Pass). Definido por padrão, se não houver outros. |

| – | rejeitar (falha). A carta não será aceita. |

| ~ | desvio “suave” (SoftFail). O e-mail será aceito, mas será marcado como spam. |

| ? | percepção neutra do remetente. |

Chaves para definir nós:

| Regra | Descrição |

|---|---|

| mx | Inclui todos os endereços de servidor especificados nos registros MX do domínio. |

| ip4 | Especificação de IPs específicos. |

| ptr | Verifica o registro PTR quanto à presença do domínio especificado. |

| exists | Verificação de integridade do domínio. Pode gerar respostas positivas para endereços como 127.0.0.1, tornando seu uso duvidoso. |

| a | Aplica regras a um domínio específico, comparando o IP do remetente com o IP nos registros A do domínio. |

| include | Uso de nós permitidos especificados nos registros SPF de outro domínio. |

| redirect | Indica que a política SPF deste domínio está especificada em outro domínio, ignorando os registros do domínio atual. |

| all | Todos os endereços não especificados no registro. |

Passo 2. Como criar uma entrada DKIM

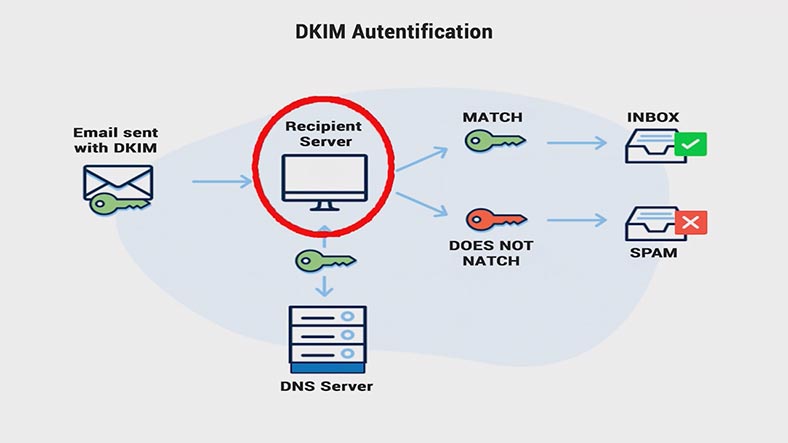

O segundo nível de proteção ao transferir entre servidores de e-mail é o DKIM (DomainKeys Identified Mail). Ele adiciona uma assinatura digital às mensagens de e-mail originais. O destinatário usa essa assinatura para autenticar e-mails.

O servidor do destinatário envia uma consulta DNS e recebe uma chave pública, que é colocada em um registro DNS. Ele usa essa chave para verificar a carta. Se as chaves coincidirem, a carta chega ao destinatário, caso contrário vai para Spam.

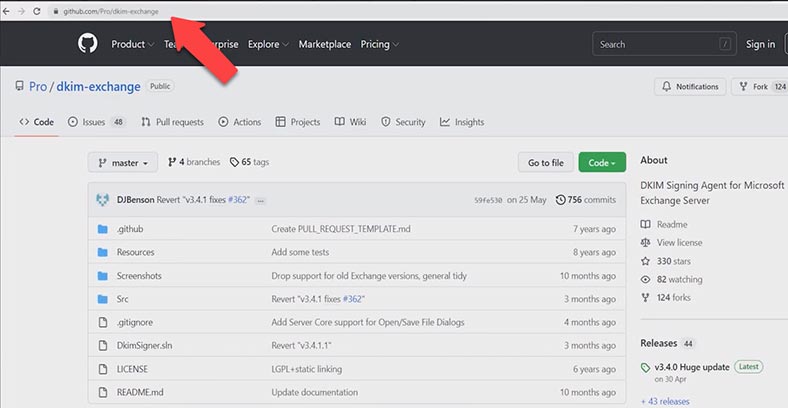

Por padrão, o MS Exchange Server não suporta DKIM. Para configurá-lo no Exchange, você precisa instalar um agente de transporte de terceiros – Exchange DKIM Signer.

https://github.com/Pro/dkim-exchange/releases/tag/v3.4.0

https:/ /www.collaborationpro.com/exchange-2016-2019-implementing-dkim/

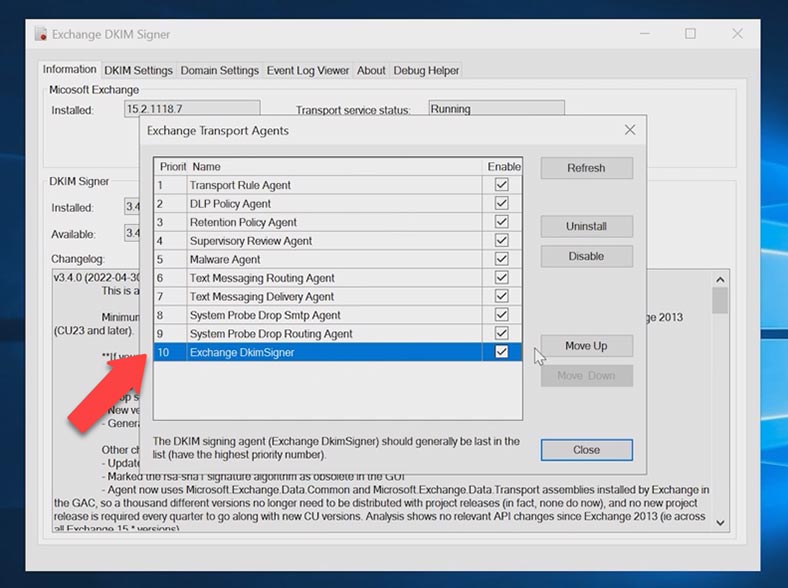

Após a instalação, você precisa configurá-lo. Execute o aplicativo, na janela que se abre, clique em – Configurar, aqui certifique-se de que o agente – Exchange DKIM Signer tenha a prioridade mais baixa (é o último no lista). Isso é necessário para que as cartas sejam assinadas na última etapa, após todas as possíveis modificações que outros agentes de transporte farão.

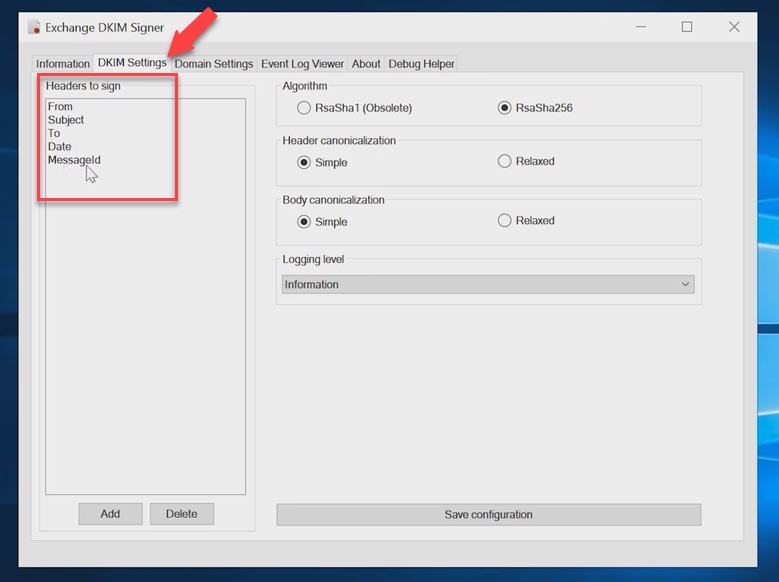

A guia “Configurações DKIM” especifica quais campos serão rotulados. O padrão é: De, Assunto, Para, Data, ID da mensagem.

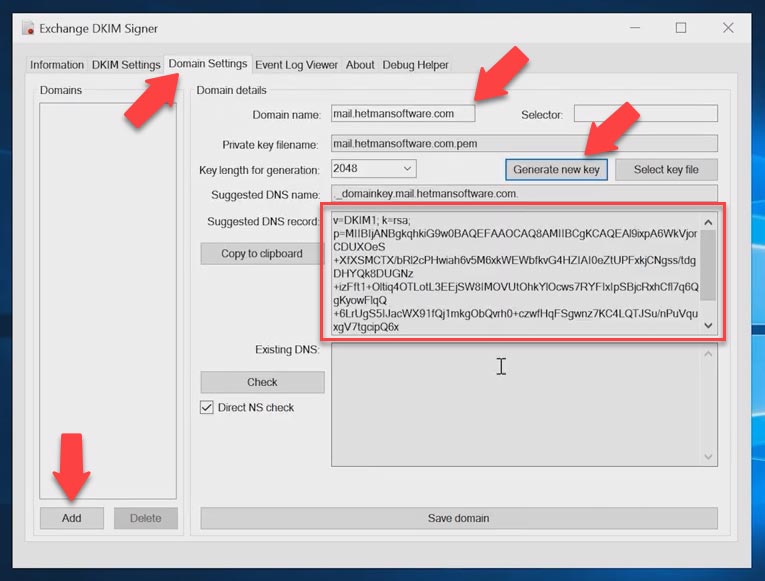

As configurações de domínio são definidas na guia Configurações de domínio. Clique em Adicionar, especifique o nome do domínio, seletor (nome do registro DNS). Aqui você pode gerar uma chave ou especificar sua localização. Para criar uma chave pública, clique em – Gerar nova chave, após o que ela aparecerá nesta janela.

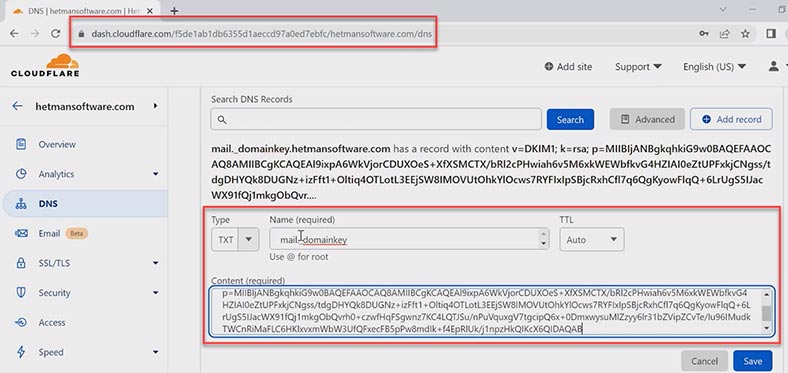

Em seguida, vá para o painel de controle de hospedagem de domínio e crie um registro txt, dê a ele o nome mail._domainkey e, no campo Valor, cole sua chave pública. Feitas as configurações, dentro do programa, clique no botão “Salvar domínio”. As configurações são aplicadas automaticamente.

Passo 3. Como adicionar uma entrada DMARC

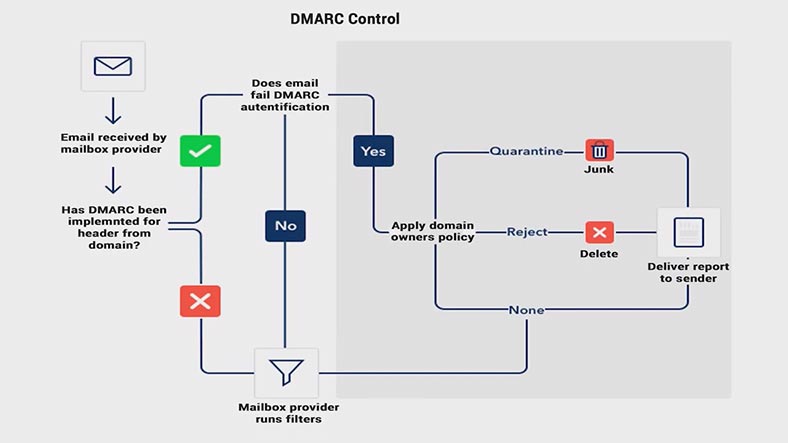

E, finalmente, vamos ver o que é DMARC (Autenticação, relatórios e conformidade de mensagens baseadas em domínio). Este é o próximo passo na proteção após SPF e DKIM. Esta entrada define o que fazer com as mensagens se elas não forem autenticadas com SPF e DKIM. Esta é a regra definida para e-mails enviados em seu nome.

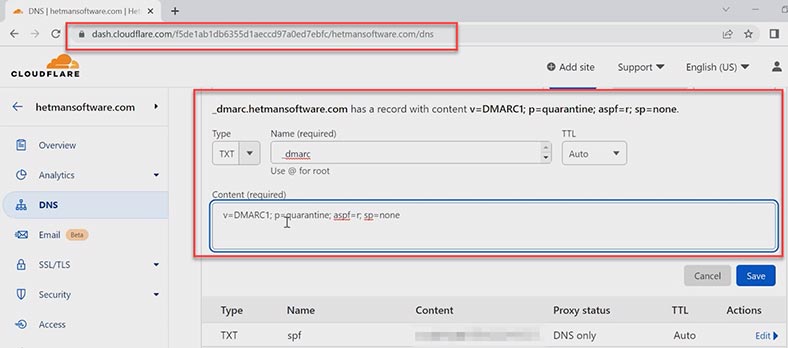

Antes de instalar o DMARC, é importante certificar-se de que SPF e DKIM estão escritos corretamente, caso contrário, pode resultar na filtragem de seus e-mails. Para configurar o DMARC, no painel de controle da sua hospedagem DNS, crie um registro txt _dmarc.

Onde você precisa especificar pelo menos a versão e a política do mecanismo. Ao configurá-lo como uma política pela primeira vez, é recomendável especificar – nenhum (não faça nada além de enviar relatórios).

No futuro, será possível alterar a entrada apertando-a adicionando as tags necessárias.

| Termo | Descrição |

|---|---|

| v | é a versão DMARC. |

| p |

é uma regra para um domínio. Pode assumir um dos seguintes valores:

|

| sp | é uma regra para subdomínios. Pode assumir os mesmos valores de p. |

| aspf e adkim |

permitem verificar os registros SPF e DKIM. Pode assumir valores:

|

| pct | número de e-mails a serem filtrados, em porcentagem. |

| ruf | define o e-mail para o qual relatórios sobre cartas que não passam na verificação do DMARC devem ser enviados. |

| fo |

define as condições para geração de relatórios. Pode assumir valores:

|

Isso conclui a configuração do e-mail, agora envie um e-mail de teste da sua caixa de entrada para verificá-lo.

Passo 4. Como configurar serviços de e-mail IMAP e POP3 no Exchange Server

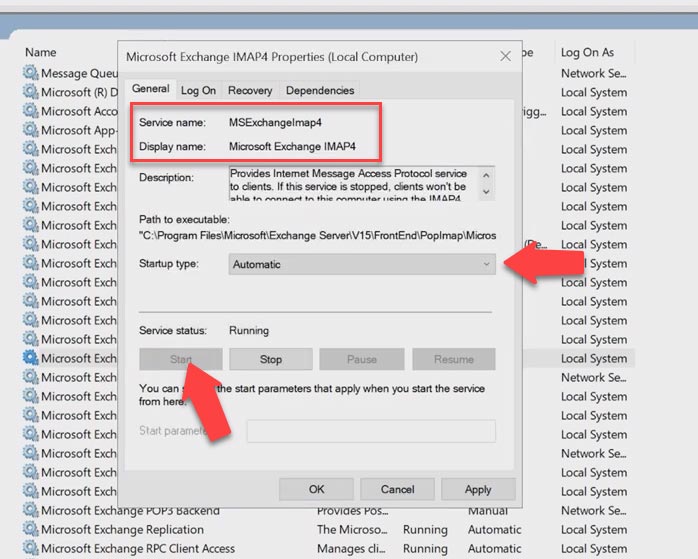

Agora vamos configurar os serviços de correio POP3 e IMAP4. Por padrão, os serviços POP3 e IMAP4 estão desabilitados no Exchange. Para configurar as conexões do cliente via IMAP e POP3, você precisa iniciá-las e configurar o início automático.

Abra – Serviços, encontre o serviço – Microsoft Exchange IMAP4, defina o tipo de inicialização como Automático e inicie o serviço, então Aplicar e Ok.

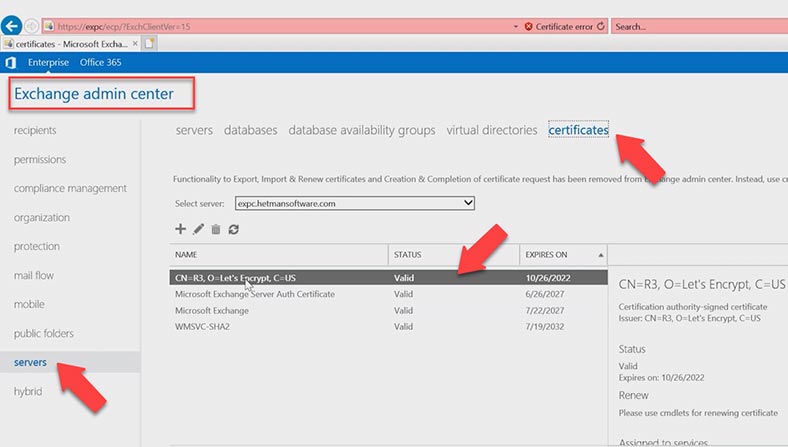

Em seguida, realizamos as mesmas manipulações com o serviço – Microsoft Exchange IMAP4 Backend, Microsoft Exchange POP3 e Microsoft Exchange POP3 Backend. Depois de iniciar os serviços, você precisa configurar o certificado. Abra o Painel de Controle do Exchange, vá para – Servidores – Certificados.

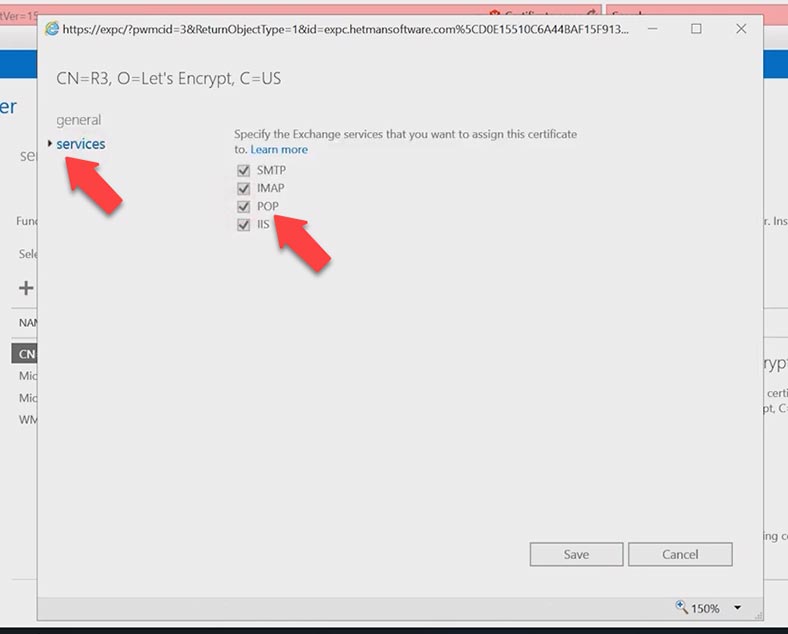

Abra o certificado SSL clicando duas vezes nele com o botão esquerdo do mouse, vá para a guia – Serviços e marque as caixas ao lado – IMAP e POP e Salvar.

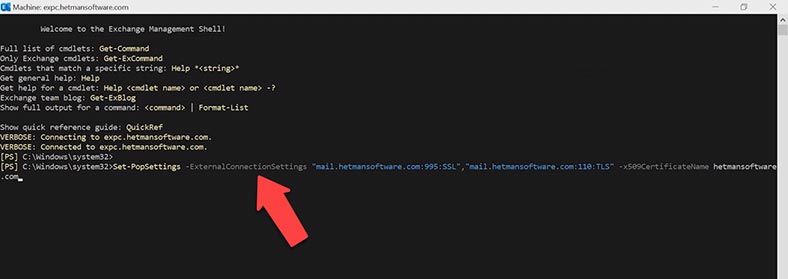

O próximo passo é associar o domínio aos serviços pop3 e imap. Abra – Iniciar, Microsoft Exchange Server – Exchange Management Shell e execute o comando:

Digite o primeiro comando para o serviço POP3, aqui você precisa especificar o domínio externo: porta 995 e SSL, depois novamente o domínio com a porta 110, e no final especificamos o nome do certificado. Abra o certificado no painel de controle e copie o nome.

Set-PopSettings -ExternalConnectionSettings “mail.hetmansoftware.com:995:SSL”, “mail.hetmansoftware.com:110:TLS” -x509CertificateName hetmansoftware.com

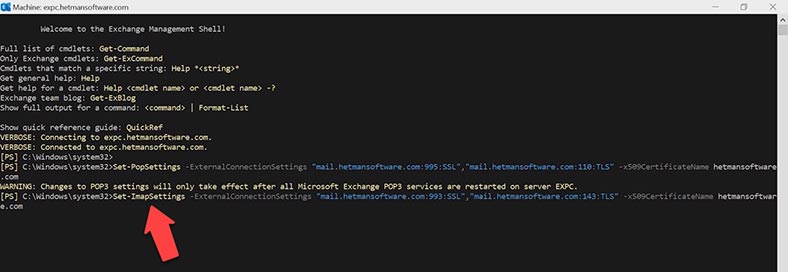

Depois de executar o comando, você precisa reiniciar o serviço POP3, na janela de serviços, clique com o botão direito do mouse no serviço - Reiniciar. E o segundo serviço POP3 back-end.

Em seguida, execute o comando para vincular o serviço - IMAP.

Set-ImapSettings -ExternalConnectionSettings “mail.hetmansoftware.com:993:SSL”, “mail.hetmansoftware.com:143:TLS” -x509CertificateName hetmansoftware.com

Reinicie o serviço depois. IMAP e IMAP backend.

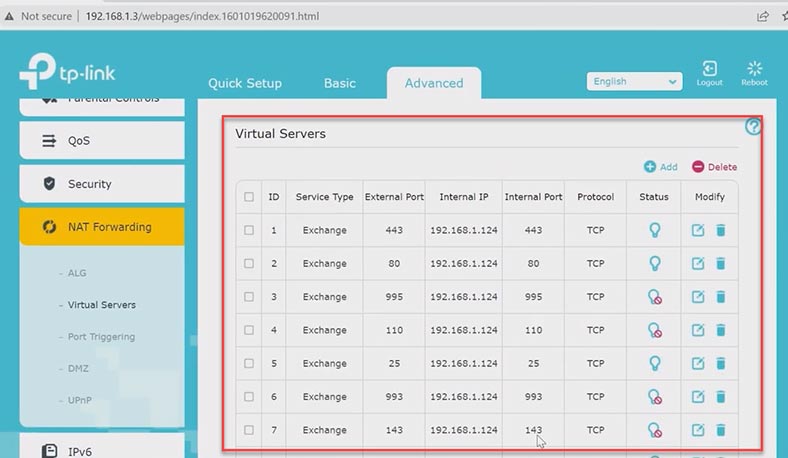

O próximo passo é verificar e se você precisa abrir portas para estes serviços em sua rede: 995, 993, 110 e 143. Abra as configurações de rede e portas abertas para o servidor Exchange.

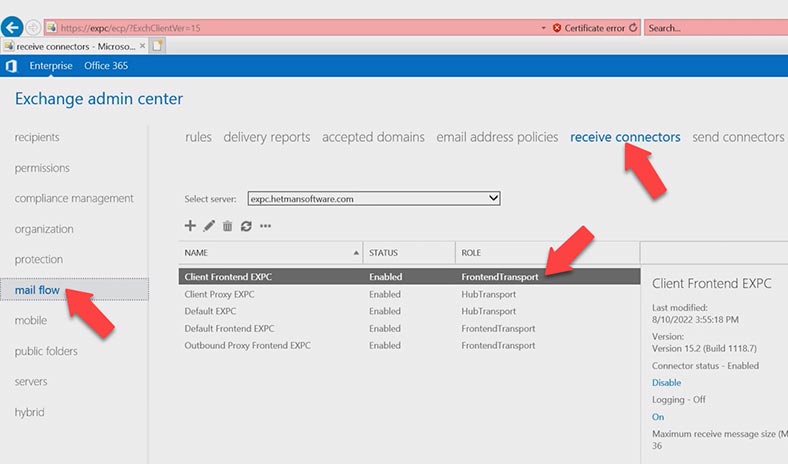

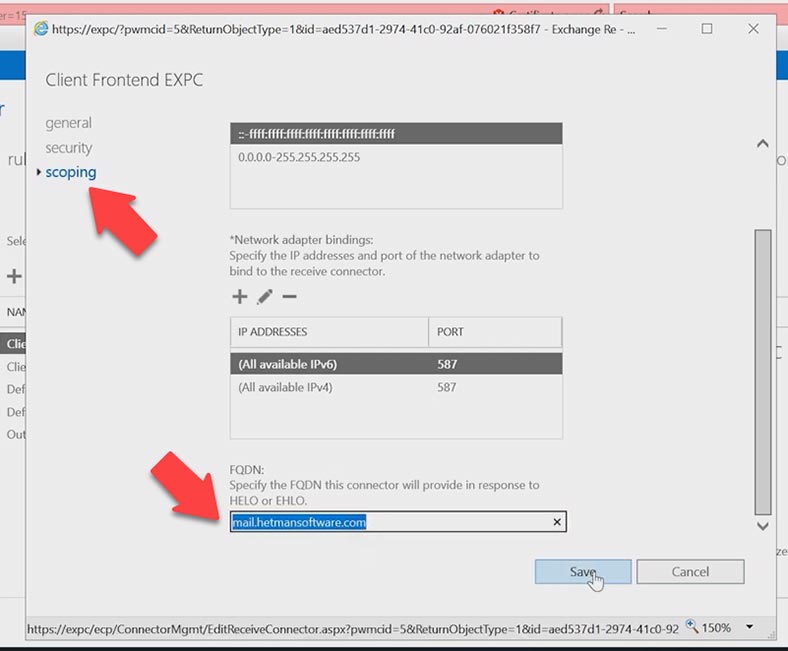

A próxima coisa a fazer é alterar os parâmetros do conector de recepção. No painel de controle, vá para a seção - Fluxo de email - Conectores de recebimento - Troca de front-end do cliente.

Abrir guia - escopo, FQDN - altere o domínio de interno para externo - mail.hetmansoftware.com. e clique em Salvar .

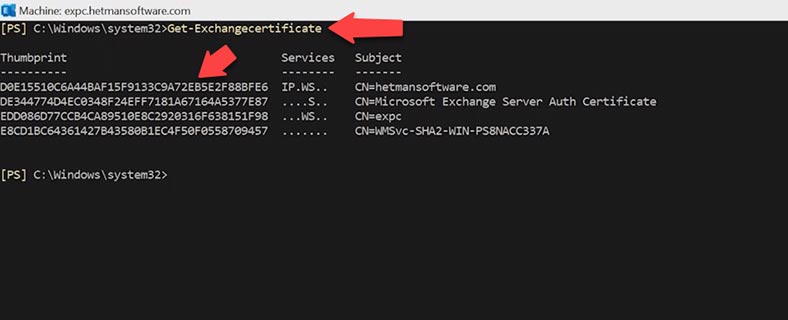

A próxima etapa é especificar o certificado que será usado para criptografar as conexões SMTP. Primeiro você precisa descobrir o ID do certificado que queremos associar aos serviços.

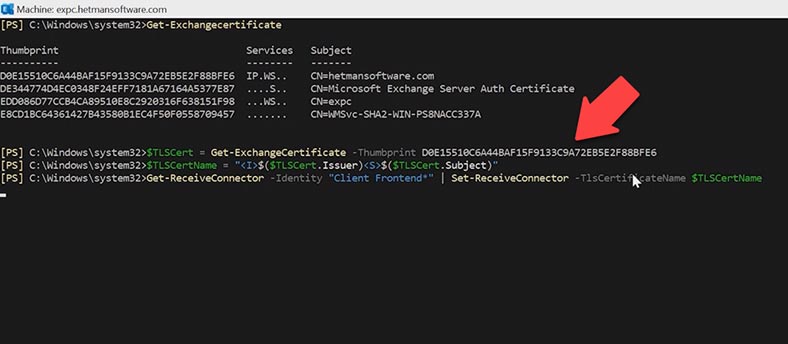

Abra o Exchange Shell e execute o seguinte comando:

Get-exchangecertificate

Copie o valor do certificado - Impressão digital.

Em seguida, especifique o certificado usado para criptografar conexões de cliente SMTP autenticadas. Para fazer isso, você precisa executar três comandos.

Execute o primeiro comando:

$TLSCert = Get-ExchangeCertificate -Thumbprint <ThumbprintValue>

adicione este valor de certificado no final.

Após o segundo comando:

$TLSCertName = "<I>$($TLSCert.Issuer)<S>$($TLSCert.Subject)"

E então o terceiro comando:

Get-ReceiveConnector -Identity "Client Frontend*" | Set-ReceiveConnector -TlsCertificateName $TLSCertName

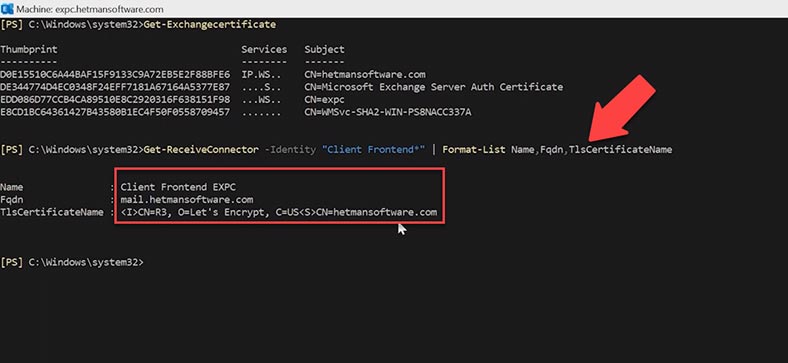

Para garantir que você especificou o certificado usado para criptografar conexões de clientes SMTP autenticadas, execute o seguinte comando:

Get-ReceiveConnector -Identity "Client Frontend*" | Format-List Name,Fqdn,TlsCertificateName

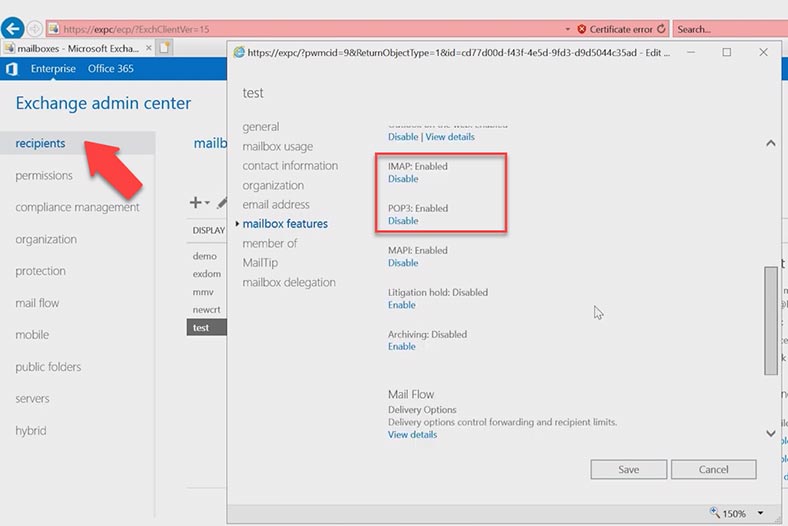

Isto lhe dará o nome do certificado, este deve ser o nome do certificado que você especificou. A próxima etapa é verificar se esses protocolos estão habilitados no nível da caixa de correio, se estiverem desabilitados nas caixas de correio, os usuários não poderão configurar seus perfis no Outlook para usar POP3 e IMAP4. Eles devem ser ativados por padrão.

Para verificar, abra o Painel de controle do Exchange, vá para a seção - destinatários - caixas de correio, abra a conta desejada ( caixa de correio) - e vá para a seção - recursos da caixa de correio, aqui verifique se o valor está definido - Ativar, para esses serviços.

Cómo instalar y configurar Exchange Server 2019. Active Directory Domain Services

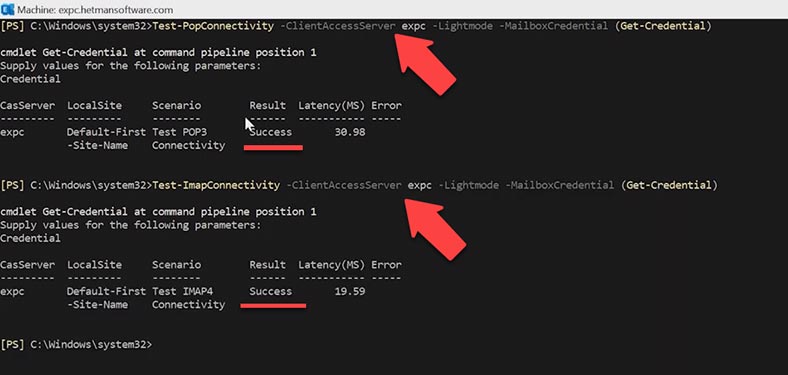

E para verificar o funcionamento dos serviços, execute o comando:

-Test

Test-PopConnectivity -ClientAccessServer expc -Lightmode -MailboxCredential (Get-Credential)

Digite a senha. E aqui está o resultado bem-sucedido

Em seguida, execute o mesmo comando para IMAP

Test-ImapConnectivity -ClientAccessServer expc -Lightmode -MailboxCredential (Get-Credential)

Senha da conta. Esta configuração também funciona.

Passo 5. Verifique os serviços POP3 e IMAP

Para garantir que você habilitou e configurou o IMAP4 em seu servidor Exchange, siga estes procedimentos:

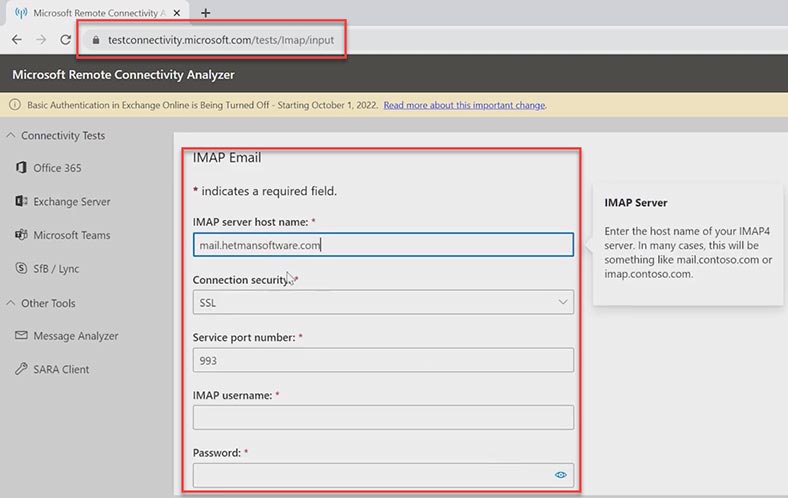

No site da Microsoft, você pode usar um serviço especial que verificará os protocolos POP3 e IMAP. https://testconnectivity.microsoft.com/tests /Imap/entrada

Preencha todos os campos obrigatórios e clique em - Realizar verificação. A verificação foi bem-sucedida, mas com um aviso. O problema é que a Microsoft não pode verificar a cadeia de certificados. Este recurso pode estar desativado ou configurado incorretamente no servidor.

Quanto ao certificado SSL, tenho 100% de certeza, então você pode ignorar este aviso. O serviço está funcionando bem.

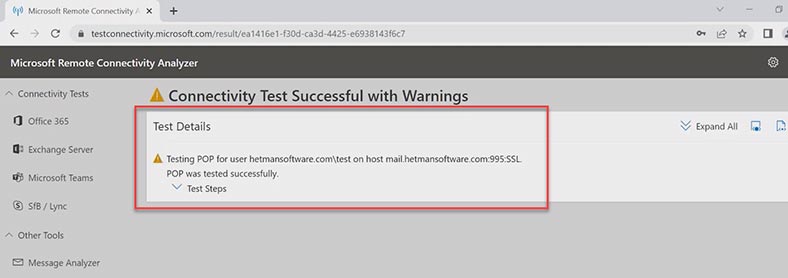

Em seguida, vamos verificar o protocolo POP3.https://testconnectivity.microsoft.com/tests/pop/input

Fazemos tudo de acordo com o mesmo princípio, preenchemos os campos e clicamos - Realizar verificação. A verificação foi bem-sucedida.

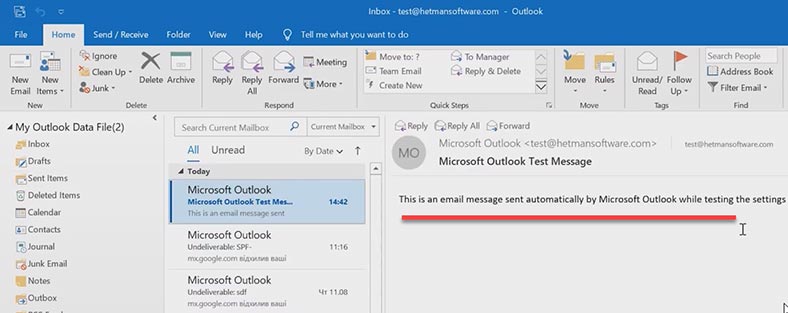

Agora vamos verificar como vai o correio. No Outlook, vamos configurar uma conexão via protocolo IMAP ou POP3. E envie um e-mail de teste.

Agora o e-mail não acaba em spam e vai direto para o destinatário sem nenhum erro.

Erros

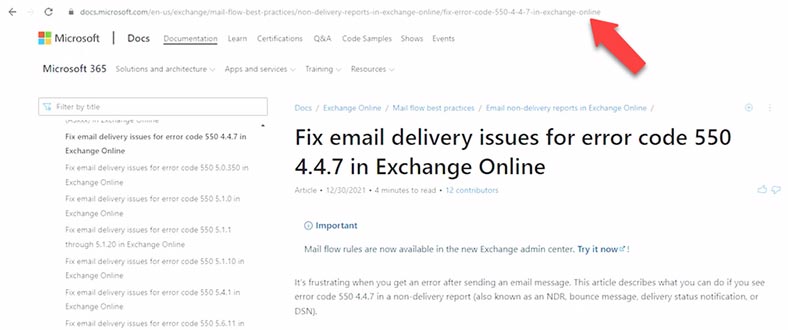

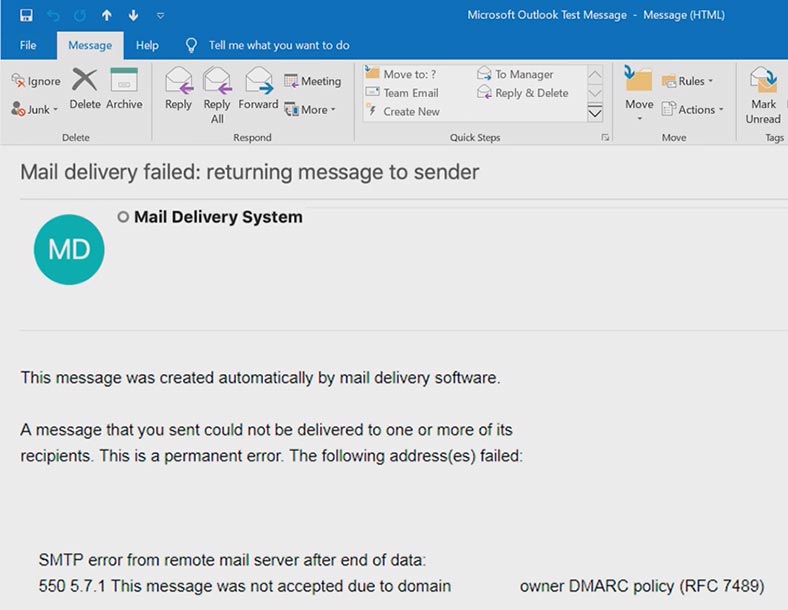

Agora vamos ver alguns erros que podem ocorrer quando os registros DNS estão configurados incorretamente ou ausentes.

| Erro | Descrição |

|---|---|

| 550 5.7.1 | Mensagem rejeitada devido à falha na verificação SPF. Isso pode indicar que o endereço IP do remetente não está incluído no registro SPF para o domínio do remetente. |

| Message Failed DMARC Compliance | A mensagem não passou na verificação DMARC. Isso pode ser causado por falha na verificação SPF e/ou DKIM, ou por uma discrepância com a política DMARC estabelecida para o domínio. |

| DKIM-Result: fail (bad signature) | A verificação DKIM falhou devido a uma assinatura ruim. Isso pode indicar que a assinatura DKIM na mensagem está incorreta ou foi alterada durante a transmissão. |

Erro 550 Falha na verificação do SPF. Ou se um aplicativo anti-spam estiver instalado no servidor Microsoft Exchange, o erro pode ser semelhante a este:

SMTP; 550 5.7.1 550 Message rejected because SPF check failed.

Este erro significa que o domínio do remetente tem um registro SPF inválido ou que o remetente está usando um endereço de e-mail falso.

Se o registo DNS - SPF estiver em falta, incorrectamente configurado ou desactivado ao enviar um e-mail para um endereço de e-mail externo, poderá receber uma mensagem de erro como esta: mx.google.com rejeitou as suas mensagens para os seguintes endereços de e-mail.

Para resolver isto, adicione um registo SPF no seu alojamento DNS.

O seguinte erro pode ocorrer ao verificar uma entrada DMARC:

Message Failed DMARC Compliance

Message Failed Verification Tests & is not DMARC Compliant

Este erro significa que a mensagem falhou a autenticação e não está em conformidade com DMARC. Um erro em conformidade com DMARC significa que os testes de verificação SPF e DKIM falharam. Estas falhas podem afectar negativamente a entrega de correio electrónico porque as caixas de correio não podem verificar a autenticidade do seu correio electrónico.

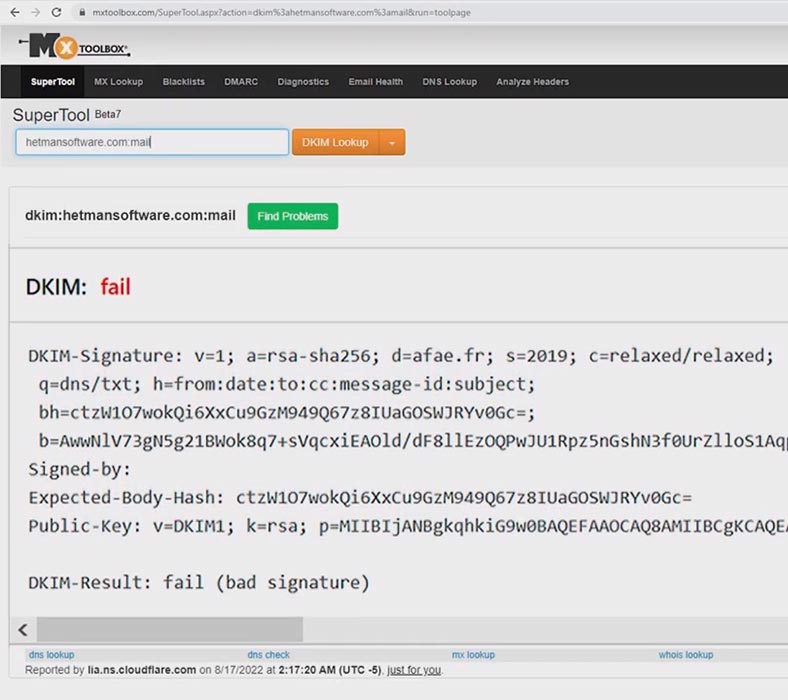

É assim que se parece o erro de entrada do DKIM:

"DKIM-Result: fail (bad signature)"

Esse erro geralmente aparece durante a configuração inicial do DKIM, após uma atualização de aplicativo ou após uma migração de servidor.

Muitas vezes, o problema é causado por erros na gravação de tags ou na configuração da chave pública. Se não houver entrada DKIM ou estiver configurado incorretamente, você verá um aviso na carta recebida, o mesmo se aplica à entrada DMARC. Se a letra tiver esta aparência, altere as configurações da entrada correspondente.

Conclusão

Portanto, consideramos um conjunto simples e sem problemas de ferramentas padrão disponíveis para todos os administradores para ajudar a fortalecer a segurança dos servidores de correio da Microsoft. Registros DKIM, SPF e DMARC configurados corretamente permitirão que você minimize o fluxo de spam, listas de e-mail e vários e-mails maliciosos. Mostrei apenas as configurações básicas e o princípio de operação, configurações mais precisas são necessárias para proteção total.

1. O IMAP4 permite que os usuários acessem suas mensagens de qualquer dispositivo, pois as mensagens são armazenadas no servidor.

2. O IMAP4 permite que os usuários gerenciem suas mensagens de forma mais eficiente, pois eles podem criar pastas e organizar suas mensagens como desejarem.

3. O IMAP4 suporta recursos avançados, como filtros de mensagens, etiquetas, busca e classificação.

4. O IMAP4 permite que os usuários acessem suas mensagens offline, pois as mensagens são armazenadas no servidor.

5. O IMAP4 é mais seguro do que o POP3, pois as mensagens são armazenadas no servidor e não no computador do usuário.

1. Abra o seu cliente de email e procure por "Configurações" ou "Opções".

2. Selecione a opção "Protocolo IMAP4" ou "Configurações de Protocolo".

3. Insira os detalhes de configuração do servidor IMAP4. Estes detalhes geralmente incluem o endereço do servidor, a porta, a segurança e o nome de usuário.

4. Selecione as opções de configuração desejadas, como sincronização automática, verificação de novas mensagens e tamanho máximo de caixa de entrada.

5. Salve as configurações e teste a conexão para garantir que tudo está funcionando corretamente.

Para criar registros DMARC no DNS, você precisa primeiro criar um registro TXT para o seu domínio. O registro TXT deve conter as seguintes informações:

v=DMARC1; p=none; rua=mailto:[seu endereço de e-mail]; ruf=mailto:[endereço de e-mail para os relatórios de falha]; fo=1; adkim=s; aspf=s

Substitua o [seu endereço de e-mail] e o [endereço de e-mail para os relatórios de falha] pelos endereços de e-mail apropriados.

Em seguida, adicione o registro TXT ao DNS do seu domínio. Para isso, você precisará acessar o painel de controle do seu provedor de hospedagem ou do seu registrador de domínio.

Depois que o registro TXT for adicionado ao DNS, você pode testar o registro DMARC usando ferramentas gratuitas como o DMARC Analyzer.

Para criar registros SPF no DNS, você deve adicionar um registro TXT ao seu domínio. O registro TXT deve conter o seguinte texto:

v=spf1 [incluir os servidores de envio de email aqui] ~all

Onde [incluir os servidores de envio de email aqui] é substituído pelos endereços IP e nomes de domínio dos servidores que enviarão emails em nome do seu domínio. Por exemplo, se você usa o servidor de email da sua hospedagem, você pode adicionar o endereço IP do servidor à lista. Por exemplo:

v=spf1 ip4:203.0.113.2 ~all