Cómo añadir registros DNS SPF, DKIM, DMARC y configurar los protocolos de correo POP3 e IMAP4

En el artículo anterior, vimos cómo instalar Exchange Server y cómo configurarlo para ejecutar un servidor de correo. En el mismo, seguiremos hablando de qué debes hacer para que tus cartas lleguen al destinatario y no acaben en spam, y también hablaremos de configurar el correo POP3 e IMAP4 protocolos.

- Paso 1. Cómo crear un registro SPF

- Paso 2. Cómo crear una entrada DKIM

- Paso 3. Cómo agregar una entrada DMARC

- Tabla de Etiquetas DMARC

- Paso 4. Cómo configurar los servicios de correo IMAP y POP3 en Exchange Server

- Paso 5. Verificar servicios POP3 e IMAP

- Errores

- Conclusión

- Preguntas y respuestas

- Comentarios

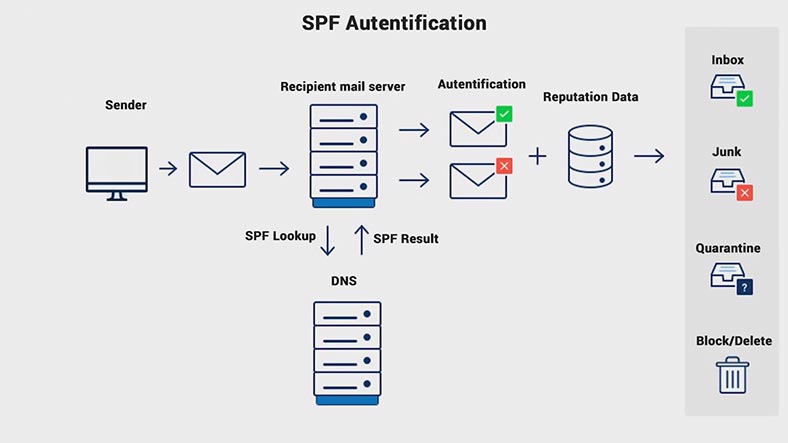

Para que sus correos electrónicos en el camino al destinatario pasen la verificación y no se conviertan en spam, debe agregar registros SPF, DKIM y DMARC a su alojamiento DNS.

SPF, DKIM y DMARC son configuraciones básicas que se deben realizar antes de iniciar el servidor de correo. Estos registros evitan que los estafadores envíen correos electrónicos maliciosos en su nombre y, si no están presentes, es posible que el mensaje no llegue al destinatario.

Cómo añadir registros DNS SPF, DKIM, DMARC y configurar protocolos de correo POP3 и IMAP4

Paso 1. Cómo crear un registro SPF

Registro SPF (marco de políticas del remitente): proporciona un entendimiento mutuo entre los servidores de correo del remitente y del destinatario. Contiene información sobre qué servidores de correo pueden enviar correo en su nombre.

Sin la presencia de un registro SPF, muchos servicios de correo pueden enviar todo el correo enviado desde los buzones de correo del dominio a spam, independientemente de su contenido. El registro SPF se publica en los servidores DNS que sirven al dominio.

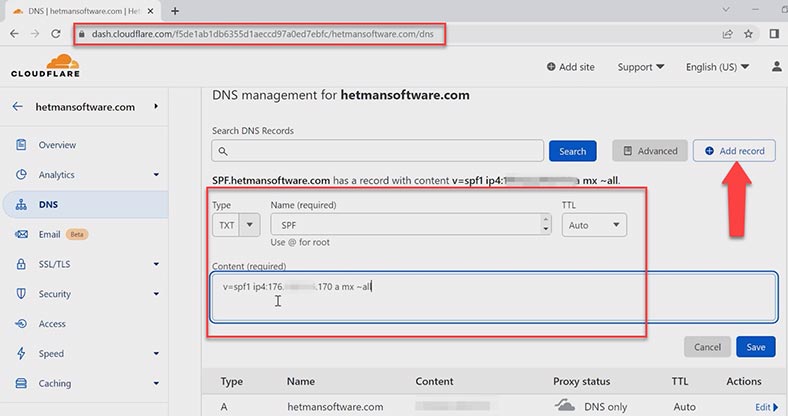

Vaya a su panel de control de hospedaje de DNS. Y cree un registro txt completando todos estos campos. La entrada contiene las siguientes claves: versión spf, dirección IP del dominio, v=spf1 — versión SPF.

Clave – a – establece reglas para un dominio específico, comparando la dirección IP del remitente con la dirección IP especificada en los registros A del dominio.

mx: incluye todas las direcciones de servidor especificadas en los registros MX del dominio.

El carácter de tilde ~ es una desviación. El correo electrónico será aceptado pero se marcará como spam.

todas — todas las direcciones no especificadas en la entrada.

Se pueden instalar etiquetas adicionales más tarde, pero por ahora haga clic en – Guardar.

Parámetros que definen el comportamiento de las teclas especificadas:

| Símbolo | Descripción |

|---|---|

| + | es un parámetro que indica la aceptación de cartas (Pass). Establecido por defecto si no hay otros. |

| – | rechazar (Fail). La carta no será aceptada. |

| ~ | desviación “suave” (SoftFail). Se aceptará el correo electrónico, pero se marcará como spam. |

| ? | percepción neutral del remitente. |

Claves para definir nodos:

| Etiqueta | Descripción |

|---|---|

| mx | incluye todas las direcciones de servidor especificadas en los registros MX del dominio. |

| ip4 | especificación de direcciones IP específicas. |

| ptr | comprueba el registro PTR para detectar la presencia del dominio especificado. |

| exists | — comprobación del estado del dominio. Es importante tener en cuenta que esta verificación también dará una respuesta positiva si se utilizan direcciones como 127.0.0.1, etc., lo que hace que su uso sea bastante dudoso. |

| a | — aplica las reglas a un dominio específico comparando la dirección IP del remitente con la dirección IP especificada en los registros A del dominio. |

| include | — uso de nodos permitidos especificados en los registros SPF de otro dominio. |

| redirect | — la regla indica que la política de SPF utilizada para este dominio se especifica en otro dominio. Hasta cierto punto, análogo a incluir, ignorando los registros del dominio actual. |

| all | — todas las direcciones no especificadas en la entrada. |

Paso 2. Cómo crear una entrada DKIM

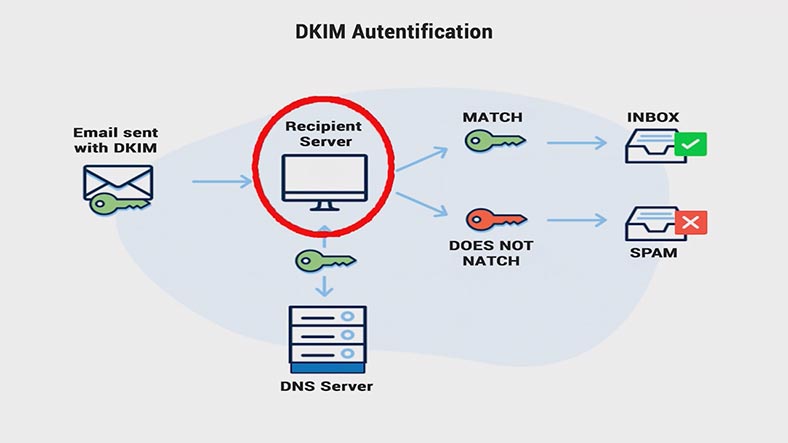

El segundo nivel de protección cuando se transfiere entre servidores de correo es DKIM (DomainKeys Identified Mail). Agrega una firma digital a los mensajes de correo electrónico originales. El destinatario utiliza esta firma para autenticar los correos electrónicos.

El servidor del destinatario envía una consulta de DNS y recibe una clave pública, que se coloca en un registro de DNS. Utiliza esta tecla para comprobar la letra. Si las claves coinciden, la carta llega al destinatario, de lo contrario va a Spam.

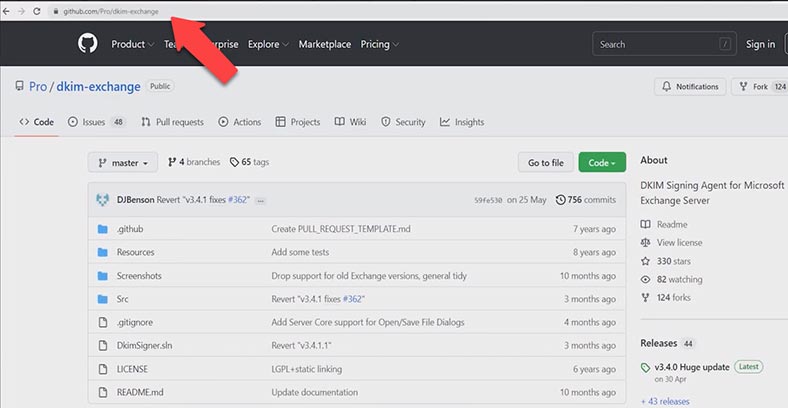

De forma predeterminada, MS Exchange Server no es compatible con DKIM. Para configurarlo en Exchange, debe instalar un agente de transporte de terceros- Exchange DKIM Signer.

https://github.com/Pro/dkim-exchange/releases/tag/v3.4.0

https:/ /www.collaborationpro.com/

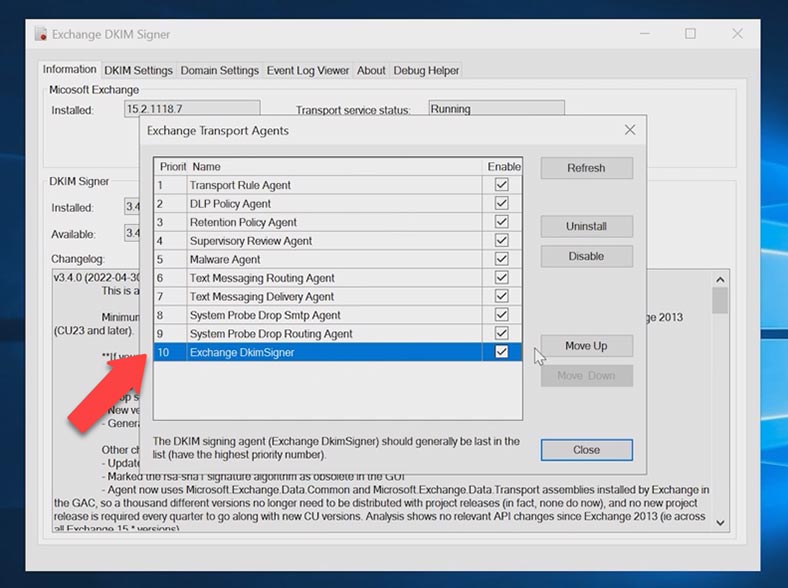

Después de la instalación, debe configurarlo. Ejecute la aplicación, en la ventana que se abre, haga clic en – Configurar, aquí asegúrese de que el agente – Exchange DKIM Signer tiene la prioridad más baja (es el último en el lista). Esto es necesario para que las cartas queden firmadas en última instancia, después de todas las posibles modificaciones que harán otros transportistas.

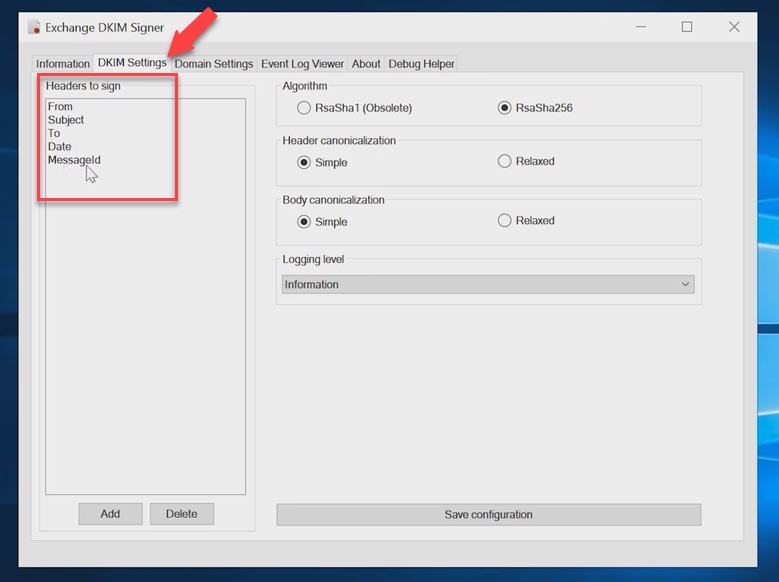

En la pestaña «DKIM Settings» especifica qué campos se etiquetarán. El valor predeterminado es: From, Subject, To, Date, Message-ID.

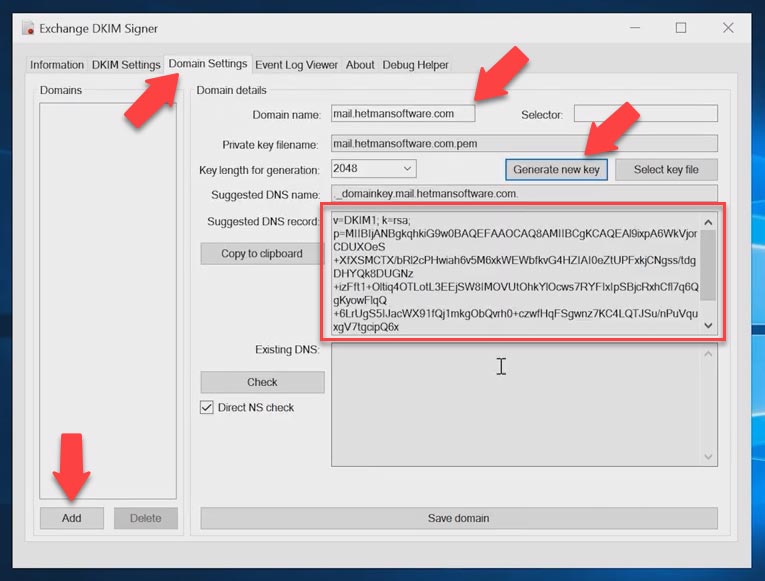

La configuración del dominio se configura en la pestaña Configuración del dominio. Haga clic en Agregar, especifique el nombre de dominio, selector (nombre de registro DNS). Aquí puede generar una clave o especificar su ubicación. Para crear una clave pública, haga clic en – Generar nueva clave, después de lo cual aparecerá en esta ventana.

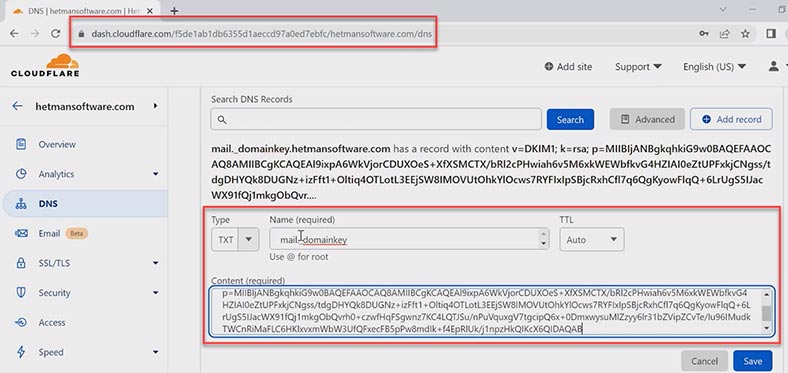

Luego, vaya al panel de control de alojamiento del dominio y cree un registro txt, asígnele el nombre mail._domainkey, y en el campo Valor, pegue su clave pública. Una vez realizada la configuración, en el programa, haga clic en el botón “Guardar dominio”. La configuración se aplica automáticamente.

Paso 3. Cómo agregar una entrada DMARC

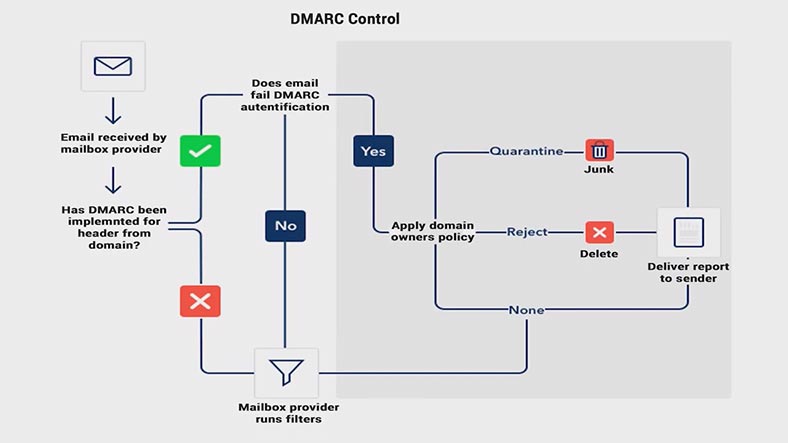

Y, por último, veamos qué es DMARC (Autenticación, informes y conformidad de mensajes basados en dominio). Este es el siguiente paso en protección después de SPF y DKIM. Esta entrada define qué hacer con los mensajes si no están autenticados con SPF y DKIM. Esta es la regla que se establece para los correos electrónicos enviados en su nombre.

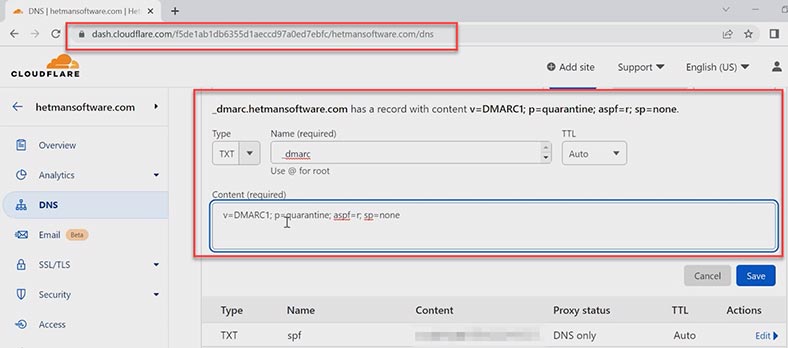

Antes de instalar DMARC, es importante asegurarse de que SPF y DKIM estén escritos correctamente, de lo contrario, podría filtrar sus correos electrónicos. Para configurar DMARC, en el panel de control de su hosting DNS, cree un registro txt _dmarc.

Donde debe especificar al menos la versión del motor y la política. Cuando lo configura por primera vez como una política, se recomienda especificar – ninguno (no hacer nada más que enviar informes).

En el futuro, será posible cambiar la entrada apretándola y agregando las etiquetas necesarias.

Tabla de Etiquetas DMARC

| Etiqueta | Descripción |

|---|---|

| v | Es la versión DMARC. |

| p |

Es una regla para un dominio. Puede tomar uno de los siguientes valores:

|

| sp | Es una regla para subdominios. Puede tomar los mismos valores que p. |

| aspf y adkim |

Le permiten verificar los registros SPF y DKIM. Puede tomar valores:

|

| pct | Número de correos electrónicos que se filtrarán, en porcentaje. |

| ruf | Define el correo al que se deben enviar los informes sobre las cartas que fallan en la verificación de DMARC. |

| fo |

Define las condiciones para generar informes. Puede tomar valores:

|

Esto completa la configuración del correo electrónico, ahora envíe un correo electrónico de prueba desde su bandeja de entrada de correo electrónico para verificarlo.

Paso 4. Cómo configurar los servicios de correo IMAP y POP3 en Exchange Server

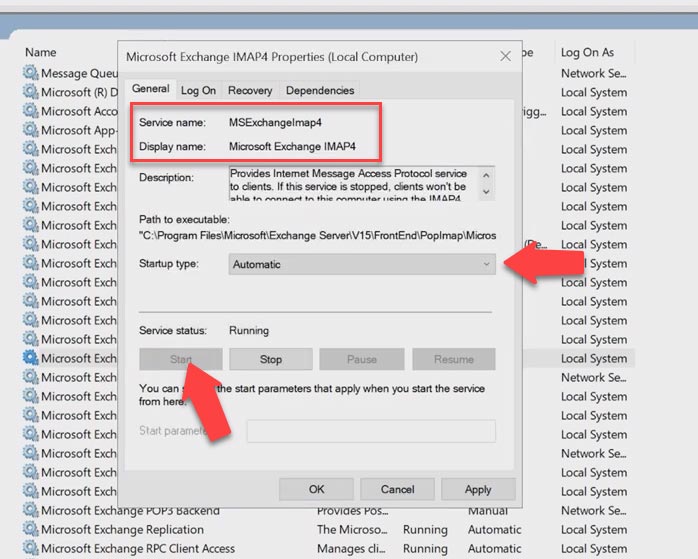

Ahora pasemos a configurar los servicios de correo POP3 e IMAP4. De manera predeterminada, los servicios POP3 e IMAP4 están deshabilitados en Exchange. Para configurar conexiones de clientes a través de IMAP y POP3, debe iniciarlas y configurar el inicio automático.

Abra – Servicios, busque el servicio – Microsoft Exchange IMAP4, establezca el tipo de inicio en Automático e inicie el servicio, luego Aplicar y Aceptar.

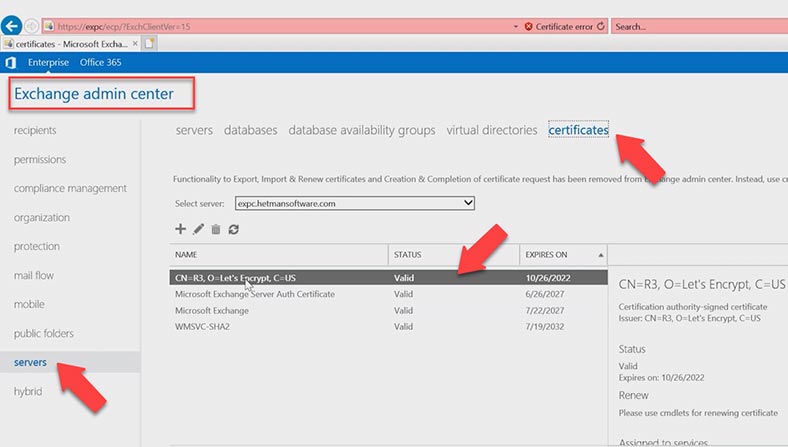

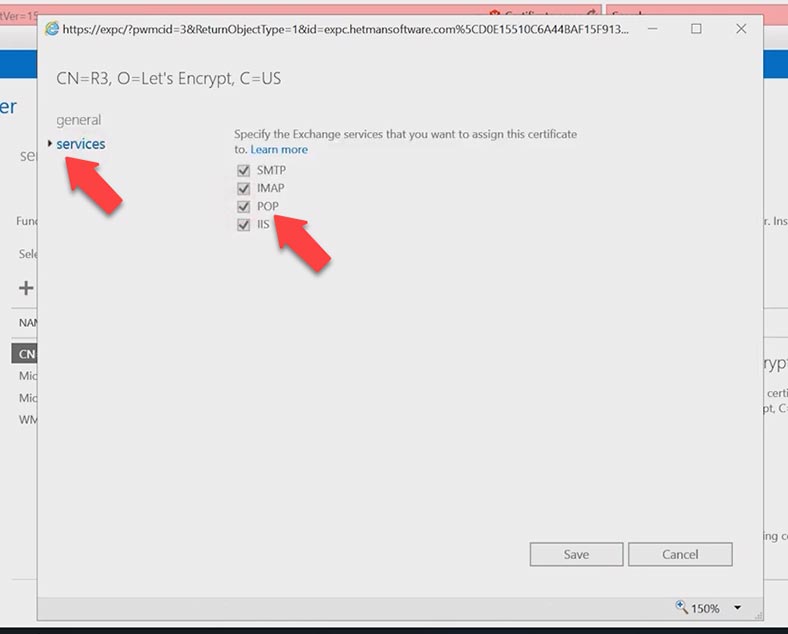

A continuación, realizamos las mismas manipulaciones con el servicio: Microsoft Exchange IMAP4 Backend, Microsoft Exchange POP3 y Microsoft Exchange POP3 Backend. Después de iniciar los servicios, debe configurar el certificado. Abra el Panel de control de Exchange, vaya a – Servidores – Certificados.

Abra el certificado SSL haciendo doble clic sobre él con el botón izquierdo del ratón, vaya a la pestaña – Servicios y marque las casillas al lado – IMAP y POP y luego Guardar.

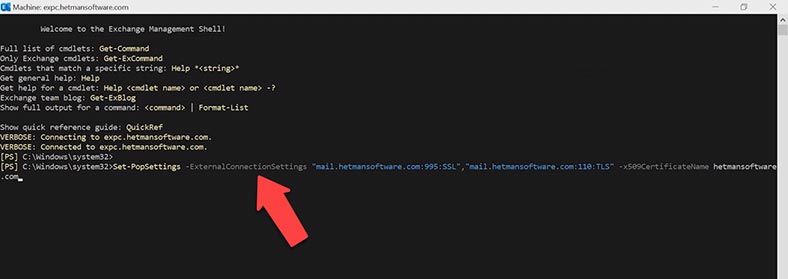

El siguiente paso es asociar el dominio con los servicios pop3 e imap. Abra – Inicio, Microsoft Exchange Server – Exchange Management Shell y ejecute el comando:

Ingrese el primer comando para el servicio POP3, aquí debe especificar el dominio externo: puerto 995 y SSL, luego nuevamente el dominio con el puerto 110, y al final especificamos el nombre del certificado. Abra el certificado en el panel de control y copie el nombre.

Set-PopSettings -ExternalConnectionSettings “mail.hetmansoftware.com:995:SSL”,“mail.hetmansoftware.com:110:TLS” -x509CertificateName hetmansoftware.com

Después de ejecutar el comando, debe reiniciar el servicio POP3, en la ventana de servicios, haga clic derecho en el servicio - Reiniciar. Y el segundo servicio POP3 backend.

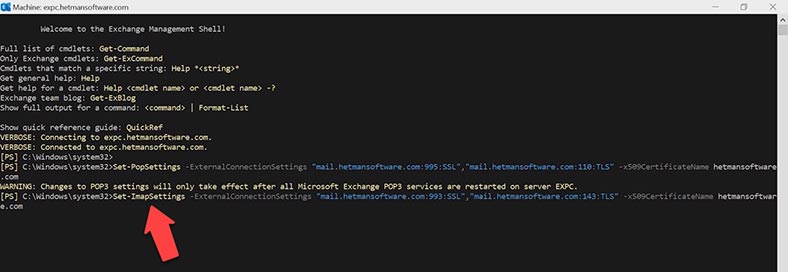

A continuación, ejecute el comando para vincular el servicio - IMAP.

Set-ImapSettings -ExternalConnectionSettings “mail.hetmansoftware.com:993:SSL”,“mail.hetmansoftware.com:143:TLS” -x509CertificateName hetmansoftware.com

Reinicie el servicio después. IMAP y IMAP backend.

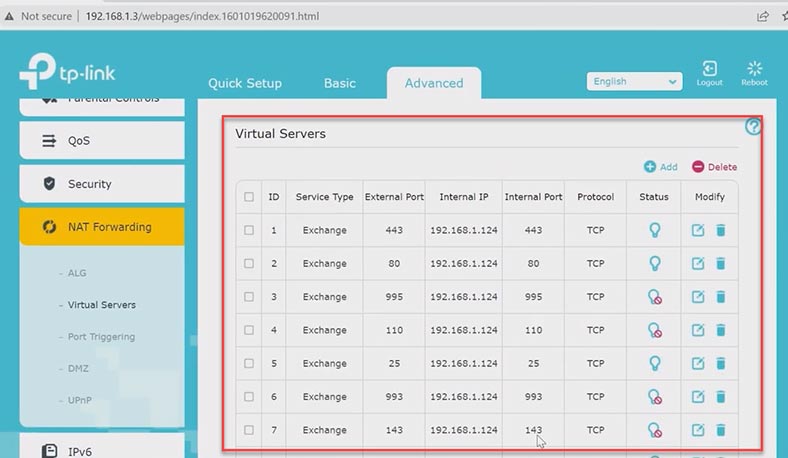

El siguiente paso es verificar si necesita abrir puertos para estos servicios en su red: 995, 993, 110 y 143. Abra la configuración de red y abra puertos para el servidor de Exchange.

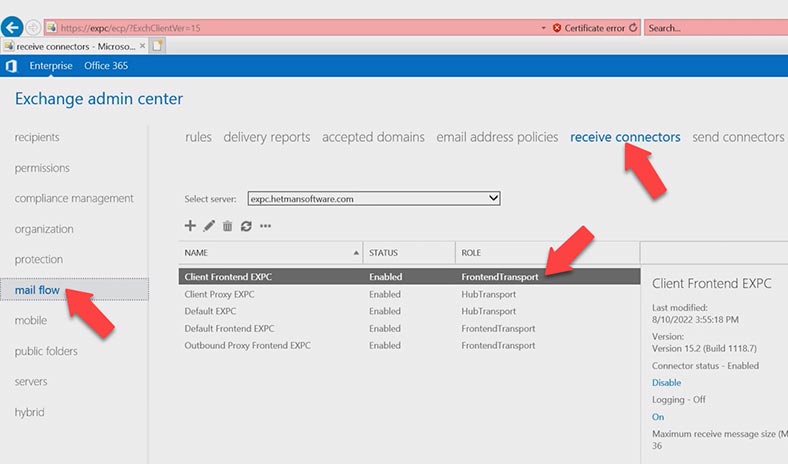

Lo siguiente que debe hacer es cambiar los parámetros del conector de recepción. En el panel de control, vaya a la sección - Mail flow – receive connectors – Client Frontend exchange.

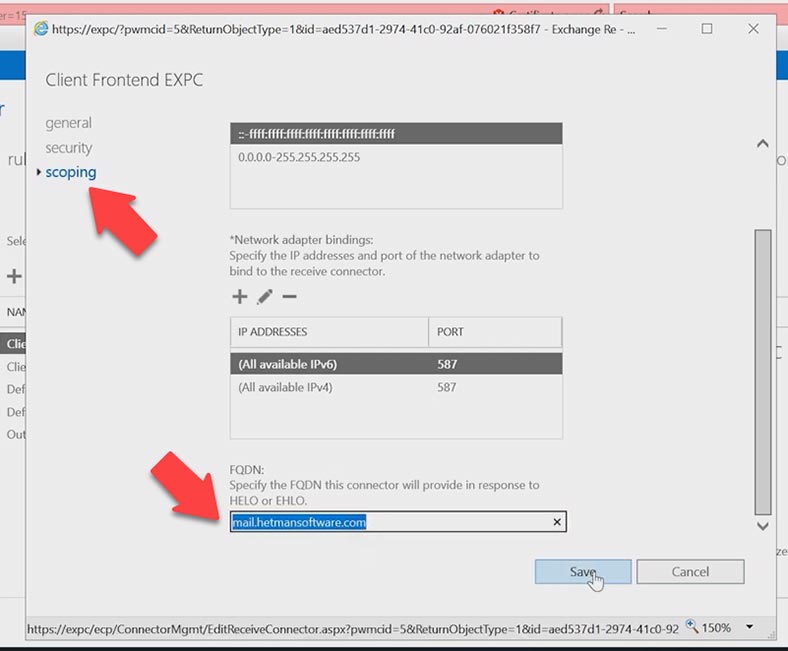

Abrir pestaña - ámbito, FQDN - cambiar el dominio de interno a externo - mail.hetmansoftware.com. y hacer clic en Guardar .

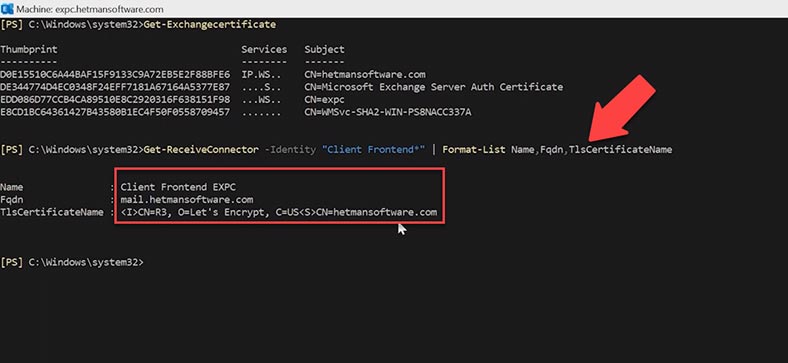

El siguiente paso es especificar el certificado que se utilizará para cifrar las conexiones SMTP. Primero debe averiguar el ID del certificado que queremos asociar con los servicios.

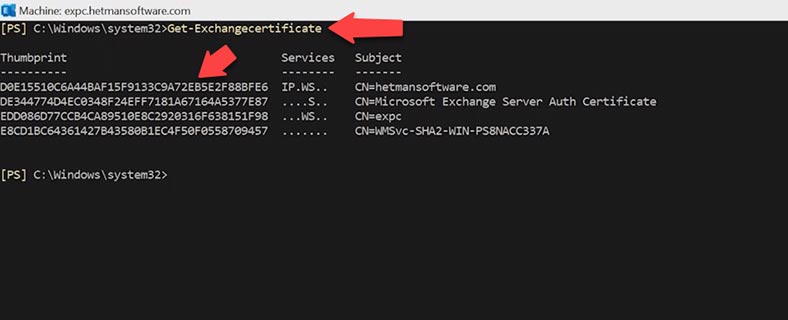

Abra Exchange Shell y ejecute el siguiente comando:

Get-exchangecertificate

Copie el valor del certificado - Thumbprint.

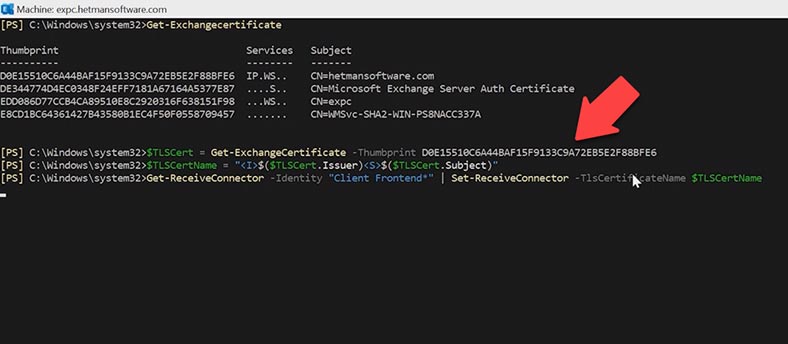

A continuación, especifique el certificado utilizado para cifrar las conexiones de cliente SMTP autenticadas. Para hacer esto, necesita ejecutar tres comandos.

Ejecute el primer comando:

$TLSCert = Get-ExchangeCertificate -Thumbprint <ThumbprintValue>

, agregue este valor de certificado al final.

Después del segundo comando:

$TLSCertName = "<I>$($TLSCert.Issuer)<S>$($TLSCert.Subject)"

Y luego el tercer comando:

Get-ReceiveConnector -Identity "Client Frontend*" | Set-ReceiveConnector -TlsCertificateName $TLSCertName

Para asegurarse de haber especificado el certificado que se utiliza para cifrar las conexiones de cliente SMTP autenticadas, ejecute el siguiente comando:

Get-ReceiveConnector -Identity "Client Frontend*" | Format-List Name,Fqdn,TlsCertificateName

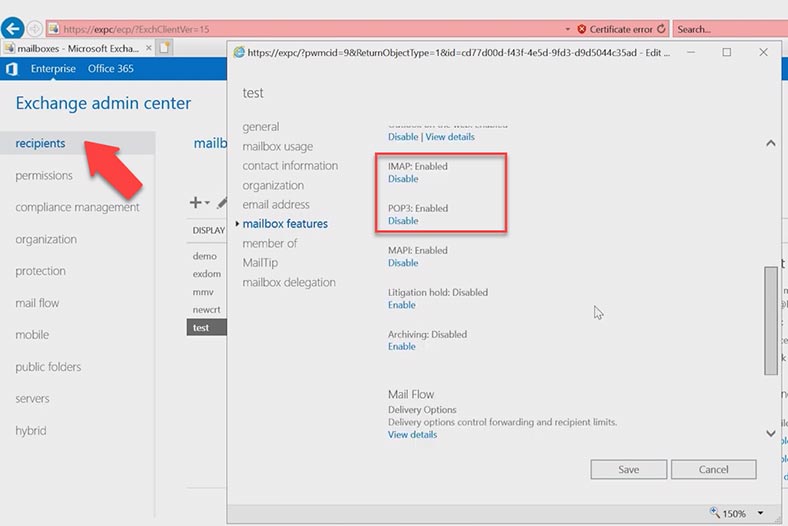

Esto le dará el nombre del certificado, este debe ser el nombre del certificado que especificó. El siguiente paso es verificar si estos protocolos están habilitados a nivel de buzón, si están deshabilitados en los buzones, los usuarios no podrán configurar sus perfiles en Outlook para usar POP3 e IMAP4. Deberían estar habilitados de forma predeterminada.

Para verificar, abra el panel de control de Exchange, vaya a la sección - – recepients – mailboxes – abra la cuenta deseada ( mailbox) - y vaya a la sección - características del buzón, aquí verifique si el valor está establecido - Habilitar, para estos servicios.

Cómo instalar y configurar Exchange Server 2019. Active Directory Domain Services

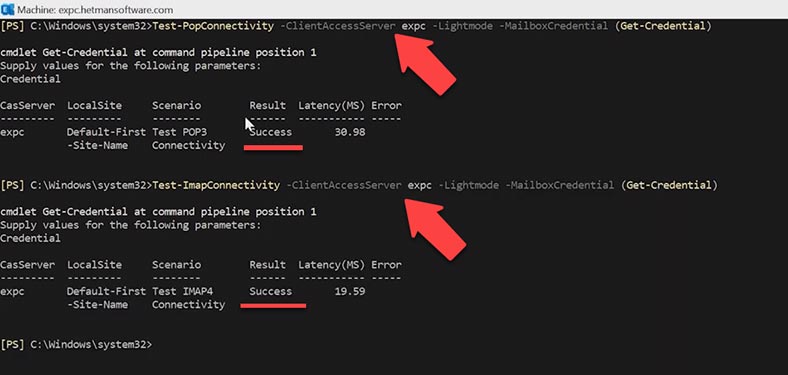

Y para comprobar el funcionamiento de los servicios, ejecute el comando:

-Test

Test-PopConnectivity -ClientAccessServer expc -Lightmode -MailboxCredential (Get-Credential)

Introduce la contraseña. Y aquí está el resultado exitoso

A continuación, ejecute el mismo comando para IMAP

Test-ImapConnectivity -ClientAccessServer expc -Lightmode -MailboxCredential (Get-Credential)

Contraseña de la cuenta. Esta configuración también funciona.

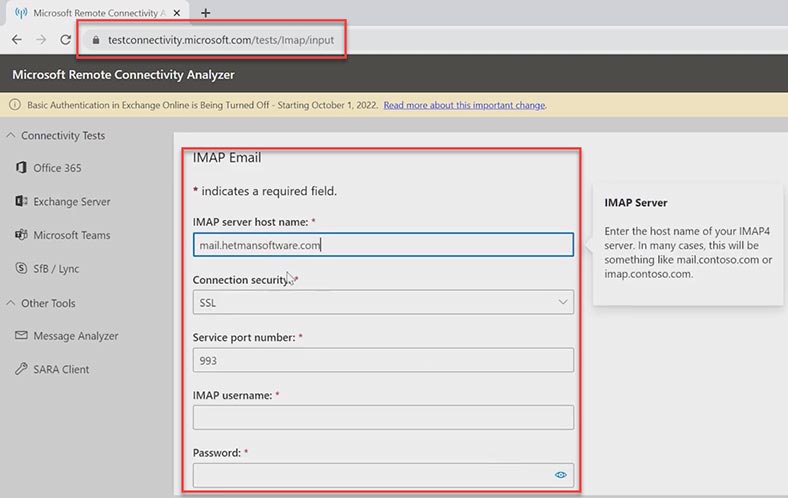

Paso 5. Verificar servicios POP3 e IMAP

Para asegurarse de que ha habilitado y configurado IMAP4 en su servidor de Exchange, siga estos procedimientos:

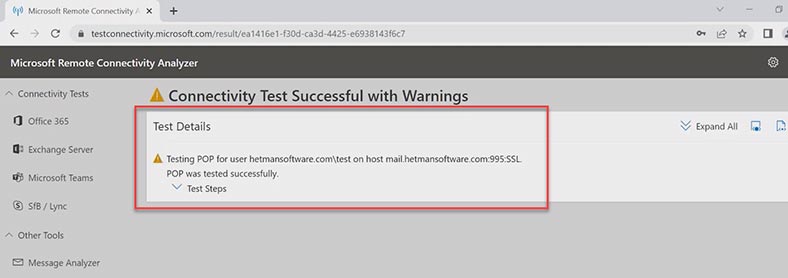

En el sitio web de Microsoft, puede utilizar un servicio especial que verificará los protocolos POP3 e IMAP. https://testconnectivity.microsoft.com/tests/Imap/input

Complete todos los campos obligatorios y haga clic en - Realizar verificación. La verificación fue exitosa, pero con una advertencia. La cuestión es que Microsoft no puede verificar la cadena de certificados. Esta característica puede estar deshabilitada o configurada incorrectamente en el servidor.

En cuanto al certificado SSL, estoy 100 % seguro, así que puedes ignorar esta advertencia. El servicio está funcionando bien.

A continuación, revisemos el protocolo POP3. https://testconnectivity.microsoft.com/tests/pop/input

Hacemos todo de acuerdo con el mismo principio, complete los campos y haga clic en - Realizar verificación. La verificación fue exitosa.

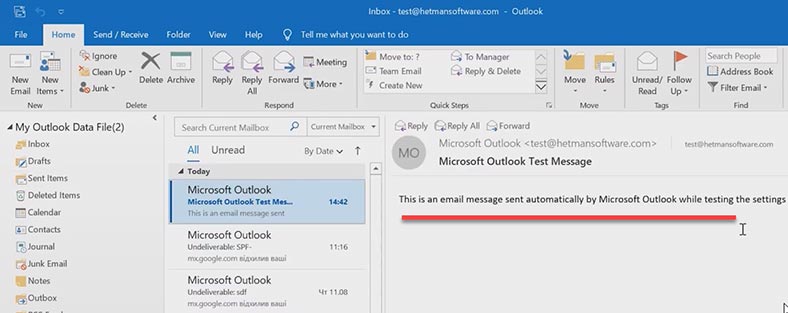

Ahora veamos cómo va el correo. En Outlook, configuraremos una conexión a través del protocolo IMAP o POP3. Y envía un correo electrónico de prueba.

Ahora el correo no termina en spam y va directamente al destinatario sin ningún error.

Errores

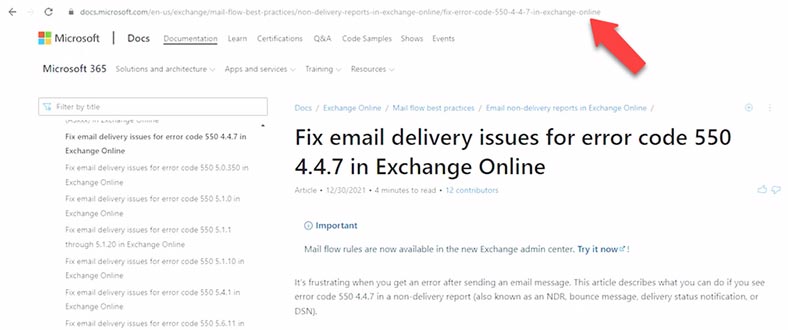

Ahora veamos algunos errores que pueden ocurrir cuando los registros DNS están configurados incorrectamente o faltan.

| Error | Descripción |

|---|---|

| 550 5.7.1 | Mensaje rechazado debido a la falla en la verificación SPF. Esto puede indicar que la dirección IP del remitente no está incluida en el registro SPF para el dominio del remitente. |

| Message Failed DMARC Compliance | El mensaje no pasó la verificación DMARC. Esto puede ser causado por la falla en la verificación SPF y/o DKIM, o por un desajuste con la política DMARC establecida para el dominio. |

| DKIM-Result: fail (bad signature) | La verificación DKIM falló debido a una mala firma. Esto puede indicar que la firma DKIM en el mensaje es incorrecta o fue alterada durante la transmisión. |

Error 550 SPF Check Failed. O si una aplicación anti-spam está instalada en el servidor de Microsoft Exchange, el error puede verse así:

SMTP; 550 5.7.1 550 Message rejected because SPF check failed.

Este error significa que el dominio del remitente tiene un registro SPF no válido o que el remitente está utilizando una dirección de correo electrónico falsa.

En caso de que falte el registro DNS - SPF, esté configurado incorrectamente o deshabilitado al enviar un correo electrónico a una dirección de correo electrónico externa, es posible que reciba un mensaje con el siguiente error: mx.google.com rechazó sus mensajes a las siguientes direcciones de correo electrónico.

Para solucionarlo, agregue un registro SPF a su alojamiento de DNS.

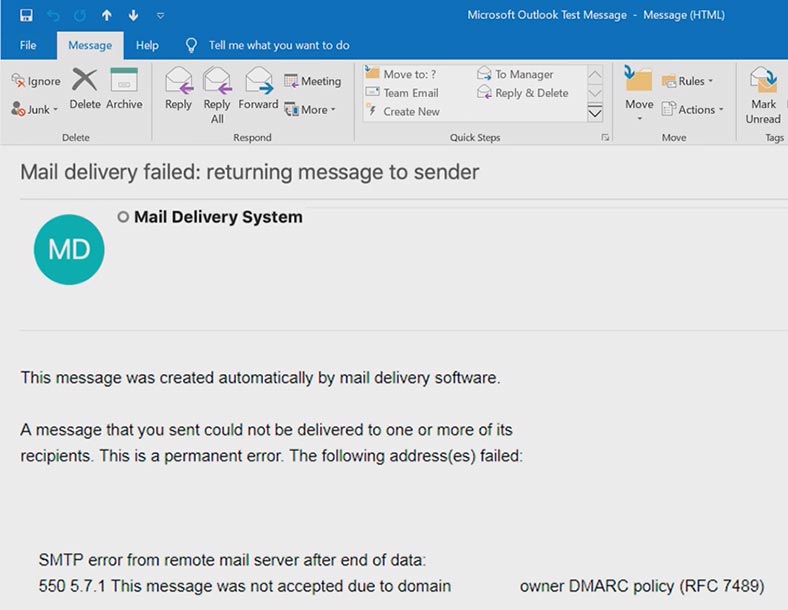

Puede ocurrir el siguiente error al verificar una entrada DMARC:

Message Failed DMARC Compliance

Message Failed Verification Tests & is not DMARC Compliant

Este error indica que el mensaje no se autenticó y no cumple con los requisitos de DMARC. Un error de cumplimiento de DMARC significa que las pruebas de validación de SPF y DKIM fallaron. Estos errores pueden tener un impacto negativo en la entrega del correo electrónico, ya que los buzones no pueden autenticar su correo electrónico.

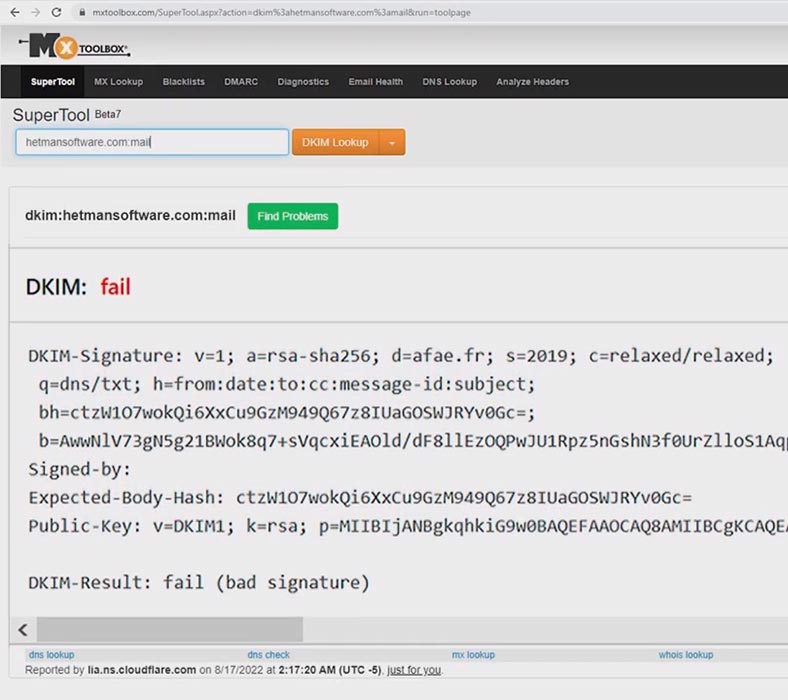

Así es como se ve un error asociado con un registro DKIM:

"DKIM-Result: fail (firma incorrecta)"

Este error suele aparecer durante la configuración inicial de DKIM, después de una actualización de la aplicación o después de una migración del servidor.

A menudo, el problema se debe a errores al escribir etiquetas o al configurar la clave pública. Si no hay una entrada DKIM o está configurada incorrectamente, verá una advertencia en la carta recibida, lo mismo se aplica a la entrada DMARC. Si la letra tiene este aspecto, cambie la configuración de la entrada correspondiente.

Conclusión

Por lo tanto, hemos considerado un conjunto simple y sin problemas de herramientas estándar disponibles para todos los administradores para ayudar a fortalecer la seguridad de los servidores de correo de Microsoft. Los registros DKIM, SPF y DMARC correctamente configurados le permitirán minimizar el flujo de spam, listas de correo y varios correos electrónicos maliciosos. Mostré solo la configuración básica y el principio de funcionamiento, se necesitan configuraciones más precisas para una protección completa.

Para configurar los protocolos POP3 e IMAP4, necesitarás los detalles de la cuenta de correo electrónico, como la dirección de correo electrónico, el nombre de usuario, la contraseña y los servidores POP3 e IMAP. Estos detalles se pueden obtener del proveedor de servicios de correo electrónico.

Una vez que tengas los detalles, sigue estos pasos para configurar los protocolos POP3 e IMAP4: