Jak dodać rekordy DNS SPF, DKIM, DMARC oraz skonfigurować protokoły pocztowe POP3 i IMAP4

W poprzednim artykule przyjrzeliśmy się, jak zainstalować serwer Exchange i jak go skonfigurować, aby uruchamiał serwer pocztowy. W tym samym czasie nadal będziemy rozmawiać o tym, co należy zrobić, aby Wasze listy docierały do adresata i nie trafiały do spamu, a także o konfigurowaniu poczty POP3 i IMAP4 protokoły.

- Krok 1. Jak utworzyć rekord SPF

- Krok 2. Jak utworzyć wpis DKIM

- Krok 3. Jak dodać wpis DMARC

- Krok 4. Jak skonfigurować usługi pocztowe IMAP i POP3 w Exchange Server

- Krok 5. Weryfikacja usług POP3 i IMAP

- Błędy

- Podsumowanie

- Pytania i odpowiedzi

- Komentarze

Aby Wasze e-maile w drodze do odbiorcy przeszły kontrolę i nie dostały się do spamu, musicie dodać rekordy SPF, DKIM i DMARC do swojego hostingu DNS.

SPF, DKIM i DMARC to podstawowe ustawienia, które należy wprowadzić przed uruchomieniem serwera pocztowego. Te zapisy uniemożliwiają oszustom wysyłanie złośliwych wiadomości e-mail w Waszym imieniu, a jeśli ich nie ma, wiadomość może w ogóle nie dotrzeć do adresata.

Jak dodać zapisy DNS SPF, DKIM, DMARC oraz skonfigurować protokoły pocztowe POP3 i IMAP4

Krok 1. Jak utworzyć rekord SPF

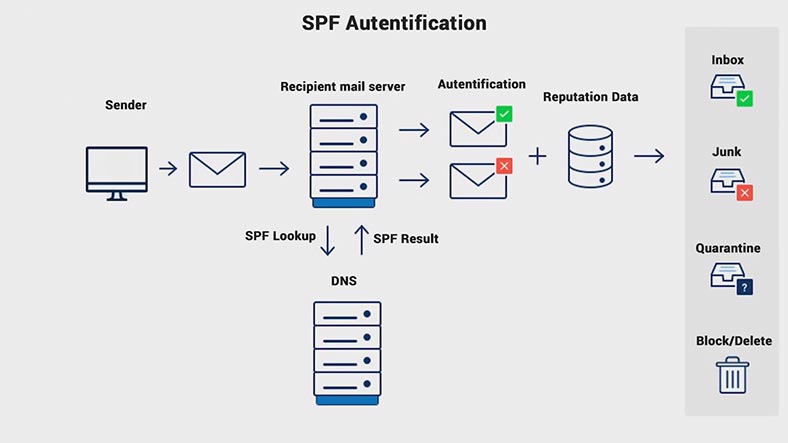

Rekord SPF (Sender Policy Framework) — zapewnia wzajemne zrozumienie między serwerami pocztowymi nadawcy i odbiorcy. Zawiera informacje o tym, które serwery pocztowe mogą wysyłać pocztę w Twoim imieniu.

Bez obecności rekordu SPF wiele usług pocztowych może wysyłać całą pocztę wysłaną ze skrzynek pocztowych domeny do spamu, niezależnie od jej zawartości. Rekord SPF jest publikowany na serwerach DNS obsługujących domenę.

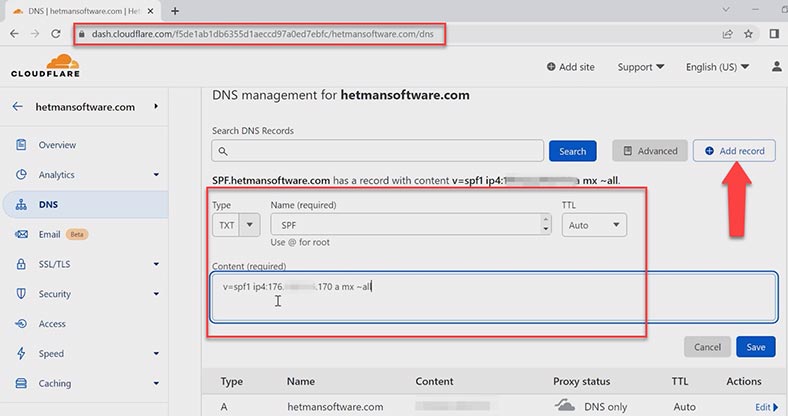

Przejdźcie do panelu sterowania hostingu DNS. I utwórzcie rekord txt, wypełniając wszystkie te pola. Wpis zawiera następujące klucze: wersja spf, adres IP domeny, v=spf1 — wersja SPF.

- Klucz – a – ustawia reguły dla określonej domeny, porównując adres IP nadawcy z adresem IP podanym w rekordach A domeny.

- mx – obejmuje wszystkie adresy serwerów określone w rekordach MX domeny.

- Znak tyldy ~ to odchylenie. E-mail zostanie zaakceptowany, ale zostanie oznaczony jako spam.

- all — wszystkie adresy niewyszczególnione we wpisie.

Dodatkowe tagi można zainstalować później, ale na razie kliknij – Zapisz.

Parametry określające zachowanie określonych kluczy:

| Parametr | Opis |

|---|---|

| + | To parametr wskazujący na akceptację listów (Pass). Ustaw domyślnie, jeśli nie ma innych. |

| – | Odrzuć (Niepowodzenie). List nie zostanie przyjęty. |

| ~ | “Miękkie” odchylenie (SoftFail). E-mail zostanie zaakceptowany, ale zostanie oznaczony jako spam. |

| ? | Neutralne postrzeganie nadawcy. |

Klawisze do definiowania węzłów:

| Reguła | Opis |

|---|---|

| mx | Obejmuje wszystkie adresy serwerów określone w rekordach MX domeny. |

| ip4 | Określanie konkretnych adresów IP. |

| ptr | Sprawdza rekord PTR pod kątem obecności określonej domeny. |

| exists | Kontrola stanu domeny. To sprawdzenie da również pozytywną odpowiedź, jeśli używane są adresy takie jak 127.0.0.1, co czyni jego użycie wątpliwym. |

| a | Zastosowanie reguł do określonej domeny przez porównanie adresu IP nadawcy z adresem podanym w rekordach A domeny. |

| include | Użycie dozwolonych węzłów określonych w rekordach SPF innej domeny. |

| redirect | Reguła wskazuje, że zasady SPF używane dla tej domeny są określone w innej domenie. Podobne do include, z pominięciem rekordów bieżącej domeny. |

| all | Wszystkie adresy niepodane w wpisie. |

Krok 2. Jak utworzyć wpis DKIM

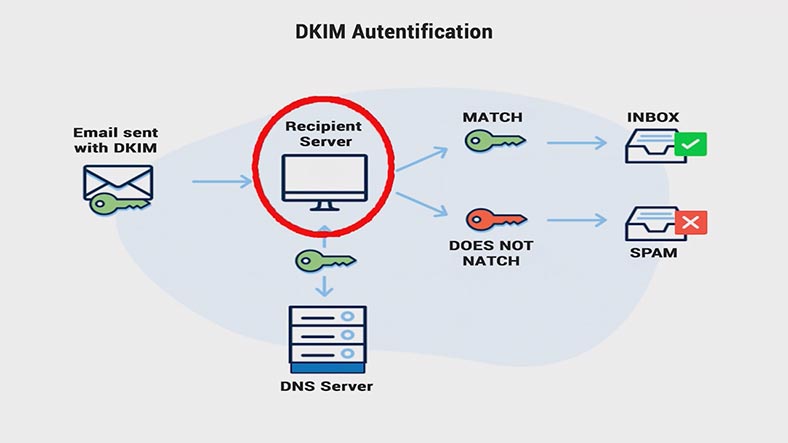

Drugim poziomem ochrony podczas przesyłania między serwerami pocztowymi jest DKIM (DomainKeys Identified Mail). Dodaje podpis cyfrowy do oryginalnych wiadomości e-mail. Odbiorca używa tego podpisu do uwierzytelniania wiadomości e-mail.

Serwer odbiorcy wysyła zapytanie DNS i otrzymuje klucz publiczny, który jest umieszczany w rekordzie DNS. Używa tego klucza, aby sprawdzić list. Jeśli klucze są zgodne, list dociera do adresata, w przeciwnym razie trafia do Spamu.

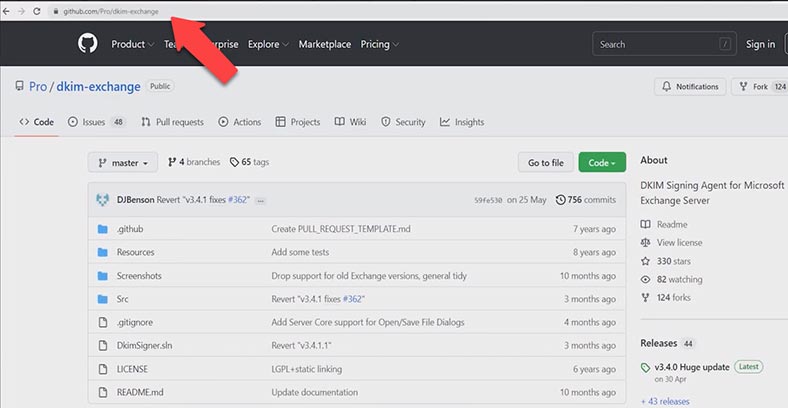

Domyślnie MS Exchange Server nie obsługuje DKIM. Aby skonfigurować go na Exchange, musicie zainstalować agenta transportu innej firmy – Zmień podpisującego DKIM.

https://github.com/Pro/dkim-exchange/releases/tag/v3.4.0

https://www.collaborationpro.com/exchange-2016-2019-implementing-dkim/

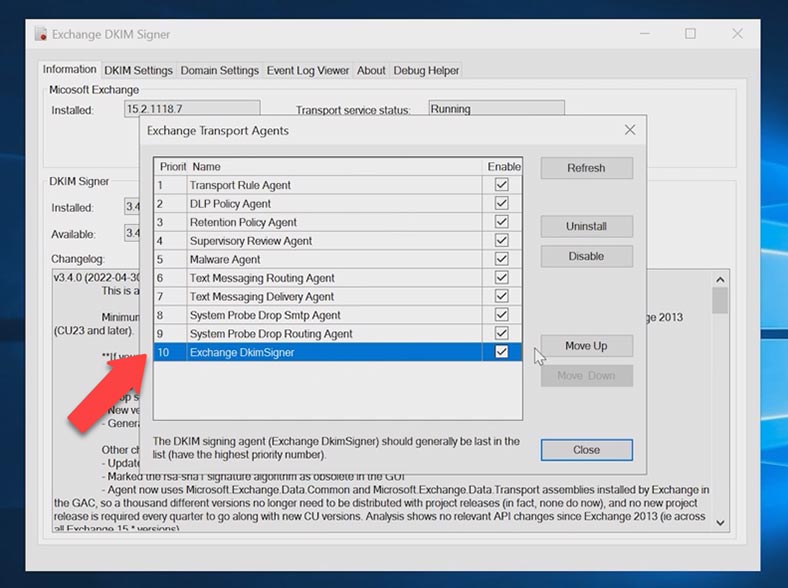

Po instalacji musicie go skonfigurować. Uruchomcie aplikację, w oknie, które zostanie otwarte, kliknijcie – Konfiguruj, tutaj upewnijcie się, że agent – Exchange DKIM Signer ma najniższy priorytet (jest to ostatni w lista). Jest to konieczne, aby listy były podpisywane na ostatnim etapie, po wszystkich możliwych modyfikacjach, które wprowadzą inni przewoźnicy.

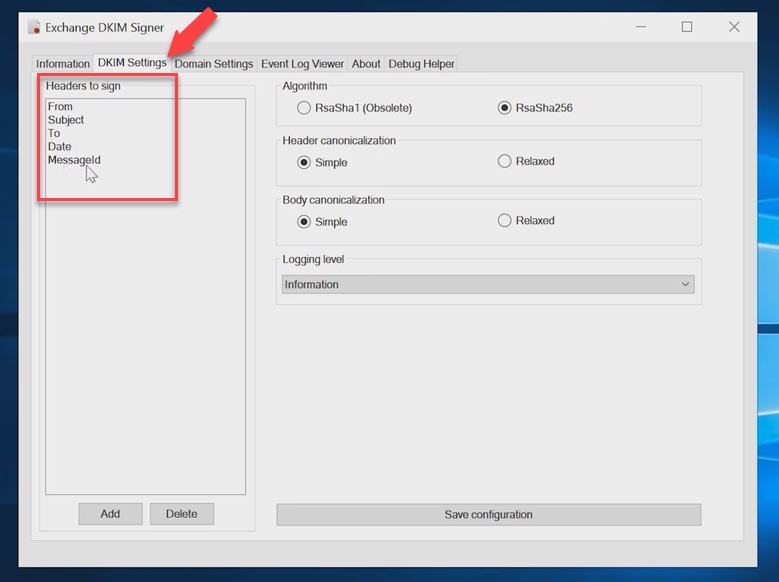

Karta „Ustawienia DKIM” określa, które pola zostaną oznaczone. Wartością domyślną jest: Od, Temat, Do, Data, Identyfikator-wiadomości.

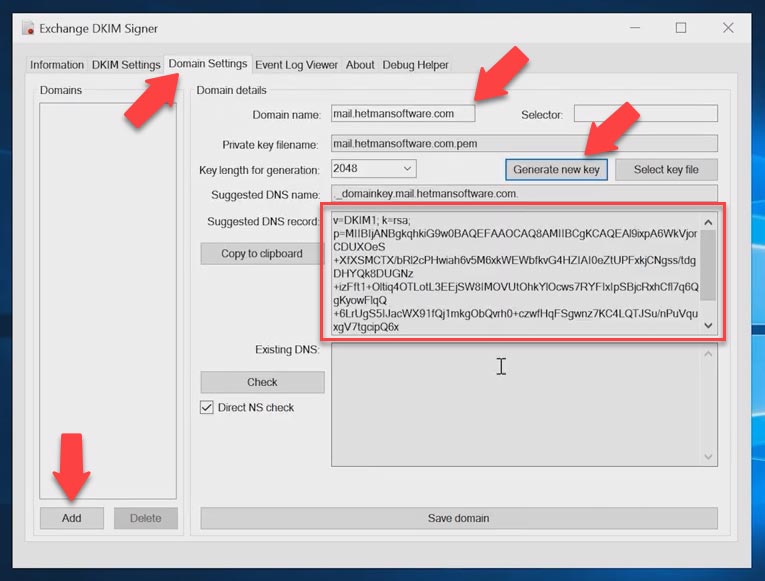

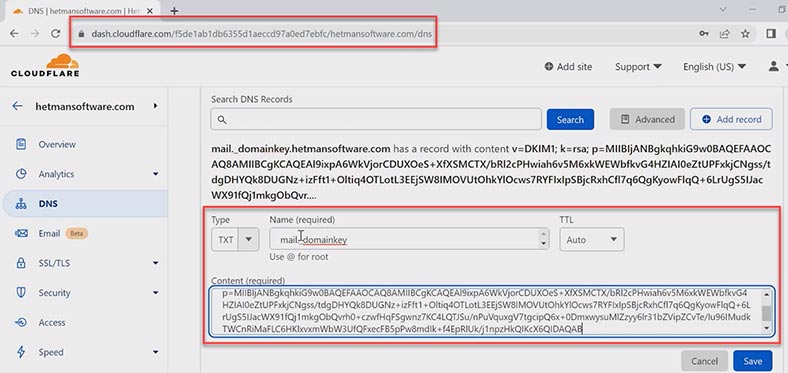

Ustawienia domeny są konfigurowane na karcie Ustawienia domeny. Kliknijcie Dodaj, podajcie nazwę domeny, selektor (nazwa rekordu DNS). Tutaj możecie wygenerować klucz lub określić jego lokalizację. Aby utworzyć klucz publiczny, kliknijcie – Wygeneruj nowy klucz, po czym pojawi się on w tym oknie.

Następnie przejdźcie do panelu sterowania hostingu domeny i utwórzcie rekord txt, nadajcie mu nazwę mail._domainkey, aw polu Wartość wklejcie swój klucz publiczny. Po dokonaniu ustawień należy w programie kliknąć przycisk “Zapisz domenę”. Ustawienia są stosowane automatycznie.

Krok 3. Jak dodać wpis DMARC

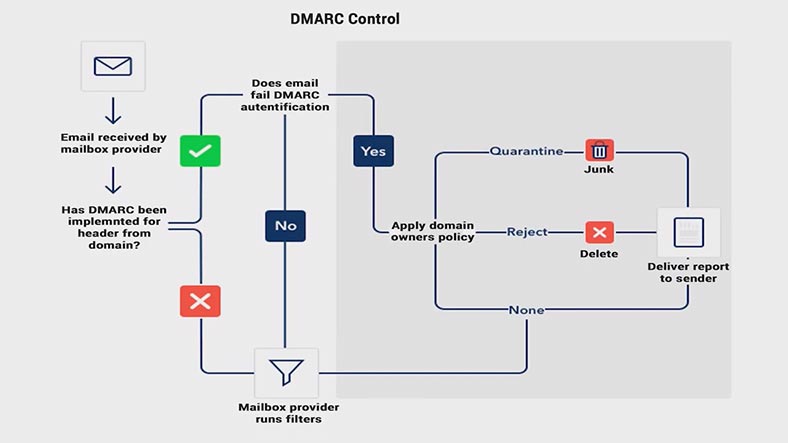

Na koniec przyjrzyjmy się, czym jest DMARC (Domain-based Message Authentication, Reportingand Conformance). To kolejny krok w ochronie po SPF i DKIM. Ten wpis określa, co zrobić z wiadomościami, które nie są uwierzytelnione za pomocą SPF i DKIM. Ta reguła jest ustawiona dla e-maili wysyłanych w Waszym imieniu.

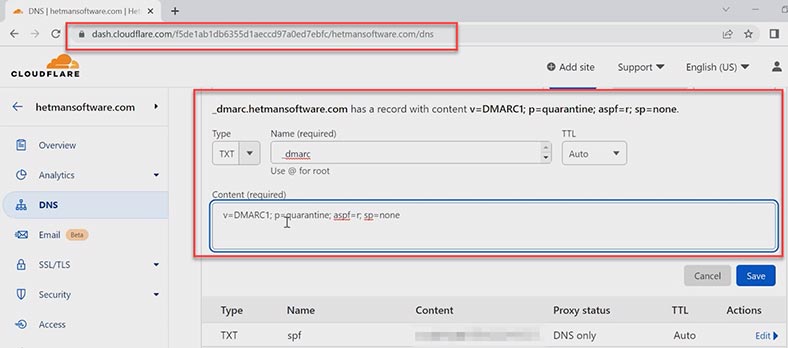

Przed zainstalowaniem DMARC ważne jest, aby upewnić się, że SPF i DKIM są wpisane poprawnie, w przeciwnym razie e-maile od was mogą zostać odfiltrowane. Aby skonfigurować DMARC, w panelu sterowania hostingu DNS utwórz rekord txt _dmarc.

Gdzie musicie określić przynajmniej wersję mechanizmu i zasady. Kiedy po raz pierwszy konfigurujecie to jako zasadę, zaleca się określenie – brak (nic nie rób, tylko wysyłaj raporty).

W przyszłości będzie można zmienić wpis poprzez zaostrzenie go poprzez dodanie niezbędnych tagów.

| Tag | Opis |

|---|---|

| v | To wersja DMARC. |

| p |

To reguła dla domeny. Może przyjąć jedną z następujących wartości:

|

| sp | To reguła dla subdomen. Może przyjmować takie same wartości jak p. |

| aspf i adkim |

Umożliwiają sprawdzenie rekordów SPF i DKIM. Może przyjmować wartości:

|

| pct | Liczba e-maili do przefiltrowania, w procentach. |

| ruf | Określa pocztę, na którą mają być wysyłane raporty o listach, które nie przeszły kontroli DMARC. |

| fo |

Określa warunki generowania raportów. Może przyjmować wartości:

|

To kończy konfigurację poczty e-mail, teraz wyślijcie testową wiadomość e-mail ze swojej skrzynki odbiorczej, aby ją sprawdzić.

Krok 4. Jak skonfigurować usługi pocztowe IMAP i POP3 w Exchange Server

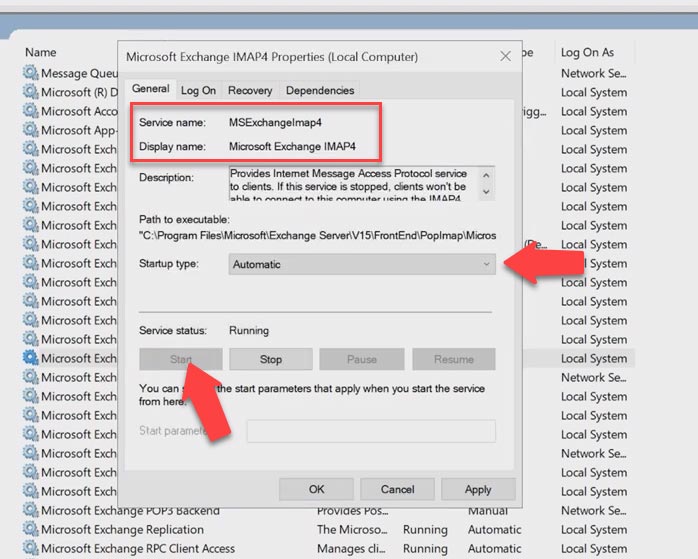

Przejdźmy teraz do konfiguracji usług pocztowych POP3 i IMAP4. Domyślnie usługi POP3 i IMAP4 są wyłączone w programie Exchange. Aby skonfigurować połączenia klienckie przez IMAP i POP3, musicie je uruchomić i skonfigurować automatyczne uruchamianie.

Otwórzcie — Usługi, znajdźcie usługę — Microsoft Exchange IMAP4, ustawcie typ uruchamiania na Automatyczny i uruchomcie usługę, a następnie Zastosuj i OK.

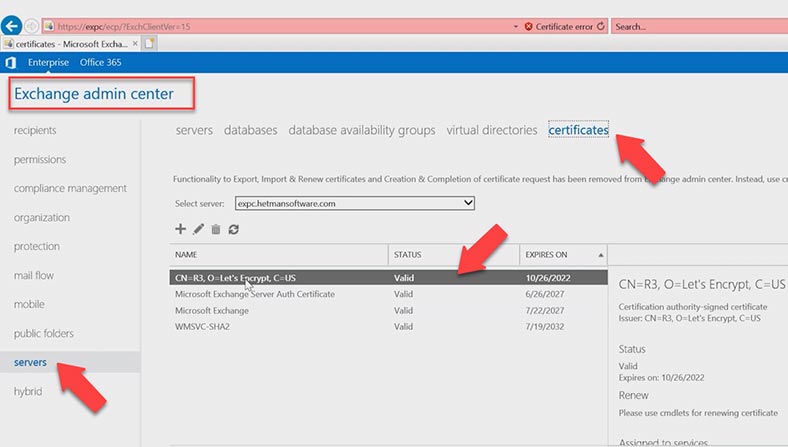

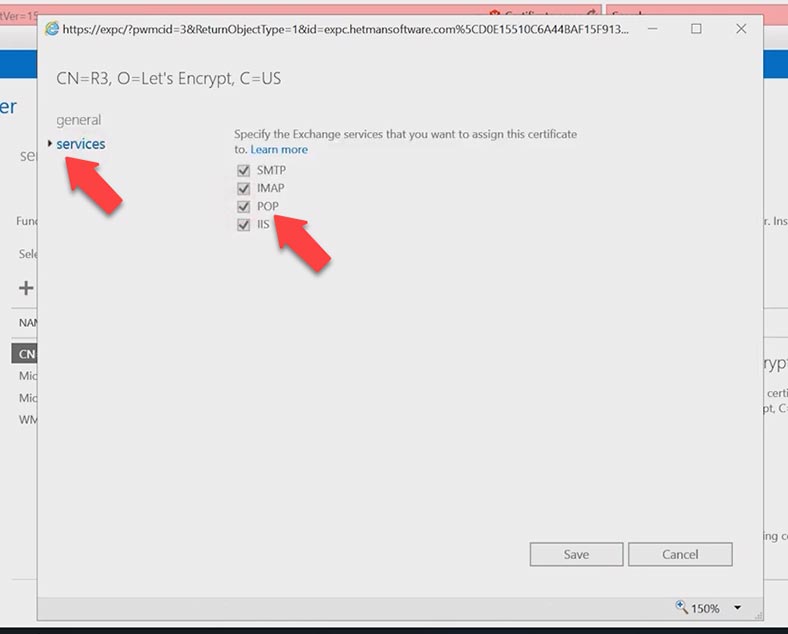

Następnie wykonujemy te same manipulacje z usługą – Microsoft Exchange IMAP4 Backend, Microsoft Exchange POP3 i Microsoft Exchange POP3 Backend. Po uruchomieniu usług należy skonfigurować certyfikat. Otwórz Panel sterowania Exchange, przejdźcie do – Serwery – Certyfikaty.

Otwórzcie certyfikat SSL, klikając go dwukrotnie lewym przyciskiem myszy, przejdźcie do zakładki – Usługi i zaznaczcie pola obok – IMAP i POP , a następnie Zapisz.

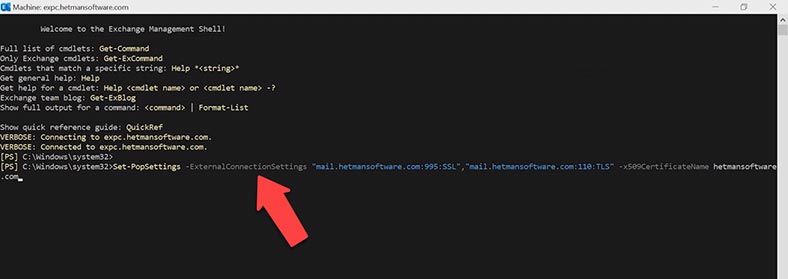

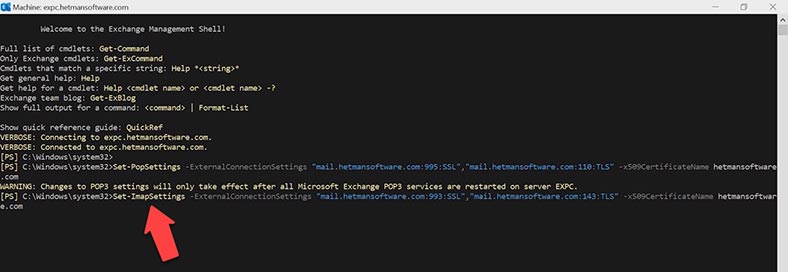

Następnym krokiem jest powiązanie domeny z usługami pop3 i imap. Otwórzcie – Start, Microsoft Exchange Server – Exchange Management Shell i uruchomcie polecenie.

Wpisujemy pierwsze polecenie dla usługi POP3, tutaj należy podać domenę zewnętrzną: port 995 i SSL, następnie ponownie domenę z portem 110, a na koniec podajemy nazwę certyfikatu. Otwórzcie certyfikat w panelu sterowania i skopiuj nazwę.

Set-PopSettings -ExternalConnectionSettings “mail.hetmansoftware.com:995:SSL”,“mail.hetmansoftware.com:110:TLS” -x509CertificateName hetmansoftware.com

Po wykonaniu polecenia należy ponownie uruchomić usługę POP3, w oknie usług kliknijcie prawym przyciskiem myszy usługę - Uruchom ponownie. I druga usługa backendu POP3.

Następnie uruchomcie polecenie, aby powiązać usługę - IMAP.

Później ponownie uruchomcie usługę. IMAP i IMAP backend.

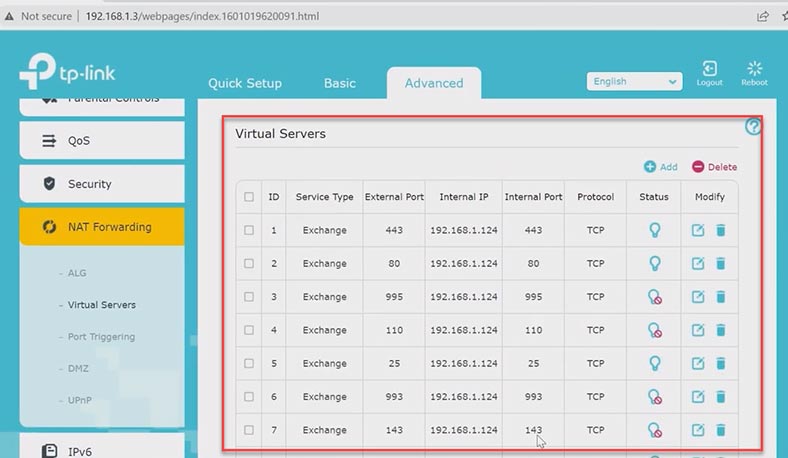

Następnym krokiem jest sprawdzenie, czy musicie otworzyć porty dla tych usług w swojej sieci: 995, 993, 110 i 143. Otwórzcie ustawienia sieci i otwórzcie porty dla serwera Exchange.

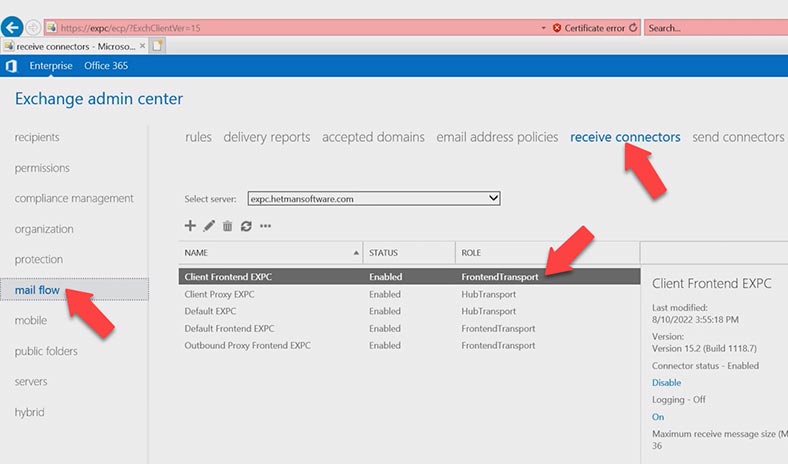

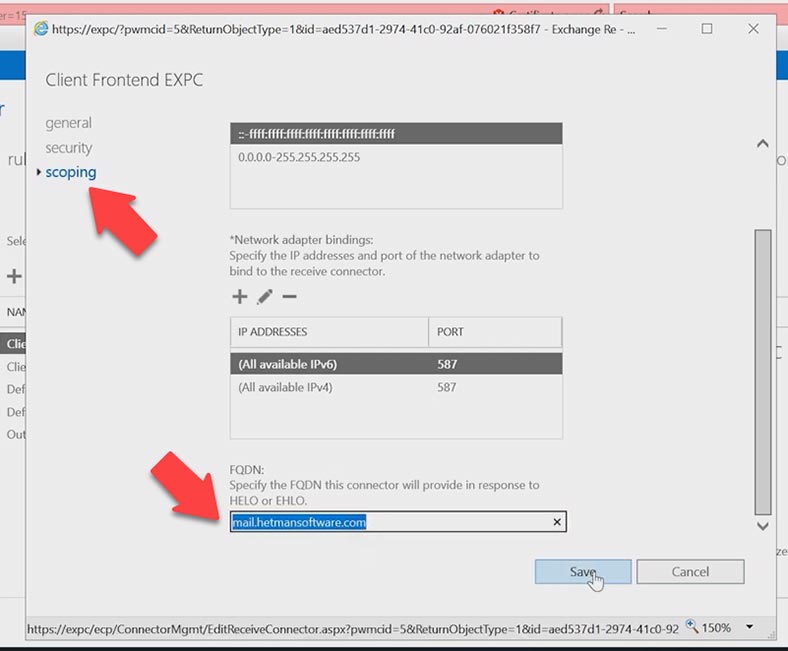

Następną rzeczą do zrobienia jest zmiana parametrów złącza odbiorczego. W panelu sterowania przejdźcie do sekcji - Przepływ poczty - złącza odbiorcze - Wymiana interfejsu klienta.

Otwórz kartę - scoping, FQDN - zmieńcie domenę z wewnętrznej na zewnętrzną - mail.hetmansoftware.com. i kliknijcie Zapisz .

Następnym krokiem jest określenie certyfikatu, który będzie używany do szyfrowania połączeń SMTP. Najpierw musicie znaleźć identyfikator certyfikatu, który chcemy powiązać z usługami.

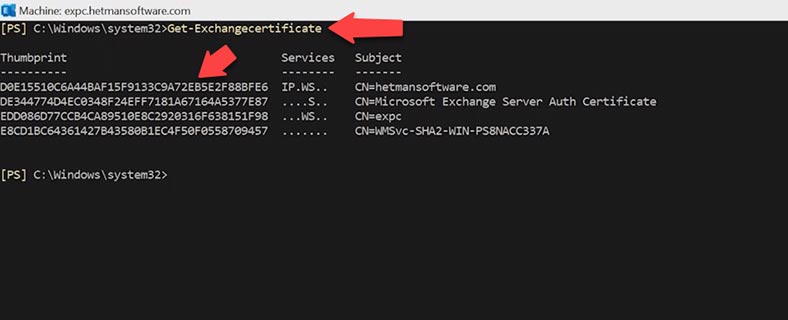

Otwórzcie Exchange Shell i uruchomcie następujące polecenie:

Get-exchangecertificate

Skopiujcie wartość certyfikatu — Odcisk palca.

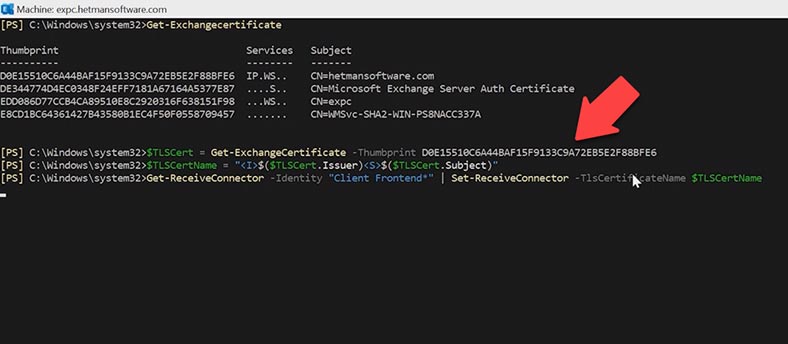

Następnie określcie certyfikat używany do szyfrowania uwierzytelnionych połączeń klientów SMTP. Aby to zrobić, musicie uruchomić trzy polecenia.

Uruchomcie pierwsze polecenie:

$TLSCert = Get-ExchangeCertificate -Thumbprint <ThumbprintValue>

dodajcie tę wartość certyfikatu na końcu.

Po drugim poleceniu:

$TLSCertName = "<I>$($TLSCert.Issuer)<S>$($TLSCert.Subject)"

A potem trzecie polecenie:

Get-ReceiveConnector -Identity "Client Frontend*" | Set-ReceiveConnector -TlsCertificateName $TLSCertName

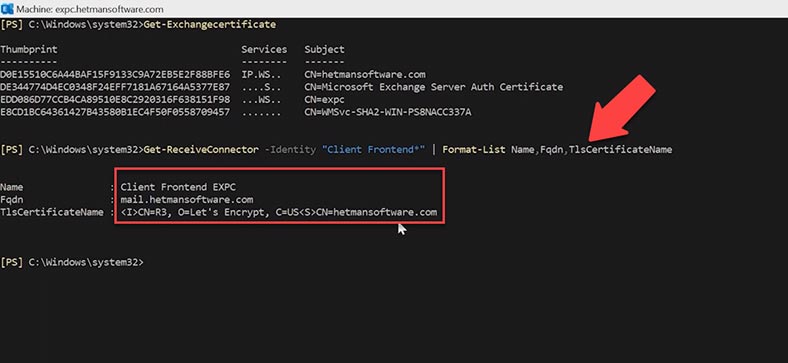

Aby upewnić się, że określono certyfikat używany do szyfrowania uwierzytelnionych połączeń klienta SMTP, uruchomcie następujące polecenie:

Get-ReceiveConnector -Identity "Client Frontend*" | Format-List Name,Fqdn,TlsCertificateName

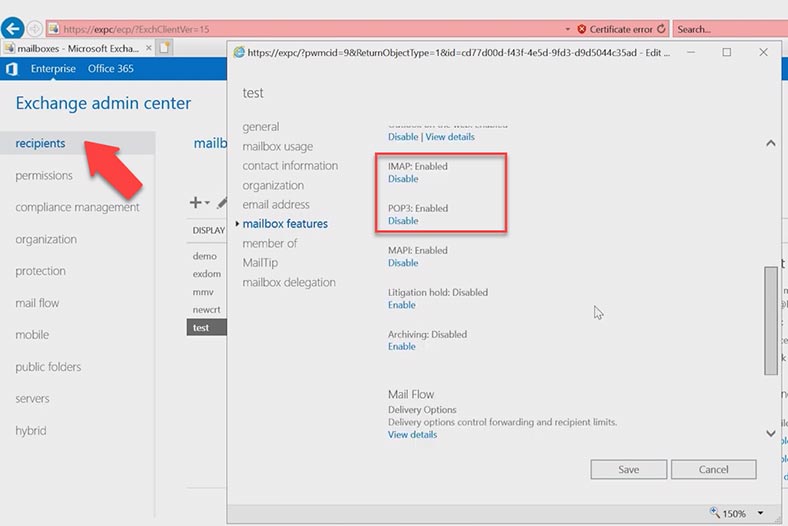

To da wam nazwę certyfikatu, powinna to być nazwa certyfikatu, który podałyście. Następnym krokiem jest sprawdzenie, czy te protokoły są włączone na poziomie skrzynki pocztowej, jeśli są wyłączone w skrzynkach pocztowych, użytkownicy nie będą mogli skonfigurować swoich profili w programie Outlook do korzystania z POP3 i IMAP4. Powinny być domyślnie włączone.

Aby to sprawdzić, otwórzcie Panel kontrolny Exchange, przejdźcie do sekcji - odbiorcy - skrzynki pocztowe, otwórz żądane konto ( mailbox) - i przejdź do sekcji - funkcje skrzynki pocztowej, tutaj sprawdź, czy ustawiona jest wartość - Włącz, dla tych usług.

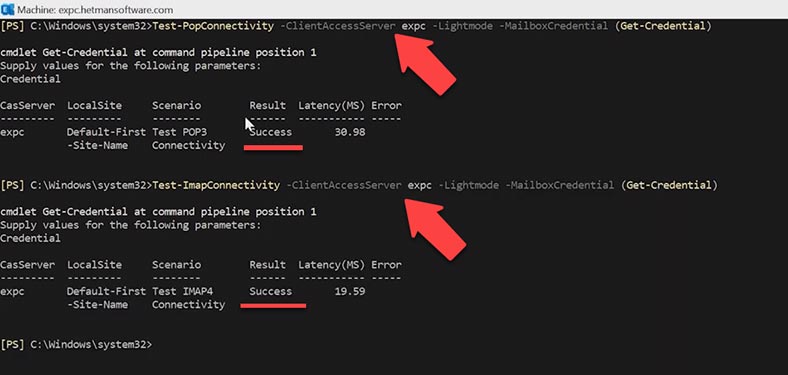

Aby sprawdzić działanie usług, uruchomcie polecenie:

-Test

Test-PopConnectivity -ClientAccessServer expc -Lightmode -MailboxCredential (Get-Credential)

Wprowadźcie hasło. A oto pomyślny wynik.

Następnie uruchomcie to samo polecenie dla IMAP.

Test-ImapConnectivity -ClientAccessServer expc -Lightmode -MailboxCredential (Get-Credential)

Hasło do konta. Ta konfiguracja również działa.

Krok 5. Weryfikacja usług POP3 i IMAP

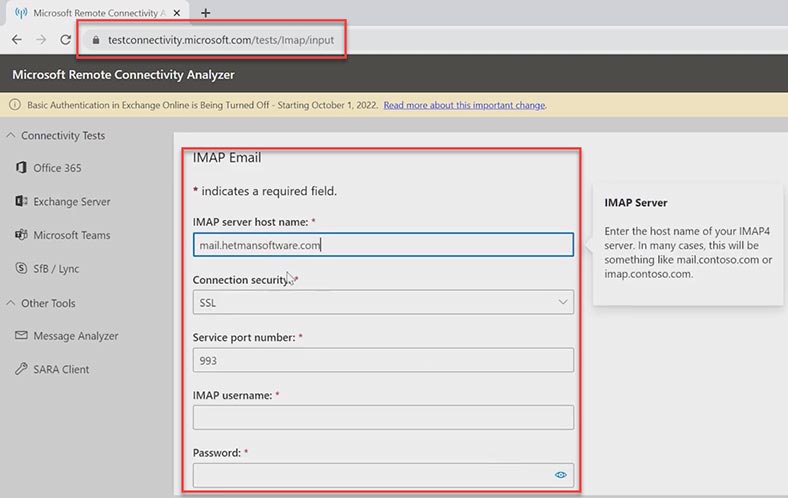

Aby upewnić się, że protokół IMAP4 został włączony i skonfigurowany na serwerze Exchange, wykonajcie następujące procedury:

W witrynie firmy Microsoft możecie skorzystać ze specjalnej usługi, która sprawdzi protokoły POP3 i IMAP. https://testconnectivity.microsoft.com/tests /Imapa/wejście

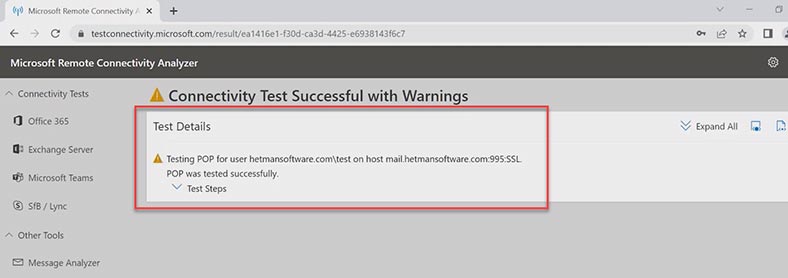

Wypełnijcie wszystkie wymagane pola i kliknijcie - Przeprowadź weryfikację. Kontrola zakończyła się pomyślnie, ale z ostrzeżeniem. Chodzi o to, że Microsoft nie może zweryfikować łańcucha certyfikatów. Ta funkcja może być wyłączona lub nieprawidłowo skonfigurowana na serwerze.

Jeśli chodzi o certyfikat SSL, jestem tego w 100% pewna, więc możecie zignorować to ostrzeżenie. Usługa działa dobrze.

Następnie sprawdźmy protokół POP3. https://testconnectivity.microsoft.com/tests /pop/input

Wszystko robimy według tej samej zasady, wypełniamy pola i klikamy - Dokonaj weryfikacji. Weryfikacja przebiegła pomyślnie.

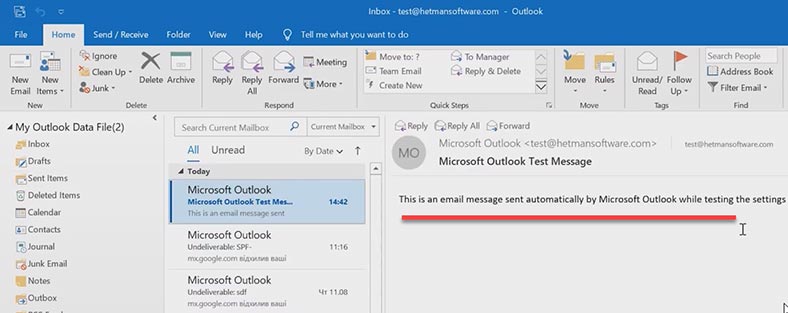

Teraz sprawdźmy, jak idzie poczta. W programie Outlook nawiążemy połączenie przez protokół IMAP lub POP3. I wyślijcie testowego e-maila.

Teraz poczta nie trafia do spamu i trafia prosto do adresata bez żadnych błędów.

Błędy

Teraz przyjrzyjmy się kilku błędom, które mogą wystąpić, gdy rekordy DNS są nieprawidłowo skonfigurowane lub ich brakuje.

| Błąd | Opis |

|---|---|

| 550 5.7.1 | Wiadomość odrzucona z powodu niepowodzenia weryfikacji SPF. Może to wskazywać, że adres IP nadawcy nie jest uwzględniony w rekordzie SPF dla domeny nadawcy. |

| Message Failed DMARC Compliance | Wiadomość nie przeszła weryfikacji DMARC. Może to być spowodowane niepowodzeniem weryfikacji SPF i/lub DKIM, lub niezgodnością z polityką DMARC ustanowioną dla domeny. |

| DKIM-Result: fail (bad signature) | Weryfikacja DKIM nie powiodła się z powodu złego podpisu. Może to wskazywać, że podpis DKIM w wiadomości jest niepoprawny lub został zmieniony podczas transmisji. |

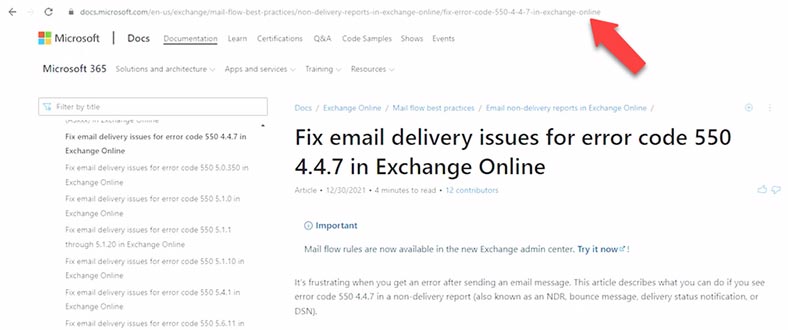

Błąd 550 Sprawdzanie SPF nie powiodło się. Lub jeśli aplikacja antyspamowa jest zainstalowana na serwerze Microsoft Exchange, błąd może wyglądać następująco:

SMTP; 550 5.7.1 550 Wiadomość odrzucona, ponieważ sprawdzenie SPF nie powiodło się.

Ten błąd oznacza, że domena nadawcy ma nieprawidłowy rekord SPF lub że nadawca używa fałszywego adresu e-mail.

W przypadku braku rekordu DNS — SPF, niepoprawnie skonfigurowanego lub wyłączonego podczas wysyłania wiadomości e-mail na zewnętrzny adres e-mail, możecie otrzymać wiadomość z następującym błędem: mx.google.com odrzucił Wasze wiadomości na następujące adresy e-mail.

Aby to naprawić, dodajcie rekord SPF do swojego hostingu DNS.

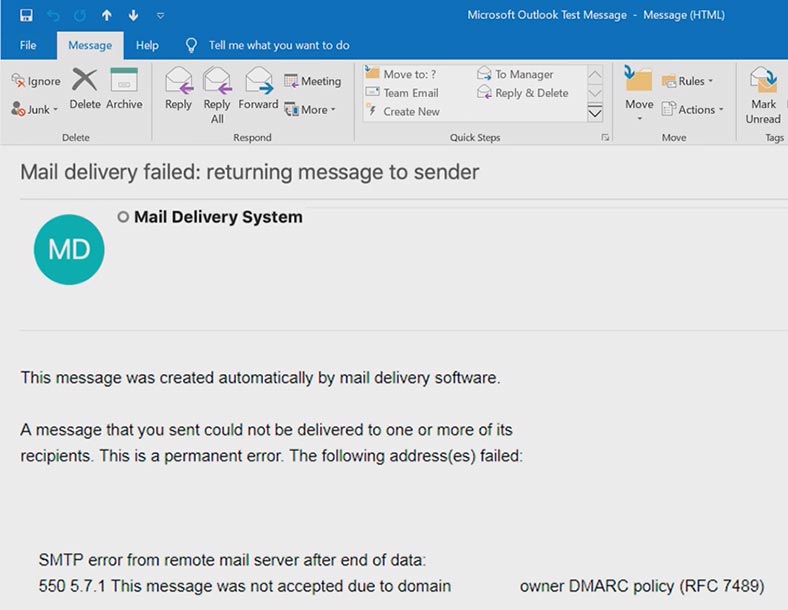

Podczas sprawdzania wpisu DMARC może wystąpić następujący błąd:

Przesłanie wiadomości nie powiodło się Zgodność z DMARC

Wiadomość nie przeszła testów weryfikacji i nie jest zgodna z DMARC

Ten błąd wskazuje, że wiadomość nie została uwierzytelniona i nie jest zgodna z wymaganiami DMARC. Błąd zgodności DMARC oznacza, że testy sprawdzające SPF i DKIM nie powiodły się. Te awarie mogą negatywnie wpłynąć na dostarczanie wiadomości e-mail, ponieważ skrzynki pocztowe nie mogą uwierzytelnić Twojej wiadomości e-mail.

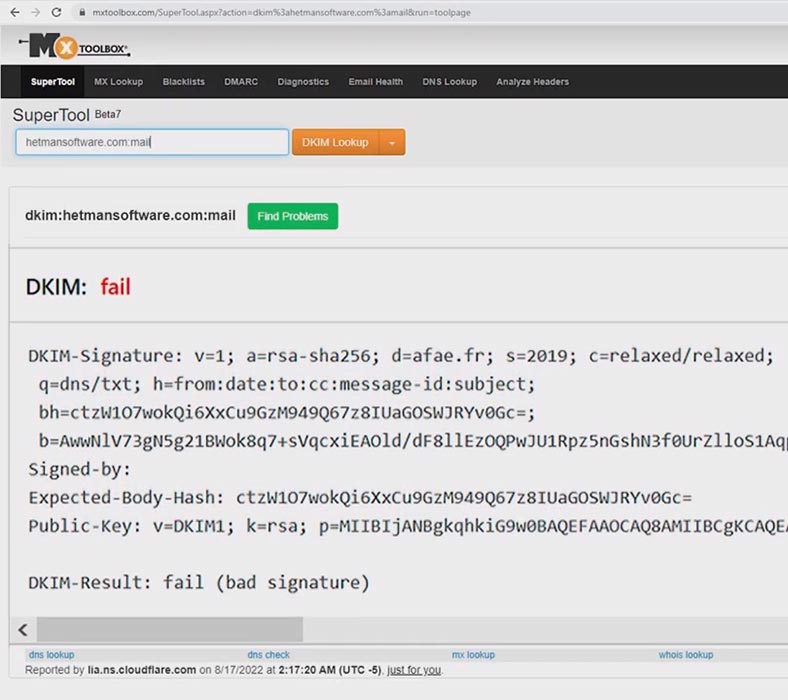

Tak wygląda błąd powiązany z rekordem DKIM:

"DKIM-Result: fail (bad signature)"

Ten błąd zwykle pojawia się podczas początkowej konfiguracji DKIM, po aktualizacji aplikacji lub po migracji serwera.

Często przyczyną problemu są błędy w pisaniu tagów lub podczas ustawiania klucza publicznego. Jeśli nie ma wpisu DKIM lub jest on nieprawidłowo skonfigurowany, w otrzymanym liście zobaczycie ostrzeżenie, to samo dotyczy wpisu DMARC. Jeśli litera wygląda tak, zmień ustawienia dla odpowiedniego wpisu.

Podsumowanie

Rozważyliśmy więc prosty i bezproblemowy zestaw standardowych narzędzi dostępnych dla każdego administratora, który pomoże wzmocnić bezpieczeństwo serwerów pocztowych firmy Microsoft. Odpowiednio skonfigurowane rekordy DKIM-, SPF- i DMARC pozwolą zminimalizować przepływ spamu, list mailingowych i różnych złośliwych wiadomości e-mail. Pokazałam tylko podstawowe ustawienia i zasadę działania, do pełnej ochrony potrzebne są dokładniejsze ustawienia.

Jak zainstalować i skonfigurować Exchange Server 2019. Usługi domenowe Active Directory