Методы восстановления данных криминалистами в 2025

В этой статье мы рассмотрим важность восстановления данных в криминалистике и покажем, как современные методы и технологии помогают в расследовании преступлений. Если вас интересует работа криминалистов и их методы восстановления данных, эта статья для вас! Обзор основ и практических примеров использования восстановления данных в криминалистике.

- Основные требования

- Что именно восстанавливается

- Аналитика и отчёты

- Заключение

- Вопросы и ответы

- Комментарии

| Аспект | Описание |

|---|---|

| Определение | Судебная компьютерная экспертиза (СКЭ) включает восстановление удаленных, поврежденных или скрытых данных для юридических, следственных или охранных целей. |

| Цель | Раскрытие цифровых улик для судебных дел, криминальных расследований или корпоративных аудитов. |

| Основные характеристики |

|

| Методы |

|

| Проблемы |

|

| Используемые инструменты |

|

| Целевая аудитория | Правоохранительные органы, корпоративные следователи, эксперты по кибербезопасности и юристы. |

Основные требования

Не секрет, что разработка тех или иных инструментов подчиняется требованиям заказчика. В случае с программами для восстановления файлов – это восстановление максимального количества информации за минимальное время. А как обстоят дела в сфере криминалистики? Требования похожи и не похожи одновременно.

Как восстановить очищенную историю браузеров Chrome, Mozilla FireFox, Opera, Edge, Explorer 🌐⏳💻

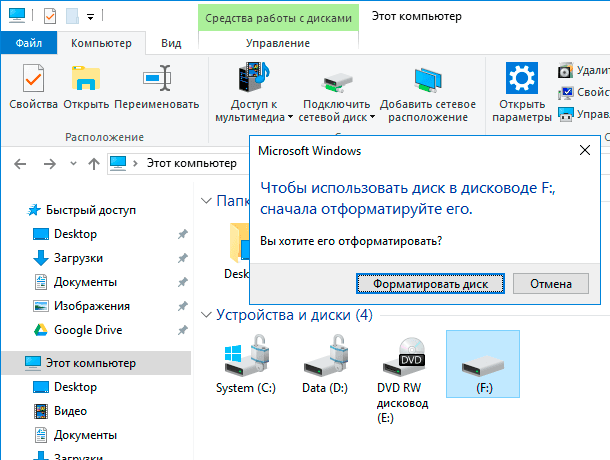

Требование 1. Работа в режиме «только чтение»

Работа в режиме «только для чтения» – одно из немногих требований, которое роднит две категории программ. Доступ только на чтение информации используется программами по восстановлению данных с целью не допустить повреждения или перезаписи удалённых файлов. А вот в криминалистике дела обстоят гораздо жёстче: требование неизменности извлекаемых улик – один из основополагающих принципов судопроизводства. Соответственно, криминалисты предпочитают не полагаться на добрую волю программистов, а подстраховываются, используя специальные аппаратные блокираторы записи. Использование таких устройств заведомо исключает любые попытки записи на исследуемый жёсткий диск.

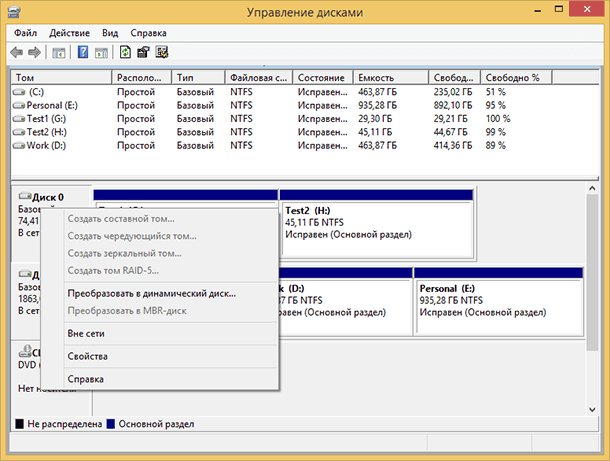

Требование 2. Использование виртуальных образов диска

Использовать виртуальный образ диска или восстанавливать данные «по живому» – выбор каждого специалиста по восстановлению данных. У криминалистов такого выбора нет: стандартная процедура анализа диска подразумевает снятие образа в формате Ex01, DD или SMART, и последующий анализ этого образа. Практика, удобная со многих точек зрения, но требующая наличия свободного диска большого объёма.

Как создать образ восстановления и восстановить систему Windows 10 из образа ⚕️💻🤔

Требование 3. Документирование процесса

Одна из обязанностей криминалиста – тщательное документирование каждого шага работы с цифровыми уликами. Все операции, проделанные аналитиком, должны быть прозрачны и повторяемы другим, независимым специалистом. Для программ по восстановлению данных таких требований не существует, поэтому создаваемые такими программами отчёты ограничиваются списком файлов, которые удалось или не удалось восстановить.

Требование 4. Поиск по сигнатурам и data carving

Программы для восстановления данных используют мощные алгоритмы для поиска файлов по сигнатурам на всей поверхности жёсткого диска. Эти алгоритмы используют известные повторяющиеся участки (сигнатуры) для того, чтобы обнаружить начало файла. К примеру, для *.docx и *.xlsx файлов это «50 4B». Последующий анализ заголовка файла позволяет вычислить его длину.

Недостаток таких алгоритмов – невозможность полностью восстановить фрагментированные файлы (разумеется, это касается только файлов, для которых нет соответствующей записи в файловой таблице, а также дисков с повреждённой или уничтоженной таблицей разделов).

Восстановление данных после удаления или создания новых разделов 📁🔥⚕️

В условиях расследования преступлений часто требуется восстановить какой-то конкретный файл независимо от того, фрагментирован он или нет. В этом случае на помощь приходят алгоритмы семейства «data carving» (соответствующего термина на русском языке пока не существует). Такие алгоритмы используют эвристику, комбинаторику и львиную долю ручного труда для сборки интересующего криминалиста файла из множества отдельных фрагментов. Процесс этот чрезвычайно длительный и трудоёмкий, поэтому даже в криминалистике на сегодняшний день он используется очень и очень редко. Впрочем, разработчики не стоят на месте – и уже завтра может появиться программа, которая сможет автоматизировать процесс.

Что именно восстанавливается

Казалось бы, пользователей компьютера и криминалистов должны интересовать одни и те же файлы, но это не так. Криминалистов интересует поведение подозреваемого на протяжении некоего отрезка времени. Соответственно, извлекаются такие данные, как кэш браузера, база данных, содержащая историю посещённых веб-сайтов, файлы реестра Windows, а также базы данных истории программ мгновенного обмена сообщениями – Skype, ICQ и подобных. Также извлекаются фотографии и документы – пожалуй, программы восстановления данных и криминалистические инструменты солидарны только по этим двум пунктам.

Как восстановить удаленную историю, отправленные файлы, контакты и пароль Skype ⚕️💬🔑

Аналитика и отчёты

Работа программы восстановления данных заканчивается тогда, когда все извлечённые файлы успешно записаны на альтернативный носитель. А работа аналитика-криминалиста на этом только начинается. Теперь нужно проанализировать все найденные данные, просмотреть записи в базах данных, проанализировать действия и составить психологический портрет преступника. Именно эта часть занимает большую часть времени криминалиста, и разработчики соответствующих программ не подкачали: аналитическая часть самых популярных пакетов (Guidance EnCase, AccessData FTK, Belkasoft Evidence Center, Oxygen Forensic Toolkit и многих других) превосходит воображение.

А потом наступает время составления отчёта. Криминалистические программы предоставляют для этого массу встроенных возможностей, позволяя создавать практически любые отчёты, от кратких до очень подробных.

Заключение

Как мы увидели, криминалистические программы используют в своей работе многие из тех алгоритмов, которые были разработаны для восстановления данных. Но там, где труд специалиста по восстановлению данных заканчивается, работа криминалиста только начинается. Для этого и существует масса аналитических пакетов соответствующего назначения. А нужды простых пользователей с лихвой покрывают самые обычные программы по восстановлению данных.