Умный дом: как защититься от киберугроз

Как защитить свой “Умный дом” от атаки? В нашей статье мы рассмотрим основные меры безопасности, которые помогут вам защитить ваш дом от киберугроз. Следуйте нашим советам и обеспечьте безопасность вашего “Умного дома”. Читайте прямо сейчас, чтобы узнать больше!

- Шаг 1. Начните с обеспечения безопасности своего роутера

- Шаг 2. Используйте уникальные пароли для каждого устройства

- Шаг 3. Включите двухфакторную аутентификацию для всех возможных устройств

- Шаг 4. Регулярно обновляйте прошивку на всех своих устройствах

- Шаг 5. Приобретайте устройства только от известных и доверенных компаний

- Шаг 6. Не управляйте своим «умным домом» из общедоступной сети «Wi-Fi»

- Заключение

- Вопросы и ответы

- Комментарии

В последнее время, популярность применения умных систем невероятно увеличилась, и реализация данных проектов значительно возросла. Но как следствие таких шагов, значительно растет и риск удаленного взлома или вредоносного воздействия на системы управления. И обеспечить надежный уровень защиты всего комплекса гораздо сложнее, ввиду многочисленности совокупных компонентов системы.

Каждое новое устройство, которое пользователи добавляют в свой «умный дом» представляет собой дополнительный целевой источник потенциального взлома. Но базируясь на нескольких основополагающих принципах, подразумевающих неукоснительное следование предлагаемым решениям, включающих, в том числе, варианты блокировки маршрутизатора и надлежащий контроль за включенными в умную систему устройствами, пользователи смогут защитить свой «умный дом» от нежелательных атак. И далее мы подробнее остановимся на конкретных предложениях.

| Категория | Описание | Примеры устройств | Способы управления |

|---|---|---|---|

| Голосовые ассистенты | Центральные элементы управления умным домом, распознают голосовые команды | Google Assistant, Amazon Alexa, Apple Siri | Голосовые команды, мобильные приложения |

| Умное освещение | Регулировка яркости, цвета, удаленное управление | Philips Hue, Xiaomi Yeelight, TP-Link Kasa | Приложения, голосовые команды, автоматизация |

| Умные розетки | Включение и выключение бытовых приборов по расписанию | TP-Link Smart Plug, Xiaomi Smart Plug | Wi-Fi, приложения, голосовое управление |

| Умные камеры | Видеонаблюдение, запись событий, оповещения | Arlo, Nest Cam, Xiaomi Mi Home | Мобильные приложения, облачное хранилище |

| Умные датчики | Обнаружение движения, дыма, протечек воды | Aqara, Fibaro, Ring Alarm | Wi-Fi, Zigbee, Z-Wave, Bluetooth |

| Умные термостаты | Контроль температуры, автоматическое регулирование | Google Nest, Ecobee, Tado | Голосовые команды, приложения, расписание |

| Умные замки | Удаленное управление дверными замками | August Smart Lock, Yale, Nuki | Bluetooth, Wi-Fi, NFC, голосовые команды |

| Системы безопасности | Комплексные системы для защиты дома | Ring Alarm, SimpliSafe, Ajax | Приложения, автоматизация, тревожные уведомления |

Шаг 1. Начните с обеспечения безопасности своего роутера

Большинству устройств умного дома для корректного и правильного функционирования, требуется обеспечить непосредственный доступ к информационной компьютерной сети «Интернет». Не многие устройства (такие как, например, лампы «Z-Wave», оснащенные встроенным чипом и способные полностью управляться с помощью смартфона, планшета или сценария беспроводной сети «Z-Wave») могут подключаться к «Интернету» напрямую, не используя для выхода сетевой разветвитель, концентратор или другие устройства для получения доступа к международной сети. Таким образом, во многих случаях, единственной и наиболее уязвимой точкой потенциального взлома является пользовательский маршрутизатор.

Если производитель роутера, которым вы пользуетесь, больше не предлагает новую прошивку, то стоит убедительно задуматься о замене маршрутизатора на более новую и современную модель.

В то время, как для большинства обычных домов необходимость использования «Mesh –маршрутизаторов» отсутствует, стоит отметить, что использование «Wi-Fi Mesh» систем положительно влияет на функционирование «умного дома». Главные преимущества технологии «Wi-Fi Mesh» позволяют пользователям исключать образование так называемых «мертвых зон», где уровень сигнала недостаточен или полностью пропадает, получать огромный радиус действия «Wi-Fi» сети, поддерживая высокую скорость и стабильность организованного соединения, а также большинство маршрутизаторов «Mesh» автоматически обновляют микропрограмму и предлагают дополнительные услуги защиты при соответствующей подписке.

Настройка безопасности 🛡️ роутера в 2021: пароль, WIFI, WPS, фильтрация MAC и IP, удаленный доступ

Шаг 2. Используйте уникальные пароли для каждого устройства

Многие устройства «умного дома» требуют использовать пароль при настройке. Обычно такое защитное действие подразумевает загрузку приложения и создание учетной записи пользователя. В некоторых случаях, как например, при использовании ламп «Z- Wave», пользователи могут создать единую учетную запись, управляющую сразу несколькими устройствами.

Каждое устройство, для которого пользователи создают учетную запись, должно иметь уникальный сложный комбинированный пароль. Если определенная действующая парольная фраза будет использоваться повторно в службах и устройствах «умного дома», пользователи рискуют получить общий единый скомпрометированный блок, что приведет к появлению дополнительных точек уязвимости в пользовательской системе управления.

Поэтому, чтобы обезопасить устройства и уменьшить риск возможного взлома, оправданно будет рассмотреть возможность использования менеджера паролей. Такие популярные сервисы, как LastPass или Dashlane, могут помочь пользователям создавать, безопасно хранить и отслеживать длинные и сложные пароли. Несмотря на распространенное мнение, что менеджеры паролей предназначены только для запоминания учетных данных веб-сайтов, их возможности данной процедурой не ограничиваются, и пользователи могут хранить в них любой пароль. Кроме того, также возможно безопасно располагать в менеджерах паролей заметки, файлы, закладки и многие другие данные.

10 лучших менеджеров паролей 🔑 для компьютера 🖥️ и смартфона 📱 (Windows, Mac, Android и iOs)

Шаг 3. Включите двухфакторную аутентификацию для всех возможных устройств

Двухфакторная аутентификация – это дополнительный уровень безопасности помимо применения простого пароля. При использовании режима двухфакторной аутентификации, после того, как пользователи введут свой пароль, им придется дополнительно удостоверить свою личность, согласованным ранее, способом. Как правило, процесс подтверждения подразумевает получение индивидуального конфиденциального кода, который генерируется случайным образом приложением для телефона, отправляется пользователям посредством текстового сообщения или телефонного звонка.

К сожалению, режим безопасности с использованием двухфакторной аутентификации не очень распространен на устройствах «умного дома», но постепенно процесс внедрения дополнительного инструмента защиты становится востребованным, и приобретает статус обязательного присутствия. Торговые марки Nest и «Wyze», используемые для продвижения продуктов для «умного дома», теперь предлагают двухфакторную аутентификацию. Камеры безопасности также, скорее всего, будут иметь двухфакторную аутентификацию, и пользователи не должны пренебрегать возможностью ее использовать.

По результатам независимого исследования было определено, что часто злоумышленникам гораздо быстрее и проще использовать украденные регистрационные данные для входа в учетные записи, связанные с пользовательскими устройствами «умного дома», чем пытаться взломать защиту маршрутизатора. И двухэтапная аутентификация может помочь предотвратить такой вариант удаленного проникновения.

Дополнительно, проверьте приложения, связанные с вашими умными устройствами, и где возможно, включите режим подтверждения личности. Мы рекомендуем объединить двухфакторную аутентификацию с приложением для аутентификации, таким как «Google Authenticator» для мобильных операционных систем «iOS» и «Android», позволяющее генерировать коды для сторонних приложений и сервисов.

Шаг 4. Регулярно обновляйте прошивку на всех своих устройствах

Обязательное обновление прошивки программной платформы необходимо выполнять на регулярной основе не только непосредственно для маршрутизатора, но и всех задействованных устройств «умного дома». Прошивка (микропрограмма управления) представляет собой программное обеспечение, встроенное в энергонезависимую память устройства, которая определяет функциональные возможности конкретного оборудования. Производители регулярно находят отдельные неполадки, ошибки или конфликты совместимости и исправляют их, а также увеличивают возможности устройств за счет внедрения новых функций, дополнительно включенных в новые версии прошивок.

Как правило, пользователи могут обновить большинство устройств «умного дома» через приложение. Это относится к элементам Z-Wave и ZigBee, которые подключены к интеллектуальной панели управления. И для проверки обновлений будет задействовано приложение «Smart Hub».

Если разработчик больше не поддерживает выпуск обновлений для установленного вами устройства «умного дома», его следует заменить как можно скорее, предварительно убедившись в отказе производителя от дальнейшей поддержки устройства на его официальном сайте.

Шаг 5. Приобретайте устройства только от известных и доверенных компаний

Если пользователи ведут поиск подходящих устройств для организации системы «умного дома» на специализированных сайтах и торговых платформах (например, «Amazon»), то легко смогут обнаружить десятки предложений различных производителей. Некоторые из них более известные и ранее встречались пользователям, но многие, вероятно, будут совершенно незнакомы. И решение выбрать из доступных устройств самый дешевый вариант может показаться довольно заманчивым, особенно если производитель подтверждает наличие необходимых пользователю функций. Однако не стоит принимать поспешных решений, и следует сначала изучить компанию.

Большинство устройств, которыми пользователи комплектуют систему «умного дома», взаимодействуют с серверами в удаленном облачном хранилище. И основная опасность заключается в вопросе: «Кому принадлежат эти сервера?». Когда пользователи сравнивают недавно выпущенный продукт неизвестного производителя, невозможно точно определить, с какими ресурсами он взаимодействует, пока кто-нибудь его не проверит. Если вы не относитесь к исследователям безопасности, которые целенаправленно тестируют и проверяют доступные новые устройства, то, вероятно, лучше будет отказаться от приобретения такого продукта, и отдать предпочтение более доверенным и известным производителям, если приоритет безопасности «умного дома» стоит перед пользователями на первом месте.

Кроме того, самая большая проблема с «умными домами» заключается в том, что внедренные в единую систему устройства могут выйти из строя и перестать работать. А малоизвестная компания-производитель может обанкротиться, исчезнуть или принять решение перейти на новый продукт и прекратить поддержку, выпущенных ранее, устройств, например, в целях снижения финансовой нагрузки.

Применение продукции от крупной известной компании также не гарантирует, что в дальнейшем подобного с ней не произойдет. Однако пользователи могут ознакомиться с послужным списком компании, просмотреть историю выпуска продуктов, проанализировать ее жизнеспособность и изучить граничные временные рамки гарантированной поддержки компанией своих продуктов.

К тому же, с подтвержденной историей авторитетной компании, пользователи даже могут отследить, как компания реагирует и устраняет последствия своих ошибочных или неудачных действий. Так, например, компания Wyze, производитель некоторых относительно недорогих продуктов для умного дома, столкнулась с проблемой, когда потоковая передача данных с камеры поступала через удаленные сервера в Китае. После обнаружения и огласки маршрута, компания объяснила, как произошла такая ситуация, что послужило причиной и как компания намеревается исправить сложившуюся ситуацию.

👮Как подключить и настроить охранную🛡️ и пожарную сигнализацию Ajax StarterKit для дома, офиса🏠

Шаг 6. Не управляйте своим «умным домом» из общедоступной сети «Wi-Fi»

Точно так же, как пользователи следуют правилу и не проверяют свой банковский счет посредством общественной открытой сети «Wi-Fi», также не рекомендуется использовать публичную сеть «Wi-Fi» для удаленного доступа к своему «умному дому». Даже если присутствует уверенность, что сеть «Wi-Fi» гарантированно безопасна, потенциально существует значительный риск открыть доступ к устройствам в своем доме сторонним пользователям для зловредных действий. Поэтому лучше не использовать общедоступную сеть «Wi-Fi» для чувствительных систем «умного дома».

Если пользователям необходим удаленный доступ к своему дому, то используйте устройство с поддержкой «LTE» (например, телефон) или рассмотрите возможность настройки персональной виртуальной частной сети («VPN») для безопасного подключения.

Заключение

Компьютерные технологии значительно расширили возможные границы применения программируемых устройств. Одной из возможных областей, способной облегчить и существенно упростить обслуживание и контроль над системами жизнеобеспечения, является технология системы «умный дом».

Однако, совместно с потенциальными преимуществами от возможности удаленного управления устройствами «умного дома», комбинированно присутствуют повышенные угрозы вредоносного проникновения третьих лиц или вирусного взлома с последующим причинением вреда.

Ввиду относительно нового направления развития программируемых устройств, диапазон потенциального применения атак разнообразен, и требует ответственного подхода к безопасности системы «умного дома». Применяя озвученные, в нашей статье, предложения, пользователи смогут защитить систему от основных видов угроз, и практически полностью исключить возможное зловредное проникновение.

Для защиты передачи данных в умном доме могут использоваться следующие типы шифрования:

1. Шифрование с помощью алгоритмов AES (Advanced Encryption Standard): этот стандартный алгоритм шифрования используется для защиты информации от несанкционированного доступа.

2. Шифрование с помощью RSA (Rivest-Shamir-Adleman): этот стандартный алгоритм шифрования используется для установления безопасных соединений между устройствами.

3. Шифрование с помощью TLS (Transport Layer Security): этот стандартный протокол шифрования используется для обеспечения безопасности передаваемых данных.

4. Шифрование с помощью IPsec (IP Security): этот стандартный протокол шифрования используется для защиты связи, идущей через IP-сеть.

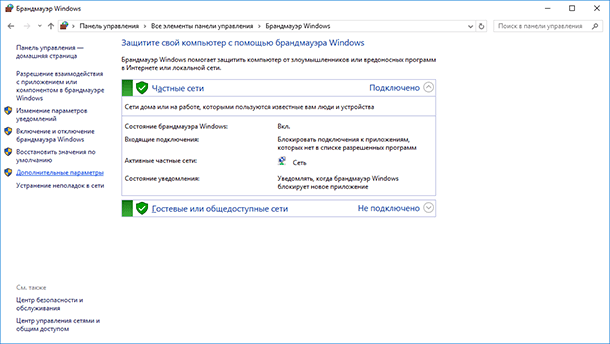

1. Включение шифрования WPA2 или более продвинутого шифрования.

2. Использование длинных и сложных паролей.

3. Включение функции блокировки MAC-адресов.

4. Включение двухфакторной аутентификации.

5. Включение функции разделения сетей.

6. Включение функции скрытой сети Wi-Fi.

7. Ограничение доступа к устройствам со встроенным Wi-Fi.

8. Установка брандмауэра для дополнительной защиты.