Как решить проблемы безопасности Zoom и предотвратить утечку пароля на Windows 10

Как исправить проблемы с безопасностью “Zoom” и утечкой пароля в “Windows 10”? В этой статье мы рассмотрим основные уязвимости безопасности в программе “Zoom” и способы предотвращения утечки пароля на компьютерах под управлением Windows 10. Получите полезные советы и защитите свои данные!

- Способ 1. Как исправить утечку данных учетной записи через уязвимость «Zoom» с помощью приложения «Редактор локальной групповой политики» в «Windows 10»?

- Способ 2. Как устранить потенциальную утечку данных пользовательского профиля через уязвимость «Zoom» с помощью приложения «Редактор реестра» в «Windows 10»?

- Заключение

- Вопросы и ответы

- Комментарии

Для повседневного общения дистанционным способом пользователи массово стали применять различные доступные приложения. Вероятно, самым популярным является инструмент Zoom, позволяющий устраивать голосовые и видео конференции с большой группой коллег и оставаться постоянно на связи с семьей и друзьями. Однако недавно, в прикладном стационарном приложении исследователем безопасности Matthew Hickey («@HackerFantastic») и пользователем социальной сети Twitter Mitch («@g0dmode») была обнаружена новая уязвимость в приложении «Zoom», позволяющая злоумышленникам получить имя пользователя и пароль для входа в операционную систему «Windows».

Согласно опубликованному исследованию, проблема вызвана способом обработки клиентом «Zoom» унифицированного указателя ресурса («URL»). При использовании чата «Zoom» любой отправляемый «URL-адрес» преобразуется в гиперссылку (например, https://hetmanrecovery.com), что удобно для открытия веб-сайтов с помощью веб-браузера по умолчанию.

Главное же предостережение заключается в том, что, если пользователи отправят путь к месторасположению файла (например, \\192.1.1.112\папка_для _общих_файлов), служебный инструментарий «Zoom» также преобразует данный адрес («UNC-путь») в действующую ссылку. Если кто-нибудь щелкнет ссылку, операционная система «Windows 10» (или другая версия) попытается подключиться к удаленному хосту, используя сетевой протокол обмена файлами «Server Message Block» («SMB»). Когда соединение произойдет, система также отправит имя пользователя для входа и хэш учетных данных («NTLM»).

Хотя хэш, содержащий применяемое для входа в систему имя пользователя и пароль, не отправляется в виде открытого текста, информацию можно быстро получить в течение нескольких секунд, используя множество инструментов, свободно доступных в сети «Интернет». В дополнение к потенциальной возможности совершить кражу пользовательских учетных данных, злоумышленники также могут использовать указанную уязвимость для запуска приложений на локальном устройстве при действии ссылки.

В данном руководстве по описанию заложенных возможностей операционной системы «Windows 10» мы рассмотрим шаги по временному устранению уязвимости безопасности, которая может позволить злоумышленникам получить учетные данные для входа на пользовательское устройство, до ее окончательного исправления разработчиками «Zoom».

😱 Секретные коды Android: как скрыть номер, заблокировать переадресацию, быстрый сброс или очистка 😱

Способ 1. Как исправить утечку данных учетной записи через уязвимость «Zoom» с помощью приложения «Редактор локальной групповой политики» в «Windows 10»?

Если пользователи на своих компьютерных устройствах задействуют, для управления и контроля за исполнением востребованных действий, операционную систему «Windows 10 Pro» (или «Windows 10 Enterprise»), то самый простой способ предотвратить уязвимость утечки учетных данных для входа в систему при использовании приложения «Zoom» – это воспользоваться доступными возможностями служебного инструмента «Редактор локальной групповой политики», встроенного в функционал операционной системы по умолчанию.

Чтобы предотвратить отправку учетных данных на удаленный сервер с чата уязвимого приложения «Zoom», пользователям необходимо выполнить следующий упорядоченный алгоритм простых пошаговых действий.

Важное замечание. Представленный способ является временным решением, если пользователи настраивают данную политику на компьютере, подключенном к домену, или на устройстве, соединенном с сервером общего использования для обмена файлами, например, с сетевым хранилищем NAS, так как на удаленном компьютере возникнут проблемы с доступом к файлам.

-

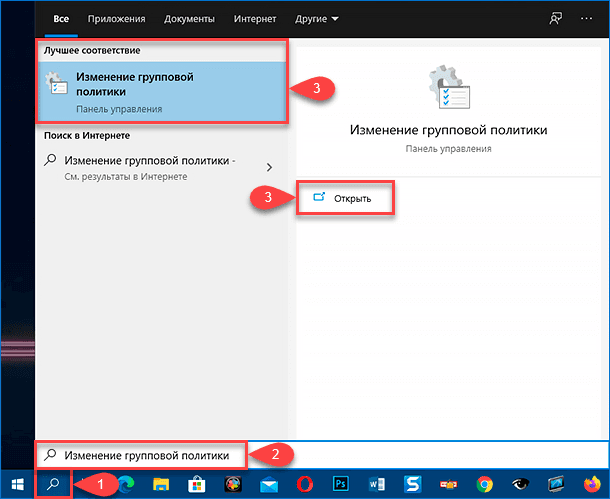

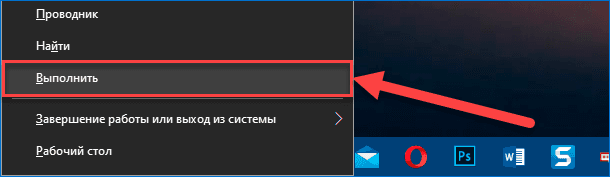

Воспользуйтесь любым приемлемым способом, в соответствии с личными предпочтениями, и откройте приложение «Редактор локальной групповой политики». Например, нажмите на кнопку «Поиск», выполненную в виде схематического изображения «лупы» и расположенную в нижнем левом углу рабочего стола на закрепленной «Панели задач», и добейтесь отображения поисковой панели. В выделенном поле постановки запроса введите фразу «Изменение групповой политики». Ответственная служба произведет поиск совпадений и в разделе «Лучшее соответствие» представит итоговый искомый результат. Щелкните по нему левой кнопкой мыши или в правом боковом единораздельном меню управления нажмите на кнопку «Открыть», и приложение «Редактор локальной групповой политики» незамедлительно будет отображено.

-

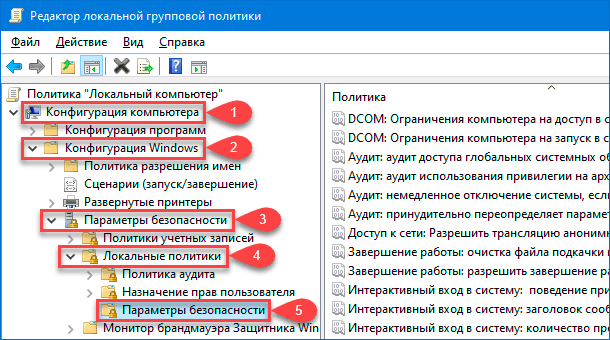

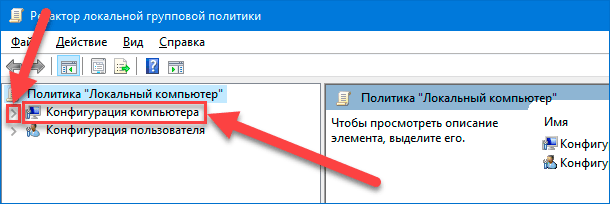

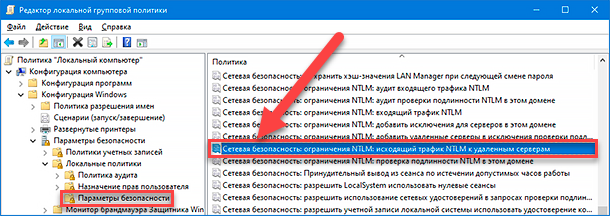

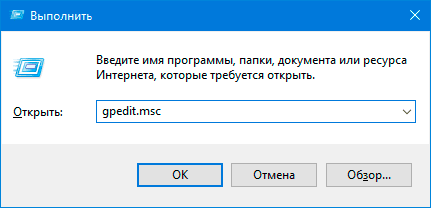

В запущенном окне редактора в левой боковой панели выполните пошаговый последовательный переход к конечной востребованной папке политики, упорядоченно следуя представленному пути: «Конфигурация компьютера» – «Конфигурация Windows» – «Параметры безопасности» – «Локальные политики» – «Параметры безопасности».

Для отображения вложенных элементов каждой папки используйте сдвоенный щелчок левой кнопки мыши по наименованию директории или нажимайте на, непосредственно связанную с каждой указанной папкой, индикативную стрелку управления «вправо».

-

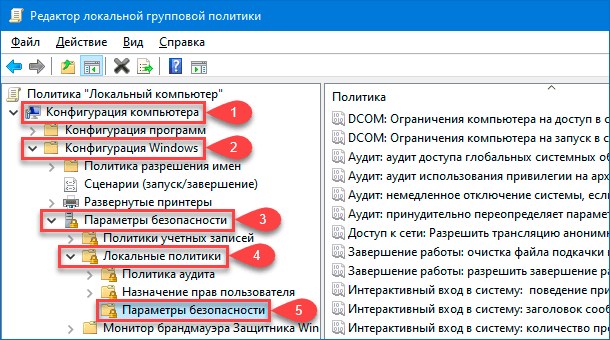

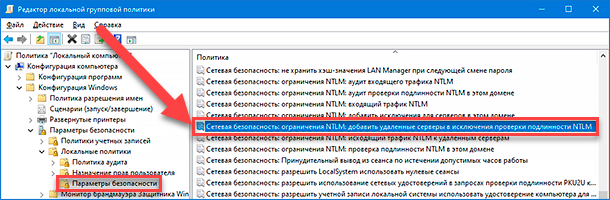

В правой боковой панели окна, используя колесо вращения компьютерной мыши или ползунок полосы прокрутки, отыщите в представленных вложенных политиках раздел «Сетевая безопасность: ограничения NTLM: исходящий трафик NTLM к удаленным серверам» и дважды щелкните его левой кнопкой мыши для перехода к связанных настройкам.

-

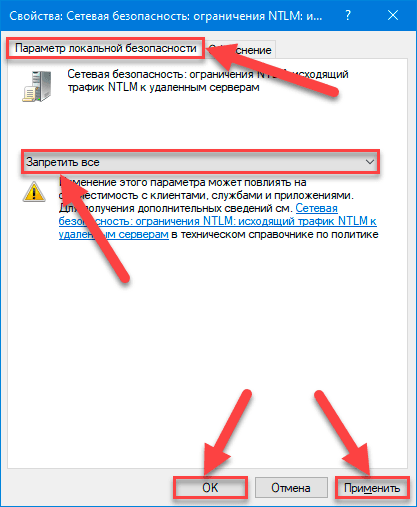

В верхней части нового отдельного всплывающего окна свойств исходящей сетевой безопасности выполните переход во вкладку «Параметр локальной безопасности» (если по каким-либо причинам данная вкладка не была отображена при входе изначально по умолчанию).

-

Нажмите на пустое изменяемое поле и, в раскрывающейся дополнительной панели меню, содержащей на выбор несколько установленных и доступных для использования вариантов, выберите параметр «Запретить все».

-

Нажмите на кнопку «Применить» для задействования установленных указаний.

-

Нажмите на кнопку «ОК» и сохраните внесенные изменения.

-

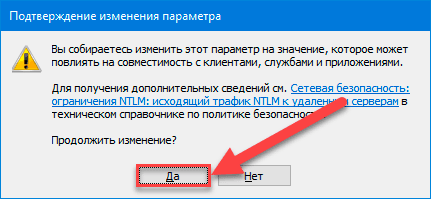

Во всплывающем предупреждающем системном сообщении «Подтверждение изменения параметра» нажмите на кнопку «Да», предоставив системе разрешение на обновление сетевых критериев.

После выполнения описанного упорядоченного алгоритма пошаговых действий, при использовании клиентского приложения «Zoom» в операционной системе «Windows 10» учетные данные «NTLM» для входа не будут отправляться на удаленный серверный узел (хост) при доступе к общему ресурсу.

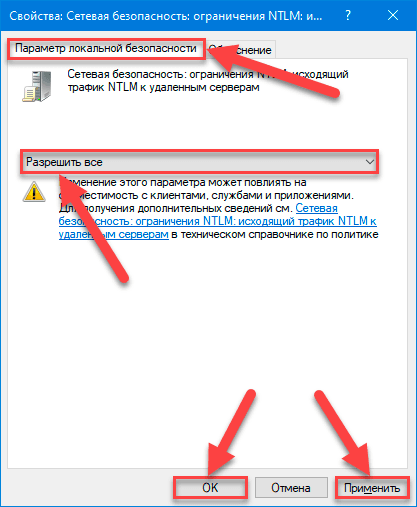

Если пользователям в дальнейшем потребуется снять установленную блокировку, то можно откатить настройки к предыдущему значению. Последовательно используйте представленные инструкции, но в шаге «№ 5» выберите, из доступных для взаимодействия вариантов, параметр «Разрешить все».

Настройка исключения (необязательно)

Если пользователи настраивают данную политику на устройстве, которое должно подключаться к удаленному серверу, то можно создать исключение для доступа к востребованным файлам или службе, выполнив следующий простой последовательный порядок пошаговых действий.

-

Запустите приложение «Редактор локальной групповой политики».

gpedit.msc -

Перейдите в представленном открывшемся окне приложения «Редактор локальной групповой политики» в левой боковой панели, применяя последовательные пошаговые действия, выраженные в осуществлении сдвоенного щелчка левой кнопки мыши по названию директории или нажатии на индикативную стрелку управления «вправо», к конечной требуемой папке политики, расположенной по следующему адресу: «Конфигурация компьютера» - «Конфигурация Windows» - «Параметры безопасности» - «Локальные политики» - «Параметры безопасности».

-

В доступном вложенном содержимом в правой боковой панели, применяя ползунок полосы прокрутки или колесо вращения компьютерной мыши, отыщите, среди отображенных вариантов политик, и щелкните дважды левой кнопкой мыши раздел «Сетевая безопасность: ограничения NTLM: добавить удаленные серверы в исключения проверки подлинности NTLM» для перехода к востребованным настройкам.

-

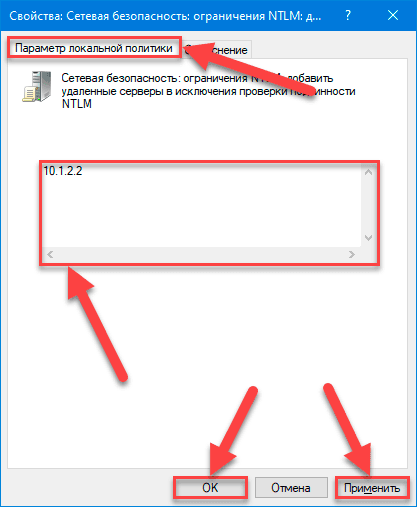

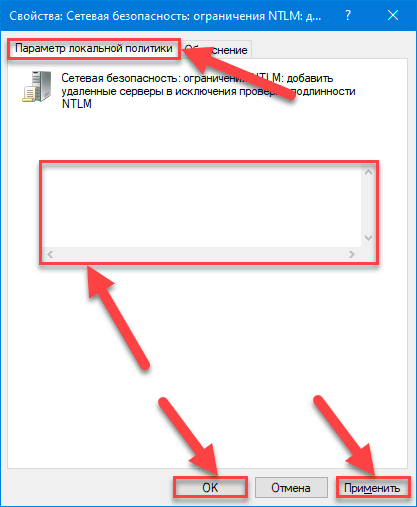

В следующем новом системном окне свойств отмеченной политики перейдите во вкладку «Параметр локальной политики» (если по отдельным причинам данный выбор не был осуществлен по умолчанию).

-

Укажите в выделенном изменяемом поле адрес интересующего «TCP / IP» удаленного сервера, к ресурсам которого пользователи будут пытаться получить доступ, для внесения его в список исключений.

-

Нажмите на кнопку «Применить», указав системе внести соответствующие изменения.

-

Нажмите на кнопку «ОК», что сохранить примененные обновленные параметры.

После выполнения представленного простого последовательного порядка пошаговых действий, приложение «Zoom» больше не должно отправлять учетные данные для входа в операционную систему «Windows» на удаленный серверный узел (хост), и пользователи смогут продолжить получать доступ к востребованным файлам дистанционно на выделенном сервере.

Когда заданная конфигурация больше будет не нужна, пользователи смогут отменить принятые изменения, повторив описанные инструкции без изменения порядка, но при последовательном исполнении в шаге «№ 5» обязательно очистив список исключений, оставив соответствующее изменяемое поле абсолютно пустым.

Способ 2. Как устранить потенциальную утечку данных пользовательского профиля через уязвимость «Zoom» с помощью приложения «Редактор реестра» в «Windows 10»?

В случае, если пользователи в своей ежедневной деятельности задействуют на персональном компьютерном устройстве операционную систему «Windows 10» версии «Home», то воспользоваться способом, представленным в предыдущем разделе, не удастся. «Windows 10 Home» имеет несколько ограниченный функционал и, по умолчанию, приложение «Редактор локальной групповой политики» в системе отсутствует. Но пользователи данной версии «Windows» смогут запретить средству для общения «Zoom» отправлять учетные данные на удаленный хост, установив соответствующие ограничение в реестре операционной системы.

Предупреждение. Любые действия, связанные с внесением дополнительных изменений в реестр, следует выполнять осознанно и осторожно, потому как случайные ошибки могут привести к необратимому повреждению как отдельных служб и приложений, так и всей операционной системы. Перед редактированием настоятельно рекомендуется создать полную резервную копию данных пользовательского персонального компьютера. Кроме того, данное решение, способное предотвратить утечку данных профиля, временное. Если пользователи зададут соответствующий параметр реестра в системе компьютера, подключенному к файлообменному серверу, например, к сетевому хранилищу («NAS»), то, вероятно, получить доступ к файлам на удаленном сервере пользователи не смогут.

Чтобы предотвратить утечку информации с данными пользовательской учетной записи для входа в устройство под управлением операционной системы «Windows 10» при использовании приложения связи «Zoom», пользователям предстоит выполнить следующий пошаговый алгоритм простых последовательных упорядоченных действий.

-

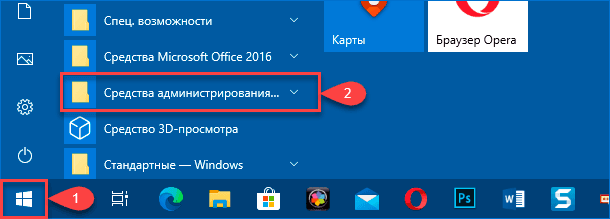

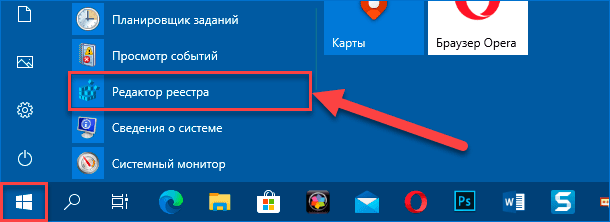

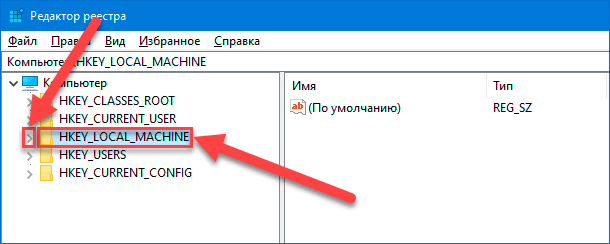

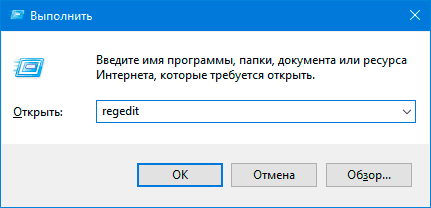

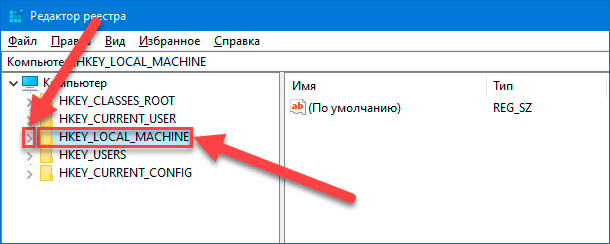

Откройте «Редактор реестра». Для этого, нажмите на закрепленной «Панели задач», в нижнем левом углу рабочего стола, на кнопку «Пуск», представленную схематическим графическим символом «проекции окна», и откройте главное пользовательское меню «Windows». В основном упорядоченном перечне, установленных на компьютере служебных инструментов и сторонних приложений, отыщите, используя для перемещения по вложенным элементам меню колесо вращения компьютерной мыши или ползунок полосы прокрутки, и щелкните раздел «Средства администрирования Windows» для представления дополнительного скрытого меню.

В открывшейся вложенной панели отдельного меню, задействуя описанные стандартные способы перемещения, найдите и выберите раздел «Редактор реестра», мгновенно открывающий одноименное искомое приложение.

-

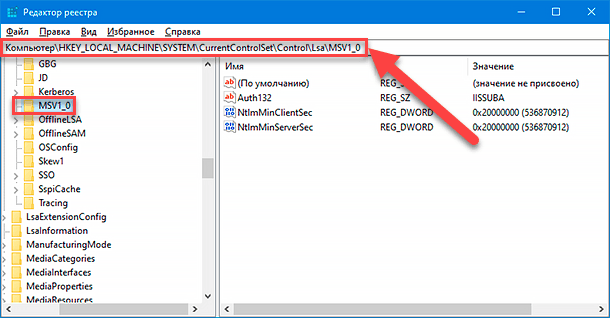

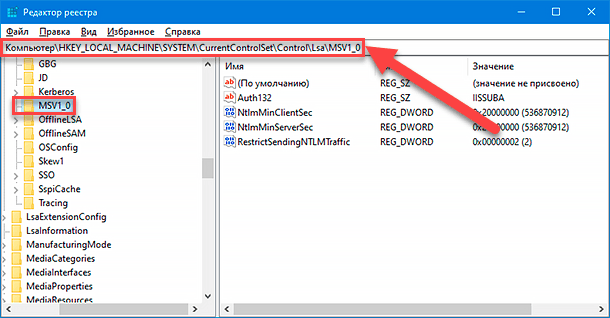

В левой боковой панели навигации окна запущенного приложения пошагово выполните переход по следующему пути (без наружных кавычек): «Компьютер\HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Lsa\MSV1_0», последовательно дважды щелкая левой кнопкой мыши по названию каждой, из указанных в адресе, папок или нажимая на связанную индикативную стрелку управления «вправо», для отображения вложенного содержимого директории и дальнейшего выбора востребованного элемента.

Совет. В операционной системе «Windows 10», чтобы избежать ошибок при переходе к требуемому реестру в связи с большим количеством схожих наименований директорий, пользователи могут скопировать и вставить полный путь в адресную строку реестра в верхней части окна, а затем нажать на клавишу Enter на клавиатуре для исполнения, чтобы быстро открыть искомое место назначения.

-

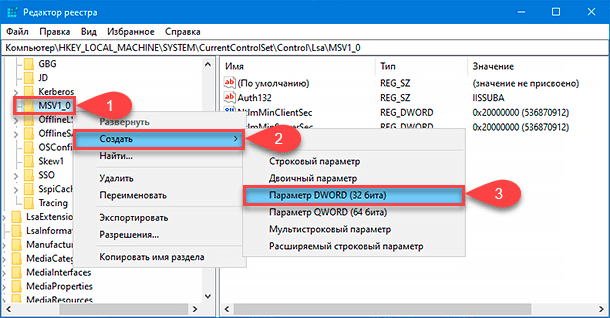

Щелкните правой кнопкой мыши по наименованию конечной директории «MSV1_0». В открывшемся всплывающем контекстном меню, из перечня представленных для взаимодействия элементов, отыщите и наведите указатель компьютерной мыши на раздел «Создать», а затем в дополнительном отображенном меню выберите раздел «Параметр DWORD (32 бита)».

-

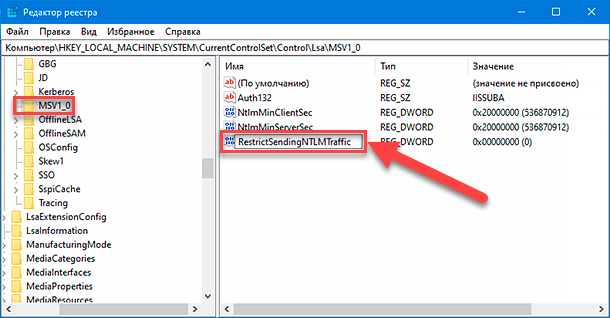

В правой боковой панели окна редактора в соответствующем изменяемом поле присвойте новому параметру имя «RestrictSendingNTLMTraffic» и нажмите на клавиатуре на клавишу Enter для сохранения заданного изменения.

-

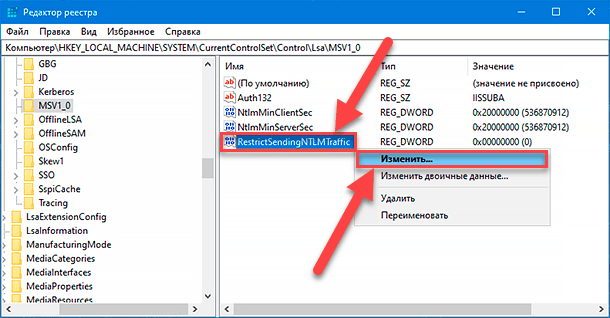

Дважды щелкните левой кнопкой мыши по вновь созданному параметру «DWORD» или нажмите правой кнопкой мыши по его названию и, в открывшемся всплывающем контекстном меню, выберите раздел «Изменить».

-

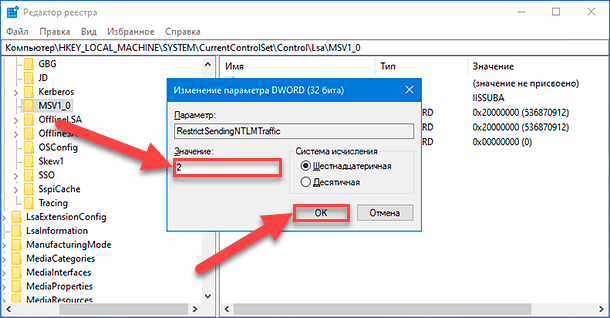

В новом отдельном окне «Изменение параметра DWORD (32 бита)» установите в изменяемом поле «Значение» числовой коэффициент «2» вместо заданного изначально по умолчанию «0».

-

Нажмите на кнопку «ОК» для принятия внесенных изменений.

После выполнения данного пошагового алгоритма последовательных упорядоченных действий, клиент «Zoom» больше не должен отправлять пользовательские учетные данные «NTLM» по сети на удаленный пункт приема (хост), который злоумышленники смогут использовать для кражи информации, позволяющей осуществлять вход на компьютерное устройство.

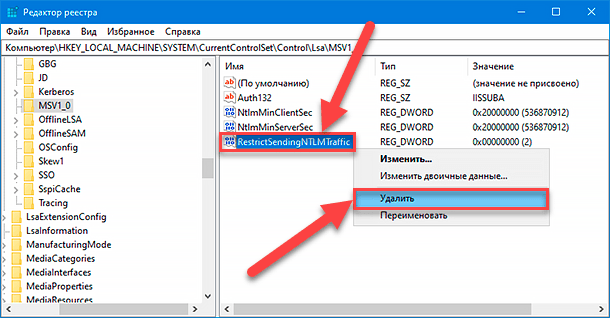

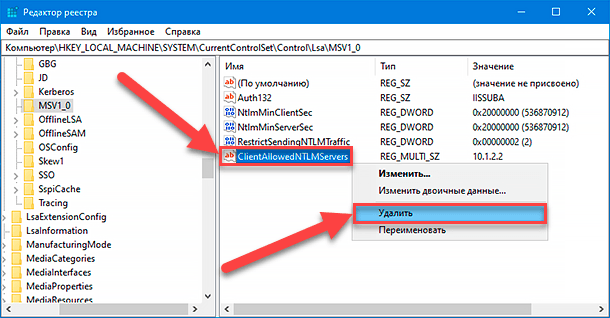

Пользователи всегда смогут отменить установленные изменения в реестре операционной системы, используя представленные инструкции, с тем лишь исключением, что в шаге «№ 5» обязательно следует щелкнуть правой кнопкой мыши по наименованию параметра «RestrictSendingNTLMTraffic» и выбрать во всплывающем контекстном меню раздел «Удалить».

RestrictSendingNTLMTraffic

Настройка исключения (необязательно)

Если пользователи задают новое правило посредством добавления соответствующего раздела реестра на персональном компьютерном устройстве, которое должно обладать возможность свободно подключаться к удаленному серверу, то можно дополнительно создать исключение для беспрепятственного дистанционного доступа к требуемым файлам или службе, выполнив пошагово следующий порядок простых последовательных действий.

-

Откройте «Редактор реестра».

-

Осуществите последовательный переход в левой боковой панели навигации представленного редактора по указанному адресу (граничные кавычки не учитывать): «Компьютер\HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Lsa\MSV1_0», используя стандартные методы перехода от одного элемента к другому посредством нажатия на индикативную стрелку управления «вправо», рядом с каждой папкой построенного пути, или выполнив сдвоенный щелчок левой кнопкой мыши по наименованию всех востребованных директорий.

Совет. Для исключения развития ошибок и выбора неверного раздела реестра, пользователи могут скопировать и вставить указанный путь в адресную строку, расположенную под лентой кнопок управления приложения «Редактор реестра», а потом нажать на клавиатуре на клавишу исполнения Enter, чтобы сразу напрямую перейти к востребованному конечному вложению.

-

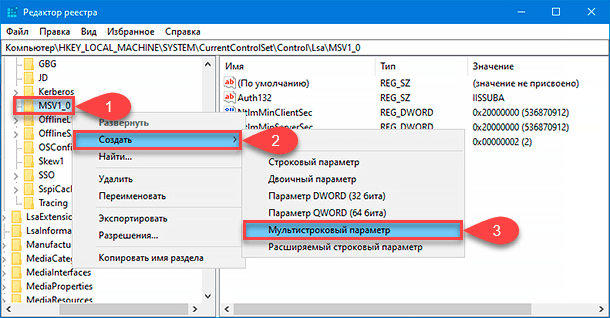

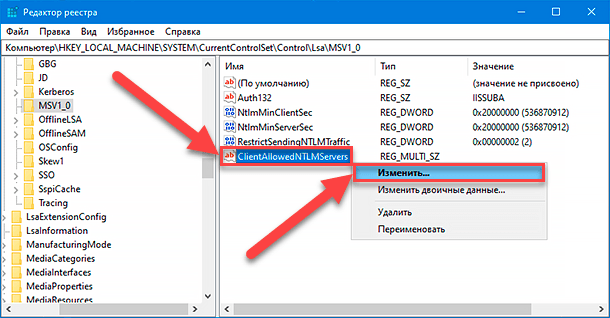

Требуемую искомую директорию «MSV1_0» щелкните правой кнопкой мыши и откройте всплывающее контекстное меню. В представленном перечне допустимых действий, отыщите и наведите указатель компьютерной мыши на раздел «Создать». В следующем, незамедлительно отображенном, дополнительном меню выберите, из предложенных вариантов, и нажмите левой кнопкой мыши на раздел «Мультистроковый параметр».

-

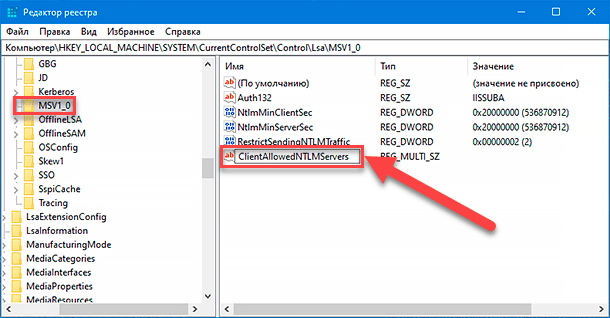

Озаглавьте вновь созданный параметр, отображенный в правой боковой панели редактора, следующим именем: «ClientAllowedNTLMServers», а затем нажмите клавишу Enter на клавиатуре для подтверждения.

ClientAllowedNTLMServers

-

Выполните сдвоенный щелчок левой кнопкой мыши по воссозданному новому озаглавленному параметру или щелкните правой кнопкой мыши по его наименованию и во всплывающем открывшемся контекстном меню выберите раздел «Изменить», чтобы получить доступ к соответствующим настройкам параметра.

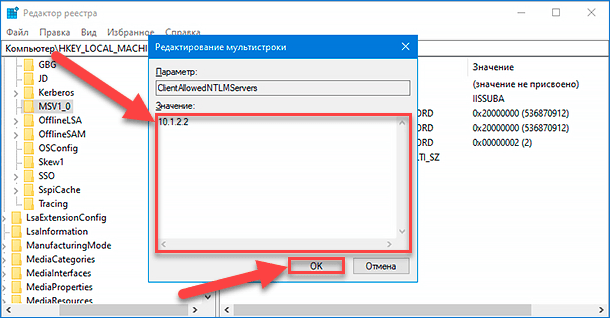

-

В дополнительном отдельном окне «Редактирование мультистроки» в изменяемом поле «Значение» укажите адрес «TCP / IP» удаленного сервера, к востребованным ресурсам которого пользователям необходимо получить доступ, чтобы добавить его к списку исключений для дальнейшего разрешенного взаимодействия.

-

Нажмите кнопку «ОК» для сохранения адреса установленного исключения.

Выполнив пошагово описанный порядок последовательных действий, пользователи смогут продолжить взаимодействовать с файлами на удаленном доверенном сервере, одновременно не разрешая клиенту «Zoom» для персональных компьютеров потенциально бесконтрольно отправлять пользовательские учетные данные «NTLM» по сети.

При необходимости, пользователи всегда могут отменить произведенные изменения реестра, воспользовавшись представленными инструкциями, но только в шаге «№ 5», вместо описанных действий, потребуется щелкнуть правой кнопкой мыши по разделу «ClientAllowedNTLMServers» и выбрать во всплывающем контекстном меню раздел «Удалить», стирающий установленные исключения.

Заключение

Для успешного дистанционного исполнения своих профессиональных обязанностей и связи с востребованными личными контактами пользователи массово применяют приложения для общения. И наиболее популярным, среди схожих образцов готовых программ, конечно является инструмент «Zoom».

Однако недавние исследования в области безопасности обнаружили уязвимость клиента «Zoom», посредством которой злоумышленники могут получить доступ к пользовательским данным учетной записи для входа в операционную систему «Windows».

Используя представленные, в данном руководстве, пошаговые инструкции пользователи могут временно, до официального устранения уязвимости разработчиками «Zoom», заблокировать потенциальную утечку данных профиля пользователей на сторонние ресурсы и, при необходимости, настроить персональный список исключений для удаленных доверенных серверов, доступ к которым востребован и в соответствующих настройках будет разрешен.

Для чсправления учетной записи пользователя выполните

- Загрузите средство устранения неполадок с учетными записями Microsoft.

- Запустите приложение.

- Установите флажок «Применить автоматическое восстановление» и нажмите «Далее».

Теперь средство устранения неполадок просканирует вашу учетную запись и устранит любые потенциальные проблемы.