Вирус шифровальщик XTBL: как удалить и восстановить зашифрованные файлы

Эта статья предлагает простые и эффективные способы удаления вируса XTBL и восстановления доступа к зашифрованным файлам. Если вы столкнулись с атакой вируса XTBL или потеряли доступ к вашим данным, то эта статья для вас! Мы предоставим вам подробное экспертное руководство по удалению вируса XTBL и восстановлению данных, а также дадим ценные советы и рекомендации.

- Вирус шифровальщик

- Как компьютер мог заразиться вирусом шифровальщиком

- Удаление расширения XTBL или изменение имени файлов

- Стоит ли платить за ключ для расшифровки

- Инструкция по удалению вируса шифровальщика

- Вопросы и ответы

- Комментарии

Все вымогатели спроектированы по одинаковому принципу. Проскальзывая в вашу систему не замеченными, они начинают шифровать ваши файлы, чтобы в последствии требовать у вас выкуп за доступ к ним.

| Параметр | Описание |

|---|---|

| Название | Вирус-шифровальщик XTBL |

| Тип | Шифровальщик (Ransomware) |

| Основное назначение | Шифрование файлов на заражённом устройстве с целью вымогательства выкупа |

| Механизм заражения |

– Вредоносные вложения в письмах – Заражённые ссылки – Использование уязвимостей ПО |

| Признаки заражения |

– Изменение расширений файлов на .xtbl – Блокировка доступа к файлам – Появление сообщения с требованием выкупа |

| Целевые файлы | Документы, фотографии, базы данных, архивы, мультимедиа-файлы |

| Последствия |

– Полная потеря данных при отсутствии резервных копий – Финансовые убытки при оплате выкупа – Возможность повторного заражения |

| Рекомендуемые действия при заражении |

– Немедленно отключить устройство от интернета – Не платить выкуп, чтобы не поддерживать злоумышленников – Использовать антивирусное ПО для удаления вируса – Проверить наличие инструментов расшифровки у антивирусных компаний – Попробовать восстановить файлы из резервных копий |

| Профилактика |

– Регулярные обновления ПО и операционной системы – Установка и обновление антивирусов – Создание резервных копий на внешние устройства или в облако – Осторожность при открытии писем и ссылок из неизвестных источников |

| Инструменты расшифровки | Не все файлы, зашифрованные XTBL, можно восстановить. Рекомендуется проверить наличие декрипторов на сайтах антивирусных разработчиков (например, Kaspersky, ESET, Dr.Web). |

Вирус шифровальщик

Если вы вдруг обнаружите один или все из ваших файлов переименованы с расширением XTBL или другим неизвестным расширением файла, вам не повезло – вы столкнулись с вирусом-шифровальщиком. Вскоре вы получите сообщение с предложением оплатить возможность разблокировки ваших файлов. Иногда это может быть окно с текстом, иногда текстовый документ Readme на рабочем столе или даже в каждой папке с файлами. Обращение к пользователю может быть продублировано на нескольких языках кроме английского и содержит все требования злоумышленников создателей вируса.

Казалось бы, проще заплатить, чтобы избавиться от такого вируса, но это не так. Независимо от требований вируса, не соглашайтесь на них – он нанесет по вам двойной удар. Ваши заблокированные файлы скорее всего не поддадутся восстановлению – примите это, и не пересылайте деньги для разблокировки файлов. В противном случае кроме файлов вы потеряете еще и деньги.

Вы можете получить сообщение с таким содержанием:

«Все файлы вашего компьютера включая видео, фото и документы были зашифрованы. Шифрование было произведено с использованием уникального публичного ключа сгенерированного для этого компьютера. Для расшифровки файлов необходимо использовать приватный ключ.

Единственная копия этого ключа сохранена на секретном сервере в интернете. Ключ будет автоматически уничтожен по прошествии 7 дней, и никто не сможет получить доступ к файлам.»

Нужен Ransomware дешифратор? Вирус Petya зашифровал файлы? Как восстановить зашифрованные файлы☣️📁

Как компьютер мог заразиться вирусом шифровальщиком

Вирус вымогатель не может появиться на компьютере с помощью магии. Он состоит из нескольких элементов установка которых должна была быть обязательно одобрена вами лично. Конечно же вирус не делал этого в открытой форме, это было с делано с помощью уловок и обмана.

Например, один из наиболее популярных методов проникновения, это использование бесплатных программ, поврежденных сайтов или ссылок. Также инфицирование может быть замаскировано под обновление Java или Flash Player. Вы будете уверены в том, что ставите обновления известной вам программы и дадите зеленый свет на установку опасной и вредной инфекции.

Что бы не попасть в неприятную ситуацию, будьте внимательны и аккуратны. Не спешите принимать какие-либо действия, если вы не уверены в них. Основная причина заражения вирусом – небрежность пользователя.

Как удалить вирусы с компьютера или ноутбука с Windows 10, 8 или 7 бесплатно 🔥🕷️💻

Удаление расширения XTBL или изменение имени файлов

Почему расширение файлов XTBL так опасно? Программа вымогатель найдет все ваши файлы, включая изображения, видео, музыку, документы и проведет процедуру шифрования с ними. Будут зашифрованы файлы любого формата: doc, .docx, .docm, .wps, .xls, .xlsx, .ppt, .pptx, .pptm, .pdd, .pdf, .eps, .ai, .indd, .cdr, .dng, .mp3, .lnk, .jpg, .png, .jfif, .jpeg, .gif, .bmp, .exif, .txt. Ничего не защитит их. После завершения шифрования расширения всех файлов будет изменено на XTBL и они больше не будут открываться.

Процедура изменения имени файла или удаления расширения XBTL не вернут доступ к файлам. Для этого их нужно расшифровать с помощью приватного ключа. Для получения этого ключа нужно выполнить все условия вымогателей. Но задайте себе вопрос: Вы можете довериться злоумышленникам, которые заразили ваш компьютер? Конечно же нет, учтите, правила игры изначально не в вашу пользу.

Рейтинг лучших бесплатных антивирусов на русском в 2017: Касперский, Аваст, AVG, 360, Avira 🥇🛡️💻

Стоит ли платить за ключ для расшифровки

На какой лучший сценарий вы можете рассчитывать? Вы заплатите выкуп и допустим вы получите ключ для расшифровки файлов, допустим он сработает и ваши файлы будут разблокированы. Но что дальше? Что защитит ваши данные от повторного шифрования на следующий день? Ничего.

Оплатив доступ к файлам, вы потеряете не только деньги, но и откроете доступ к вашей персональной и финансовой информации мошенникам, разработавшим вирус. Не позволяйте никому вмешиваться в вашу личную жизнь. Сумма, которую просят за ключ расшифровки, часто превышает $500. Ответьте себе на вопрос – вы готовы открыть ваши личные данные и банковскую информацию мошенникам, и дополнительно потерять $500 в обмен на призрачное обещание расшифровать файлы? Расставьте приоритеты правильно!

Инструкция по удалению вируса шифровальщика

- Удалите зловредный процесс с помощью менеджера процессов;

- Отобразите скрытые файлы;

- Установите место нахождения вируса;

- Восстановите зашифрованные XTBL вирусом файлы.

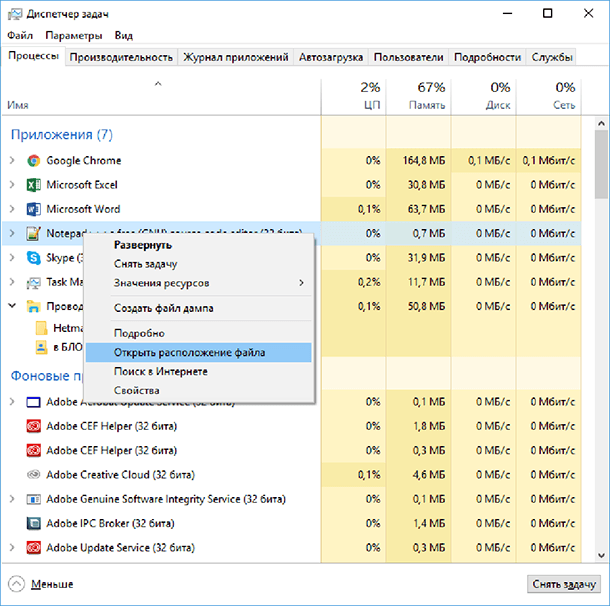

Шаг 1. Удалите зловредный процесс с помощью Менеджера процессов

Откройте Менеджер процессов Windows с помощью комбинации клавиш CTRL + SHIFT + ESC.

Просмотрите список процессов на наличие автоматически сгенерированных имен.

-

Перед завершением процесса запишите его название в текстовый файл для дальнейшей идентификации, затем завершите процесс.

Найдите и завершите все процессы, которые ассоциируются с расширением файла XTBL. Для этого:

- Кликните правой кнопкой на процессе.

- Затем выберите «Открыть расположение файла».

- Завершите процесс если требуется.

Удалите директории с зараженными файлами.

Будьте внимательны, так как процесс будет замаскирован и его будет трудно обнаружить.

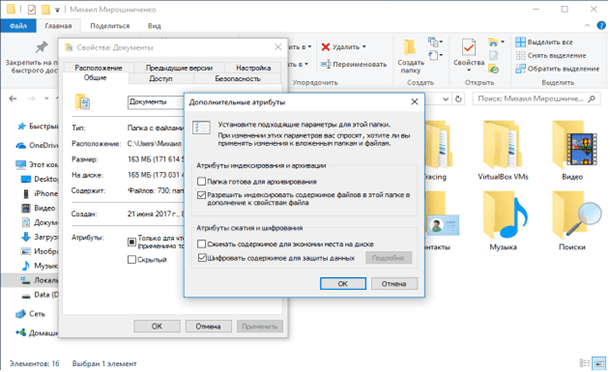

Шаг 2. Отобразите скрытые файлы

- Перейдите в любую папку

- Выберите Файл – Изменить параметры папок и поиска.

- Перейдите на закладку «Вид».

- Включите опцию «Показать скрытые файлы и папки».

- Выключите опцию «Скрывать защищенные системные файлы».

- Нажмите кнопку Применить к папкам, затем Применить и Ок.

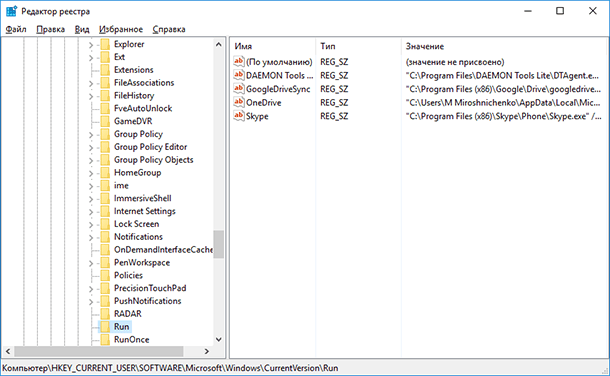

Шаг 3. Установите место нахождения вируса

- Сразу после загрузки операционной системы нажмите сочетание клавиш Windows + R.

-

В диалоговом окне введите Regedit. Будьте внимательны при редактировании реестра Windows, это может сделать систему не работоспособной.

В зависимости от вашей ОС (x86 или x64) перейдите в ветку

[HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run] или

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run] или

[HKEY_LOCAL_MACHINE\SOFTWARE\Wow6432Node\Microsoft\Windows\CurrentVersion\Run] и удалите параметр с автоматически сгенерированным именем.

В качестве альтернативы вы можете запустить msconfig и дополнительно перепроверить точку запуска вируса. Имейте ввиду, что имена процессов, папок и исполняемых файлов будут сгенерированы автоматически для вашего компьютера и будут отличаться от показанных примеров. Поэтому стоит использовать профессиональную программу антивирус для идентификации и удаления вируса, если вы не уверены в своих силах.

msconfig

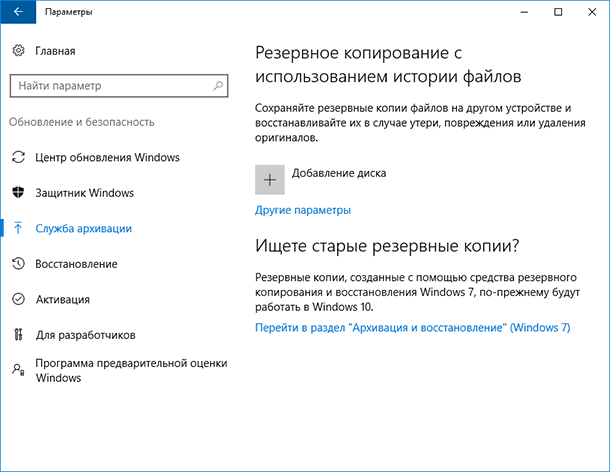

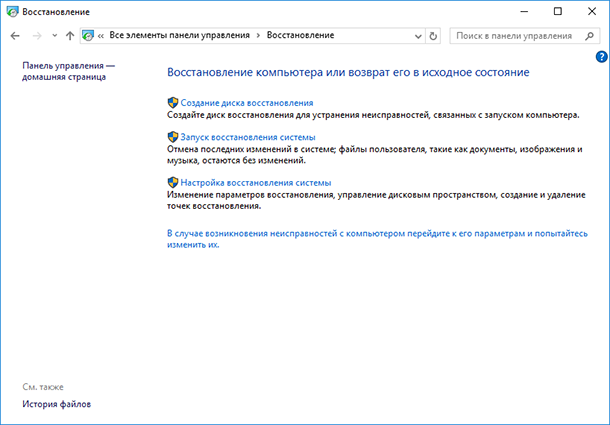

Шаг 4. Восстановите зашифрованные XTBL вирусом файлы

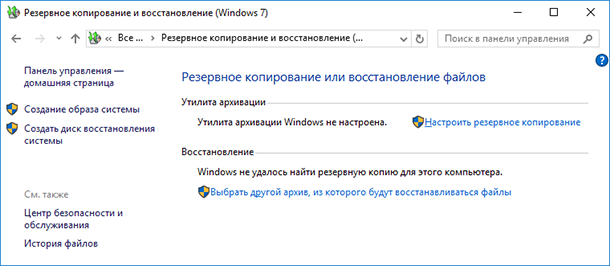

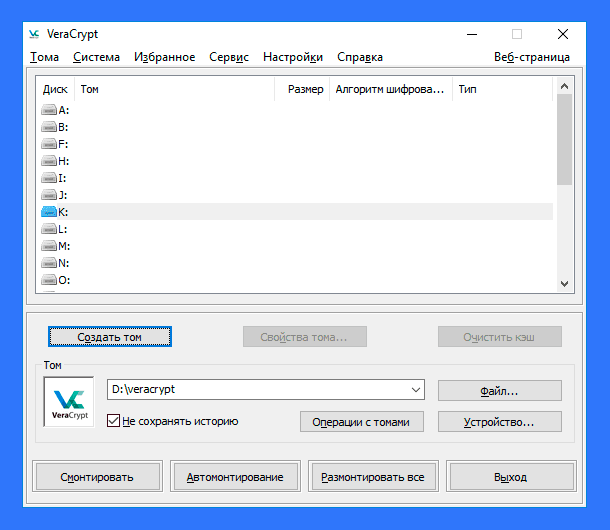

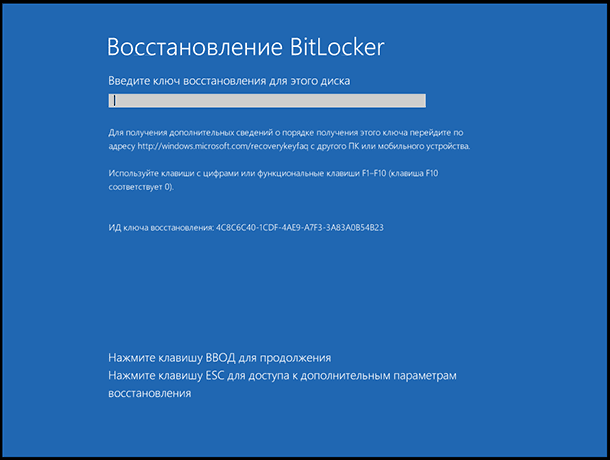

Если у вас осталась резервная копия важных файлов – вы счастливчик, восстановите файлы из копии после лечения от вируса. Резервное копирование могло проходить как с помощью настроенной вами программой, так и без вашего вмешательства с помощью одного из инструментов ОС Windows: история файлов, точки восстановления, резервное копирование образа системы.

Если вы работаете на компьютере, подключенном к сети предприятия, то обратитесь за помощью к сетевому администратору. Скорее всего резервное копирование было настроено им. Если поиски резервной копии не увенчались успехом, опробуйте программу для восстановления данных.

Во время шифрования вирус создает новый файл и записывает в него зашифрованное содержимое оригинального файла. После чего оригинальный файл удаляется, поэтому его можно попробовать восстановить. Загрузите и установите Hetman Partition Recovery. Проведите полное сканирование диска, программа отобразит файлы доступные для восстановления. Конечно же вы не сможете вернуть все ваши файлы подобным образом, но это уже что-то!

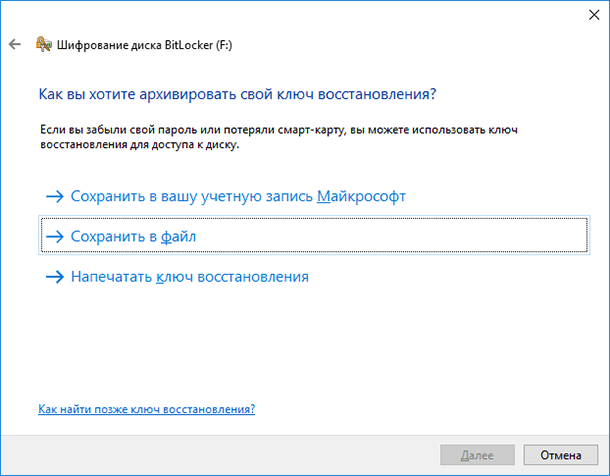

Для защиты от атаки вируса Cipher Xtbl рекомендуется применять следующие меры:

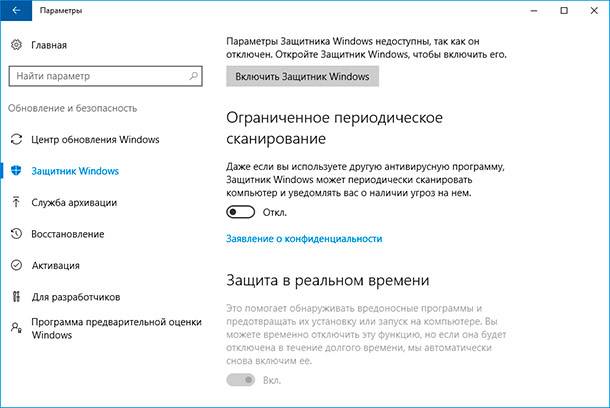

1. Установите актуальные антивирусные программы и включите автоматическое сканирование.

2. Установите и включите файрволл, чтобы защитить сеть от нежелательных удаленных подключений.

3. Обновите программное обеспечение, установленное на вашем компьютере, чтобы исключить уязвимости, которые могут быть использованы для заражения.

4. Будьте осторожны с файлами, поступающими из неизвестных источников, таких как электронная почта, социальные сети, P2P-сети, файлообменные сайты, флэш-диски, CD-ROM-диски.

5. Не используйте небезопасные Wi-Fi-сети.

6. Избегайте посещения сайтов, связанных с распространением вредоносных программ.

7. Не устанавливайте непроверенное ПО.